信息收集

搞渗透的人应该都清楚,信息收集对于渗透测试来说是非常重要的,我们手上掌握的目标的信息越多,成功渗透的概率就越大,而信息收集又分为两类。

第一类:主动信息收集:通过直接访问、扫描网站,这种流量将流经网站

第二类:被动信息收集:利用第三方的服务对目标进行访问了解,比例:Google搜索、Shodan搜索等

正所谓知己知彼百战百胜,下面就来介绍一些信息收集的常用手段。

域名

域名注册人信息收集

访问https://www.chinaz.com/ 站长之家这个网站

大家还可以点击上面的whois反查,查看更多信息。

子域名爆破

1、利用工具如(wydomain、layer子域名挖掘机、dnsenum)

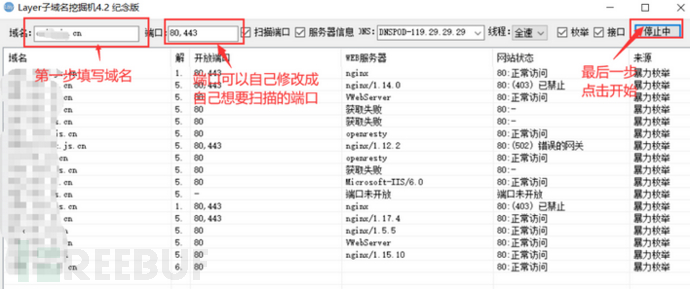

这里演示一下layer子域名挖掘机使用,工具大同小异

下载链接链接:https://pan.baidu.com/s/126WRnM2du8nm5LUJLWTTbg 提取码:cy0w

打开软件

2、域传送漏洞

什么是DNS域传送

1、DNS(域名管理系统)万维网重要基础,建立在一个分布式数据库基础上,数据库里保存了ip地址和域名的相互映射关系。

用户在浏览器输入域名,浏览器将向DNS服务器发送查询,得到目标主机ip地址,再与对应的主机建立http链接,请求网页。

常用DNS记录

A记录 IP地址记录,记录一个域名对应的ip地址

NS记录 域名服务器记录,记录该域名由哪台域名服务器解析

PTR记录 反向记录,从ip地址到域名的一条记录

MX记录 电子邮件交换记录,记录一个邮件域名对应的ip地址2、域传送:DNS Zone Transfe

DNS服务器分为:主服务器、备份服务器和缓存服务器。

域传送是指后备服务器从主服务器拷贝数据,并用得到的数据更新自身数据库。

在主备服务器之间同步数据库,需要使用“DNS域传送”。

探测漏洞方法

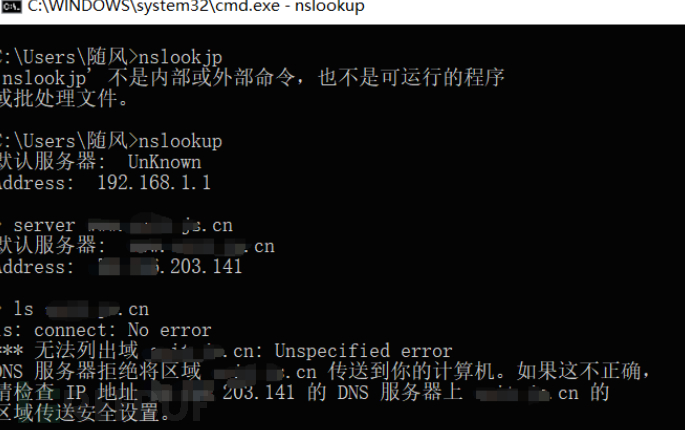

nslookup探测漏洞

输入nslookup命令进入交互式shell;

server 命令参数设定查询将要使用的DNS服务器;

ls命令列出某个域中的所有域名;

exit命令退出;

当然这里只是使用方法,我测试的网站不存在域传送漏洞,所以爆出的是这个,大家可以自己去fofa、钟馗之眼等去搜索一下,然后测试一下。

当然这里只是使用方法,我测试的网站不存在域传送漏洞,所以爆出的是这个,大家可以自己去fofa、钟馗之眼等去搜索一下,然后测试一下。

判断网站是否存在CDN,若存在的绕过方式

什么是CDN

CDN的全称是Content Delivery Network,即内容分发网络。CDN是构建在现有网络基础之上的智能虚拟网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,降低网络拥塞,提高用户访问响应速度和命中率。CDN的关键技术主要有内容存储和分发技术。通俗点就是一种缓存技术,提高用户上网体验,但是cdn对渗透测试者的渗透工作就有一定阻碍,所以我们要判断cdn的存在与否,和绕过cdn。

检测是否存在cdn的方法

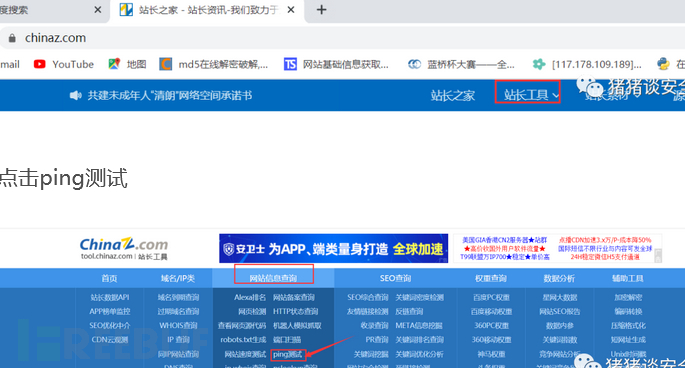

还是利用站长之家这个网站,如下图

点击站长工具

输入网址执行ping检测 原理是实现多地ping一个网址,假如ping出来的ip地址都一样那么将不存在cdn

原理是实现多地ping一个网址,假如ping出来的ip地址都一样那么将不存在cdn

上图是不存在cdn的情况。

下面测试一下百度

ip地址不一样,证明是存在cdn的。

存在cdn的绕过方法

请参考如下网址

https://www.cnblogs.com/qiudabai/p/9763739.html

https://www.cnblogs.com/xiaozi/p/12963549.html

https://blog.csdn.net/qq_36119192/article/details/89151336

一、google hack语法

googlehack 常用语法

site 指定域名

intext 正文中存在关键字的网页

intitle 标题中存在关键字的网页

info 一些基本信息

inurl URL存在关键字的网页

filetype 搜索指定文件类型

google语法利用实例

1、site:baidu.com#收集百度子域名

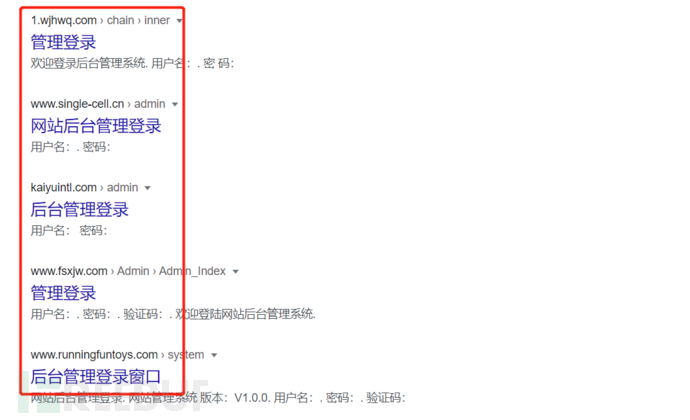

2、intitle:管理登录 #查找后台管理登陆界面

3.filetype:php #查找php类型主页

4、inurl:file #查找url上含file的网址寻找上传漏洞

当让这些语法还可以一起组合使用起到更大的作用,如下

二、网络组件搜索引擎

网站如shodanhq.com、zoomeye.org、www.fofa.so

这里语法以fofa为例

1、搜索页面标题中含有“后台管理”关键词的网站和IP

title="后台管理"

2、搜索HTTP响应头中含有“flask”关键词的网站和IP

3、搜索根域名中带有“baidu.com”的网站

4、搜索域名中带有"login"关键词的网站

5、搜索开放3389端口的ip

三、github敏感信息泄露

当确定了公司后,我们可以去互联网上查询与该公司有关的任何信息。比如,公司的邮箱格式,公司的员工姓名,以及与该公司有关的任何信息。并且,我们还可以去Github、码云等代码托管平台上查找与此有关的敏感信息,有些粗心的程序员在将代码上传至代码托管平台后,并没有对代码进行脱敏处理。导致上传的代码中有包含如数据库连接信息、邮箱密码、还有可能有泄露的源代码等。

详细语法请参考一下链接

https://www.cnblogs.com/ichunqiu/p/10149471.html

https://blog.csdn.net/qq_36119192/article/details/99690742

一、判断操作服务器类型

1、利用windows于linux对大小写敏感的特性区别

Linux操作系统大小写敏感,我们将网址url一些字母修改成修改大小写看网站是否还能正常访问,能访问就是windows服务器,不能则是Linux。

例访问一个网站,如下图

这是把小写n改为N看是否还能正常访问

这是把小写n改为N看是否还能正常访问

正常访问证明服务器是windows

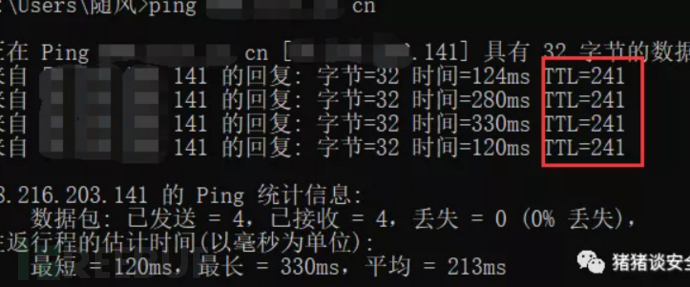

2、ping测试

通过ping操作系统判断TTL返回值来判断操作系统

TTL起始值:Windows xp(及在此版本之前的windows) 128 (广域网中TTL为65-128)

Linux/Unix64(广域网中TTL为1-64)

某些Unix:255

如下图

通过TTL返回值241可以判断对方操作系统为windows

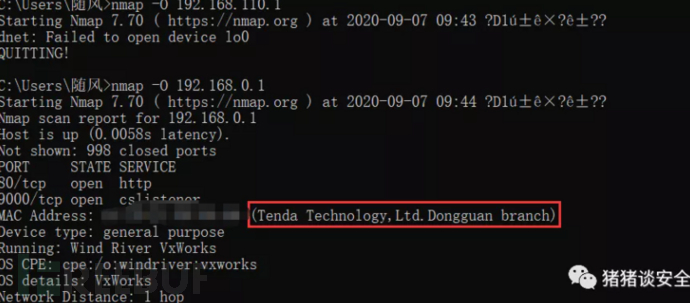

3、利用nmap工具对目标进行扫描,判断操作系统

如:nmap -O ip地址

二、网站指纹识别

在渗透测试中,对目标服务器进行指纹识别是相当有必要的,因为只有识别出相应的Web容器或者CMS,才能查找与其相关的漏洞,然后才能进行相应的渗透操作。这是我们想要识别这些网站的指纹,我们就可以利用以下一些指纹识别在线网站。

云悉指纹:http://www.yunsee.cn/finger.html

ThreatScan:https://scan.top15.cn/web/

WhatWeb:https://whatweb.net/

BugScaner:http://whatweb.bugscaner.com/look/

三、网站容器、脚本类型

可以利用ThreatScan:https://scan.top15.cn/web/这个网站获取 或者利用wappalyzer插件

或者利用wappalyzer插件

四、敏感文件、目录信息

由于发布网站时,服务器配置问题,导致目录浏览功能打开,从而引起信息泄露,造成安全隐患。在信息收集过程中,需要收集的敏感目录/文件信息包括:

1.robots.txt

2.crossdomin.xml

3.sitemap.xml

4.后台目录

5.网站安装包

6.网站上传目录

7.mysql管理页面

8.phpinfo

9.网站文本编辑器

10.测试文件

11.网站备份文件(.rar、zip、.7z、.tar.gz、.bak)

12.DS_Store 文件

13.vim编辑器备份文件(.swp)

14.WEB—INF/web.xml文件

这个时候我们可以利用一些工具对目标网站进行爬行,爬取网站目录

这里用burpsuite的spider模块进行爬取网站目录演示

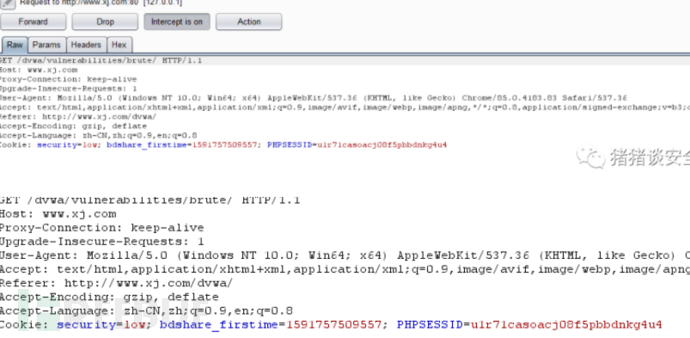

首先访问一个网站 任意点击抓包

任意点击抓包

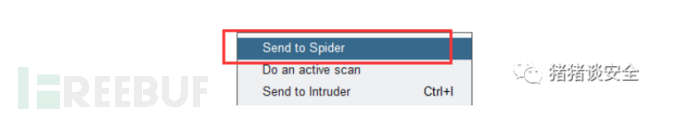

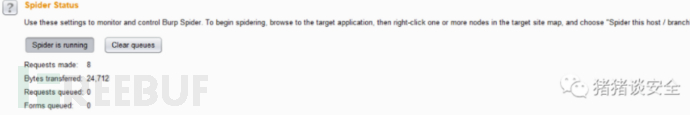

爬行中

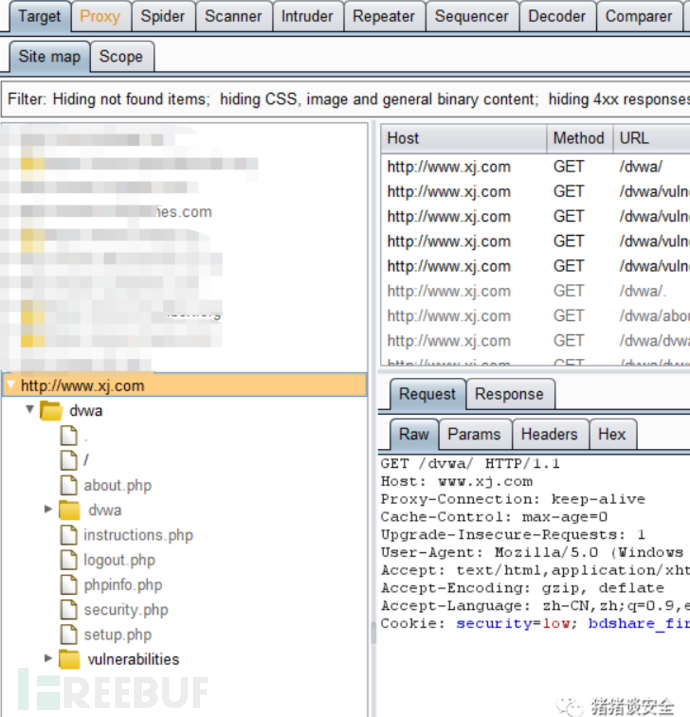

爬行中 爬行后再target模块中查看网站目录

爬行后再target模块中查看网站目录

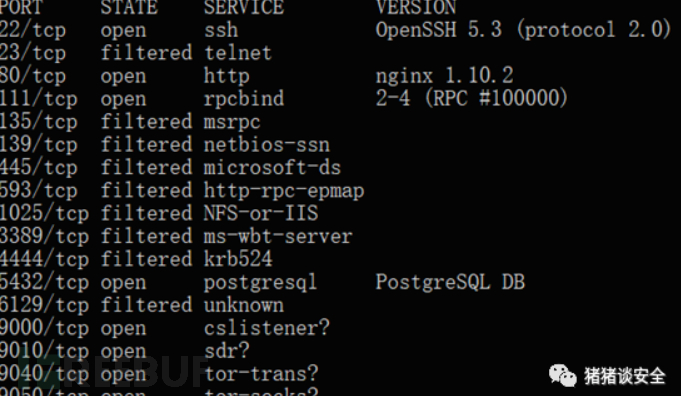

五、端口收集

利用nmap工具扫描

六、社会工程学

利用一些社工库等等

本文来源:公众号 猪猪谈安全;作者:随风kali

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)