写在前面的话

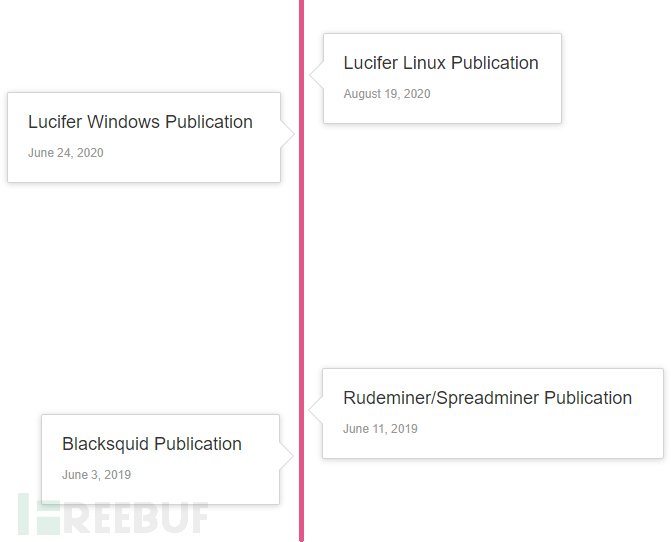

Lucifer是一款Windows加密货币及DDoS恶意软件,就在三个月前,研究人员发布了一份报告并详细介绍了该恶意软件的活动。近期,我们发现该活动背后的攻击者原来早在2018年就开始了他们的网络攻击活动。

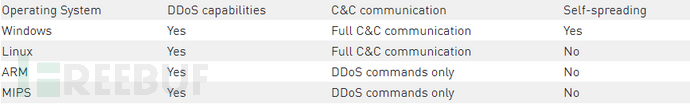

早期的Lucifer只是一个以Windows系统为目标的能够自我传播的挖矿软件,但现在它已经进化成了一个针对Linux和物联网设备的多平台多体系架构的恶意软件了。

从ThreatCloud收集的数据来看,美国、爱尔兰、荷兰、土耳其和印度境内的25个组织最近受到了攻击,而受攻击的组织来自于多个领域,包括制造业、法律、保险业以及银行业等等。

目前Lucifer针对物联网设备的攻击主要是通过利用漏洞CVE-2018-10561是实现的,主要目标就是未安装补丁的Dasan GPON路由器设备。

这款恶意软件具有多种功能,比如说执行多种类型的DDoS攻击,能够下载和执行文件的完整命令和控制操作,执行远程命令,使用Xmrig miner进行门罗币挖掘以及通过各种攻击技术在Windows系统中自我传播等等。

根据本文所呈现的技术细节来看,这款恶意软件还将会继续升级更新,并在将来引入更多的攻击功能以提升其盈利能力。

恶意活动分析

攻击一开始是由攻击者入侵的服务器来发起的,下图中显示的是一个多平台的针对Windows、Linux和物联网设备的感染链。图中的Windows设备在受感染之后会继续向内网以及外网设备传播恶意软件:

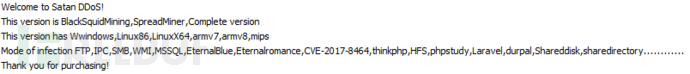

下面给出的是恶意软件中一些有趣的字符串序列:

在对这些字符串进行深入分析之后,我们还发现了一个名为BlaskSquid和一个名为Rudeminer/Spreadminer的攻击活动。

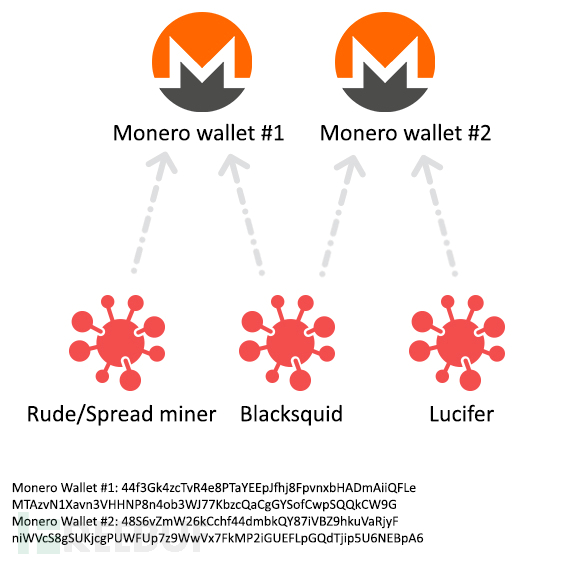

下图显示的是XMR钱包跟这三个活动之间的现金流关系,这也表明了这两个恶意活动跟Lucifer之间的关系:

我们所发现的BlackSquid样本使用了上图中的第一个钱包,而另一个样本则使用了另一个钱包。这两个样本使用的是相同的互斥模式:

BlacksquidXMRstratum+tcp://[Miner pool address]:[port]

第二个钱包在其他Lucifer样本中也有使用到,因此我们可以将这两款恶意软件联系起来。

除此之外,我们在对Spreadminer样本进行分析之后,发现它也使用了一个自定义的XMR矿池,并且绑定的是第一个钱包。

BlackSquid活动所使用的XMR钱包可以追溯到2018年底,这也可以表明攻击者的活动很可能开始得更早。

根据上述发现的信息,我们可以创建下列时间轴:

我们在该恶意软件的Linux变种中还发现了另一个有趣的字符串:

![]()

我们认为这个字符串跟一款名叫“Rude”的恶意软件有关,这也表明该活动背后的攻击者已经活跃超过一年半了,而且一直在升级和更新恶意软件代码库。

公开数据显示,Lucifer活动大约涉及到18.643456520496个门罗币,约合1769美元。

由于旧的XMR钱包已经被封,所以我们无法判断BlackSquid和Spreadminer活动所涉及到的金钱数额。而额外的DDoS攻击功能表明,攻击者还在寻求其他的恶意软件盈利方式。

Windows版本的自我传播功能主要依赖的是公开可利用的漏洞以及暴力破解技术。随着时间的推移,Windows版本的自我传播功能也进行了改进。

新活动的首个样本于2020年2月份被上传到了VirusTotal,而唯一一个ARM样本也在2020年5月10日上传到了VirusTotal:

这个样本并没有被检测为具有恶意性,这个ARM样本只具备DDoS功能,而且跟Linux样本的行为有很大区别,很可能是因为攻击者只是相对物联网设备进行攻击吧。

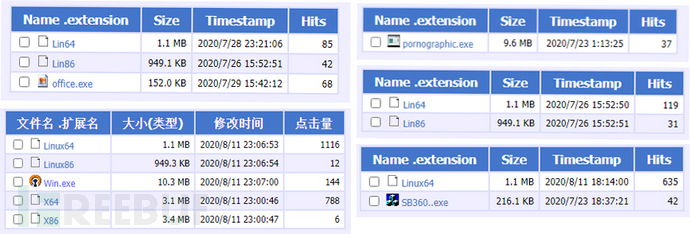

C2服务器有一个公开可访问的HFS服务器,可以帮助我们了解攻击活动的发展情况:

攻击活动一直都在不断进化并发布新的恶意软件,其中上传的“office.exe”和”sb360..exe”可执行文件是远程访问工具(RAT)gh0st的变种版本,说明攻击者仍然在扩展恶意软件的功能。

Linux、ARM和MIPS版本的恶意软件还没有删除掉调试符号,因此我们通过研究之后,我们将代码跟一款名为“Storm Attack Tool VIP 2009”的中文版DDoS软件联系起来,而这款软件是可以直接在很多中文开源网站中直接获取到的。

值得一提的是,新版本的恶意软件所执行的所有DDoS攻击都是通过这款软件实现的。

总结

正如我们在本文中介绍的,这个攻击活动目前仍在发展进化之中,以实现更多的传播和盈利方式。由于很多设备并不会进行及时更新,因此攻击者仍然可以使用已知的攻击来感染机器和实现自我传播,再加上弱密码的问题,导致暴力破解攻击将会变得非常轻松有效。

本文发稿时,最新版本恶意软件的平台架构和功能特性如下图所示:

入侵威胁指标IoC

C2:

122[.]112[.]179[.]189 guyeyuyu[.]com qianduoduo[.]pw qf2020[.]top tyz2020[.]top

Linux样本:

53c2a0f3c3775111cbf8c09cd685e44a434bdd2d4dc0b9af18266083fb4b41e8 82934ed1f42986bdad8e78049e27fcb0b8e43a5b0b9332aa913b901c7344cbc6 ebcaed78aab7b691735bb33d5c33dd6dd447a0a538ff84d0d115c2b35831d43d d9f1878b029202195e0aeefb8406ea13d1ed57f8042636858dfd71f204ca0b05 7caf6f673d224effa207c3b3f9a0ce65eabe60230fbc70e52091f0e2f3c1f09c bcdadf4930abab3773df1c184fd2b6fa34b5cb8543177d76daf2b9f7c1f36c4f ECA3E0DE0A9FA7CAC75617C57839E7D62C53E4690483C08A849E624A2C79D8D9 49A8F1F9A771283771E5733EF05C3D525806318EEC7C82A049EE2B05B4259204

ARM样本:

3ea56bcf897cb8909869e1bfc35f47e1c8a454dd891c5396942c1255aa09b0ce

门罗币钱包:

44ygo7VfwEYdEbe1ruyZNLfrV19snk3REQpfb5LU9Yxf98z7Ws9EZPPbUgvozZyfYXCb3vsRJRT8wTGe3FipsLb93NaDULN 45sep79Asuwcjz8dLTu7XtJBTX7yYf7uo6qT9ymFBQXv8gjZsDPyd46Hoh6DM8pAXkLnsw9U7veZWU1DqMjKRoryAn3zEq1 43VqbHtuooiNC8rMEeoiB6LzUTyBfPaup3DxAUxRxmqo2fGRDGkyzx68ehdh43Zbn5LHwdFAcztskQW2bAoxMtm-NwJDi7R 4AfAd5hsdMWbuNyGbFJVZjcMLeKHvrXnT155DWh8qGkYRPbVGKBT9q1Z5gcFXqmwUuh2Kh6t2sTnHXPysYrGf2m-KqBwz9e 48S6vZmW26kCchf44dmbkQY87iVBZ9hkuVaRjyFniWVcS8gSUKjcgPUWFUp7z9WwVx7FkMP2iGUEFLpGQdTjip5U6NEBpA6

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)