本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前提

在以前,蜜罐是用来抓熊的。通过伪装成“食物”引诱熊前来享用,最后猎人再将熊一举拿下。

到了今天,蜜罐技术已经成为网络安全中的一种入侵诱饵,目的是引诱黑客前来攻击,并收集黑客相关的证据和信息。

随着经济的发展,国家对安全行业的高度重视。黑客 —— 蜜罐 ,为了防止黑客的入侵,企业增加了自己的防护手段,使用蜜罐的产品来混淆黑客视野,从而保证真实的业务系统能够正常工作。

主要是对抓到的信息进行分析从而获得黑客信息

分析

从IP上查看黑客位于湖南长沙一带![]()

![]()

设备指纹信息:发现是windows10的操作系统,黑客使用了火狐浏览器进行操作攻击

黑客先后攻击了蜜罐【email——Tomcat——HSE——epaper】,总攻击次数:1133次。

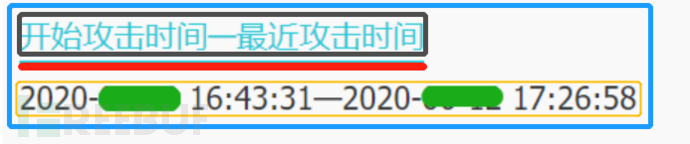

攻击时长——比如:3月1日 16:43:31——3月3日 17:26:58

攻击链条:

攻击链条:

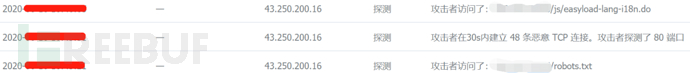

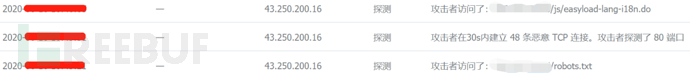

email蜜罐

据悉,首先进行信息探测踩点对email蜜罐,攻击源的IP为43.250.200.16【湖南省 联通】,去尝试访问80端口建立tcp的连接。

![]()

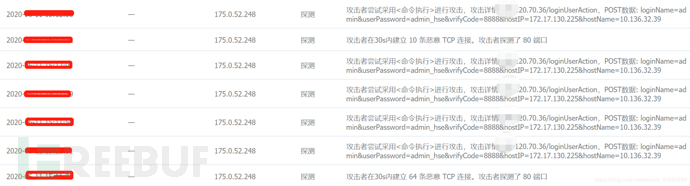

tomcat蜜罐

对tomcat蜜罐也进行了探测建立了tcp的连接,攻击源IP为 175.0.52.248 【湖南省长沙市 电信】

![]()

HSE蜜罐

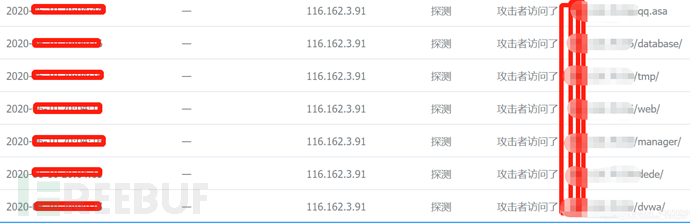

对HSE蜜罐进行大量攻击访问 次数达615次

目录遍历进行尝试访问

更换代理IP进行目录遍历攻击,地址 116.162.3.91 【湖南省 联通】

更换代理IP进行目录遍历攻击,地址 116.162.3.91 【湖南省 联通】

更换代理IP进行命令执行攻击,通过执行POST请求的攻击方式,地址 175.0.52.248【湖南省长沙市 电信】

更换代理IP进行命令攻击,地址 220.202.152.25【湖南省 联通】

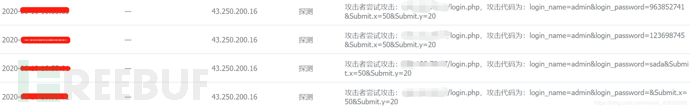

epaper蜜罐

对epaper蜜罐进行了515次的攻击,尝试弱口令登录 ,地址 43.250.200.16 【湖南省 联通】

进行目录穿越攻击

暴力破解

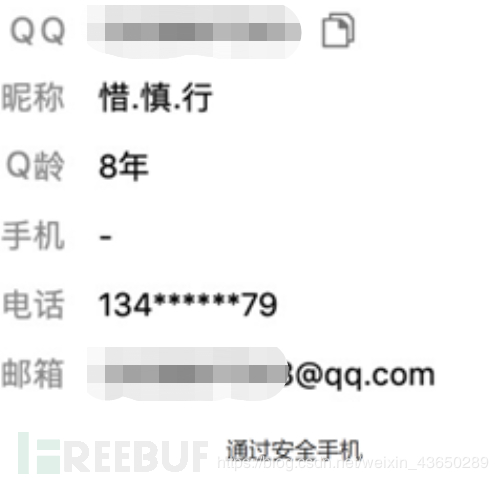

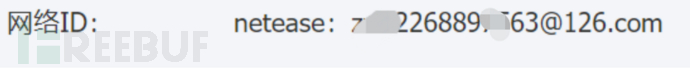

网络 ID

发现是126邮箱

猜测163邮箱也是该号码‘、QQ号码

猜测163邮箱也是该号码‘、QQ号码

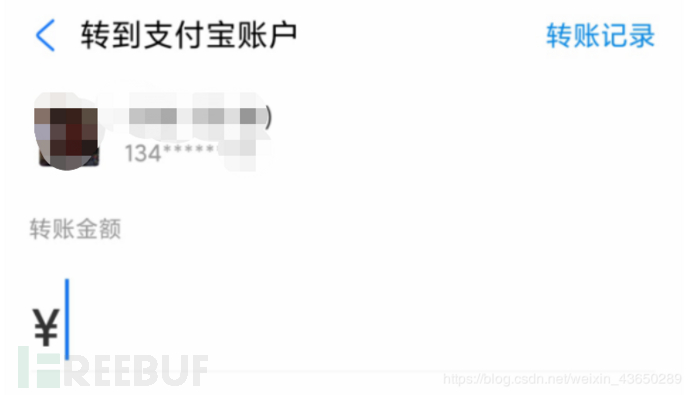

支付宝溯源——转账——查找黑客信息

REG007网站:https://www.reg007.com/查询邮箱注册过的网站

微博找回密码链接:https://security.weibo.com/iforgot/loginname?entry=weibo&loginname=

网易找回密码链接:https://reg.163.com/naq/findPassword#/verifyAccount

邮箱反查域名:https://www.benmi.com/rwhois?q=

社工机器人

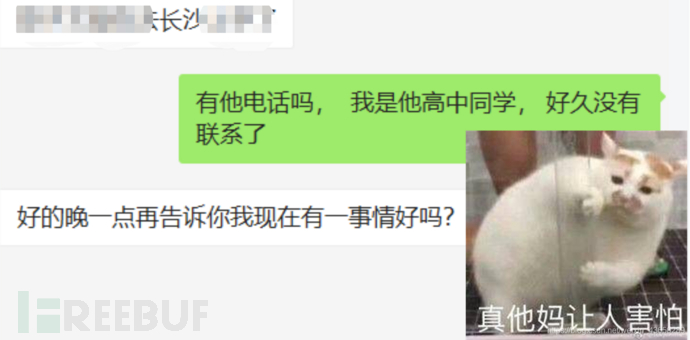

社会工程学——聊天

结果

-

IP位于湖南长沙

-

163邮箱、QQ号码、微信号码

-

手机号

-

相关好友,母亲信息 他的好友:张*,刘*

-

人物头像

附件:

结束!!!

参考:

https://blog.csdn.net/weixin_43650289/article/details/106801499