XX

XX- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

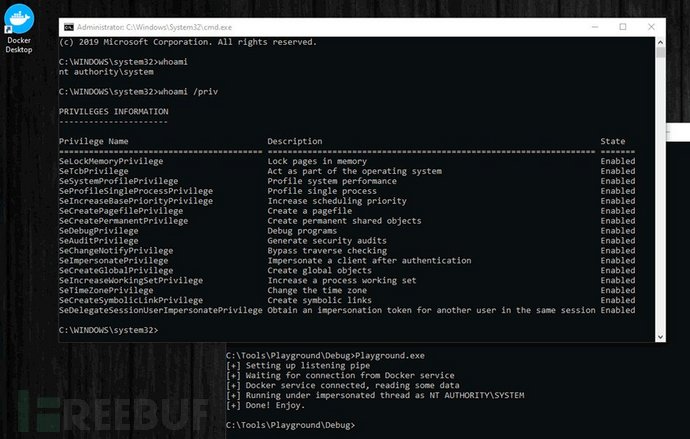

Docker修复了Docker Desktop for Windows中的一个安全漏洞,攻击者可利用该漏洞以最高权限在系统上执行命令。

该漏洞编号为CVE-2020-11492,攻击者可利用该漏洞冒充以SYSTEM权限运行的Docker Desktop Service。

Docker Desktop Service安装在Docker的Windows版本中,默认情况下待命运行,为该应用程序启动和创建子进程。

Pen Test Partners公司的Ceri Coburn在文章中写道,该服务通过Windows命名管道与子进程通信,这会允许某个连接的服务器端假冒客户端。

就Docker而言,子进程为进程间通信(IPC)创建命名管道,该Docker服务会在不提供命名管道的情况下以客户端身份连接它们。

攻击者可利用该漏洞使用运行在某个具有模拟权限的进程的上下文中的代码在已经入侵的系统上提升权限。

通过设置一个名为“\\.\pipe\dockerLifecycleServer,”的命名管道,要提升在该计算机上的权限只需要该Docker应用程序启动和连接。

Coburn指出,当“Docker被连接时,我们模拟发起连接的客户端,该客户端具有系统权限,并使用CreateProcessWithTokenW API发起一个新的进程。”

Docker在3月25日收到初始报告,于5月11日发布2.3.0.2版本修复了该漏洞。补丁发布的延迟是由于Docker公司对该漏洞报告产生的困惑。

开始,Docker驳回了该报告,表示该问题应由Microsoft公司解决,因为模拟是Windows中的一个特性。

然而,使用命名管道作为客户端的System服务的开发人员应确保禁用模拟特性,除非有需要。

Coburn就该漏洞发布了一段PoC视频。

本文源自Bleeping Computer;转载请注明出处。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)