mazihan

mazihan- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

mazihan 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

mazihan 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

1.去下载装安装cms

官网地址自行猜测,自行下载。主讲思路过程,任意一套系统都可。

2.安装过程简单分析是否有漏洞

不做安装分析,很多都程序都会删掉安装包,有兴趣的可以搞一下,这里略过。

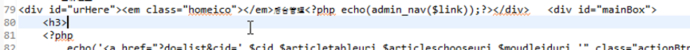

3.安装完成后,访问首页,分析路由

i.index.php

定义了NoDb常量,,,mark下,现在还不知道有啥用

加载了全局配置文件config.php

定义了路由的方法

ii.config.php

定义了些许的常量

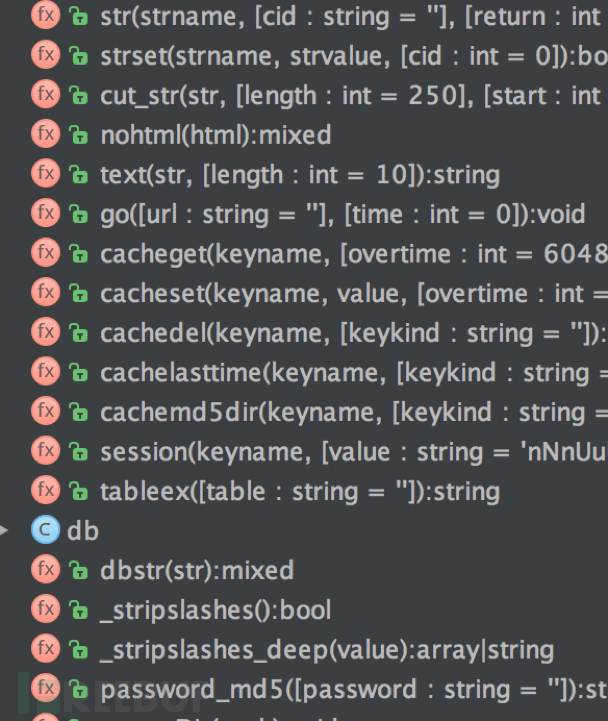

包含了func.php文件(系统基本所有函数、加数据的操作类)

根据NoDb常量的值,取决了要不要初始化数据库。(mark 上述疑问解答)

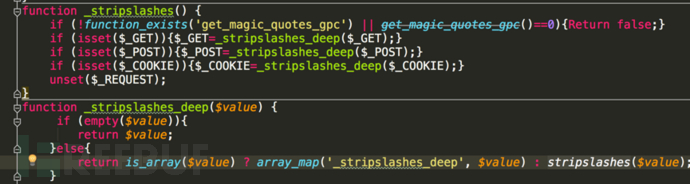

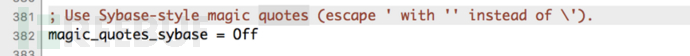

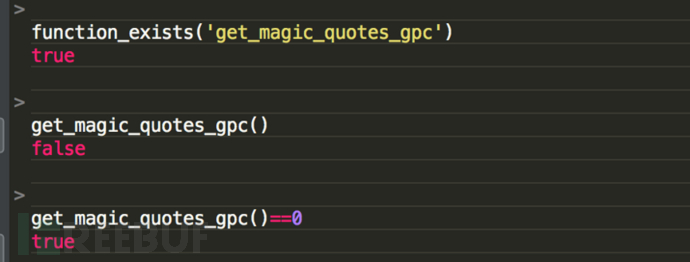

最后一个函数_stripslashes,是否要去除转义,如下图:

判断是否支持,开启了自动转义。如果开启了就全局去除分斜杠,还原数据。

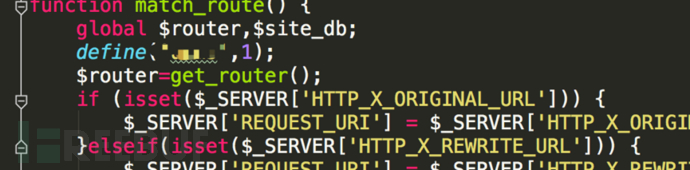

iii.index.php文件最后一行代码match_route();

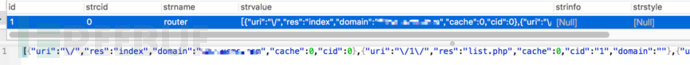

读取数据库,并进行了缓存操作。

缓存记录

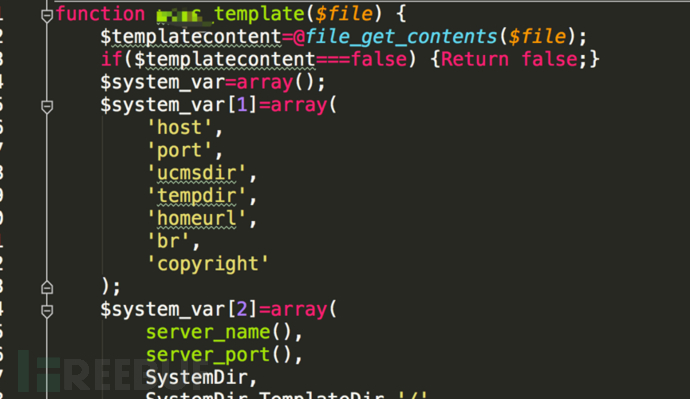

初始化模板

![]()

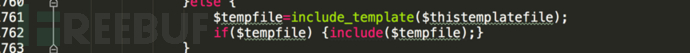

加载模板

模板解析

完成首页显示,完成这个流程分析,对这个cms有了大概的了解

4.下面借助工具fortify快速人工审计

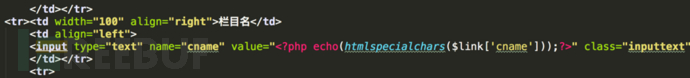

xss

这里有说存在,简单一看,没有过滤机制,那么具体分析数据来源是否准确无误,

这个位置是输入框,数据来源人工填写,它的目的地为数据库存储,那现在关键位置是数据库存储的过程是否有做安全性过滤。

![]()

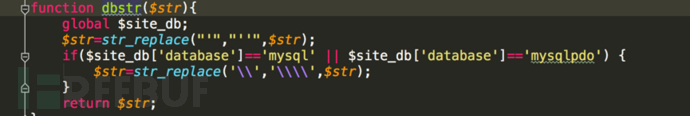

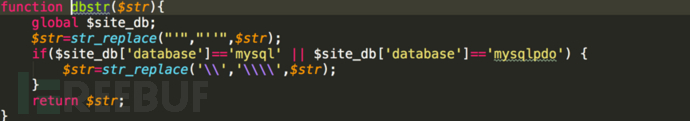

这里有个函数dbstr,数据库字符串函数的处理,那么看函数的定义

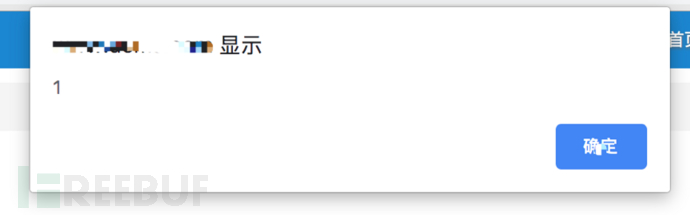

分析得知,数据做了单引号的过滤,和反斜线的转义,没有过滤尖括号,那我们随意构建payload:<script>alert(1)</script>,效果图下图:

源代码:

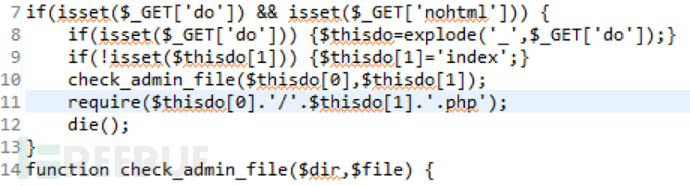

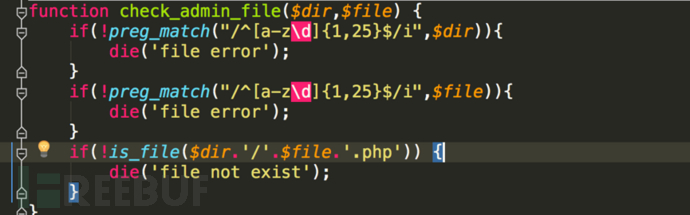

File Inclusion

这里提示有文件包含,查看代码逻辑需要两个参数,do、nohtml、do的参数值做分隔处理,第一个参数值为路径,第二个参数值为文件名。后面还有个验证函数,代码如下:

使用了正则做了验证,允许输入的值数字和字母并且长度也做了限定,包括后缀也做了限定,那么存不存在包含,显然可以是可以包含的,但是包含的范围比较小,为什么?自己想一下。如果能突破这个限定,那肯定更牛叉。

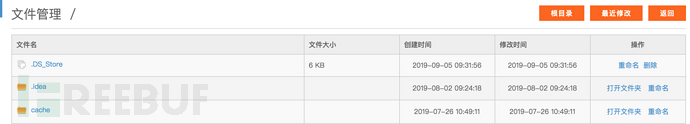

后台自带文件管理系统

按照cnvd的评判标准,这个系统只要拿些后台,就是一个高危的评级。因为shell如此简单。

5. 难点分析

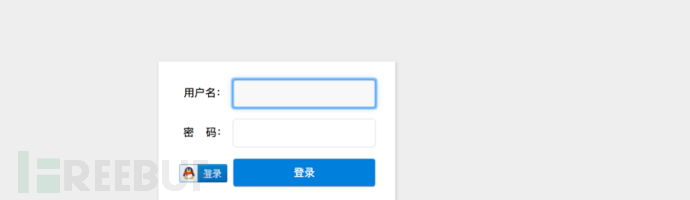

前台没有什么交互的模块,所有着手于后台,那么从上面的分析来看,这个框架,只要突破了后台账号密码,那么shell唾手可得。现在分析登录的过程。

没有做验证码的做验证,是否可以爆破下弱口令。

![]()

![]()

![]()

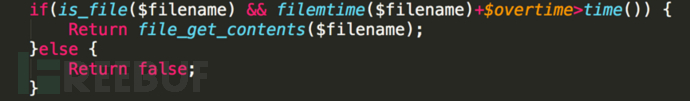

到此,这些过程说明,登录做了限制,15分钟内,只能发送20次的登录请求,那我们分析缓存文件的生成规则:

![]()

![]()

也就是说,IP如果可以换。那么是不是就可以做到15分钟20次的登录限制,当然你要有相当多的ip代理池。支撑你的所有请求。接着往下看:

![]()

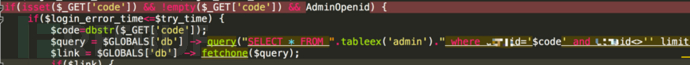

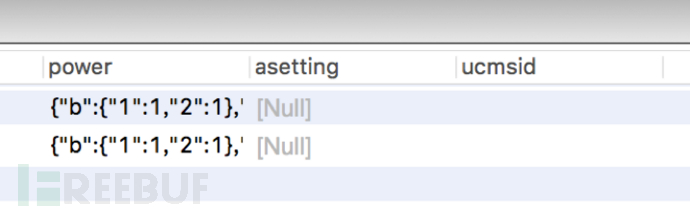

到这里程序里面的验证数据库的SQL语句没有SQL注入。这里还有第三方的登录,看过程:

数据库默认是空,即code的get传值为空,就可以在MySQL获取数据并登录成功,什么字符串在单引号里面,相当于是空值。

总结:这个系统安不安全,相对而言,万一刚好你碰到那个是123呢……

关注我们

Tide安全团队正式成立于2019年1月,是以互联网攻防技术研究为目标的安全团队,目前聚集了十多位专业的安全攻防技术研究人员,专注于网络攻防、Web安全、移动终端、安全开发、IoT/物联网/工控安全等方向。

想了解更多Tide安全团队,请关注团队官网: http://www.TideSec.net 或关注公众号:

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

TideSec

TideSec