rabbitmask

rabbitmask- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

入门系列第四期作为特别补充篇。

给大家对console help进行了一下翻译。

希望大家更轻松的对msf所有的!!!基本命令做一个全面了解。

同时放在这里也方便日后查阅。

仔细扫一眼,是不是发觉前三期大多都已经提到了呢~

msf>help

核心命令

=============

? 帮助菜单

banner 显示一个真棒metasploit横幅

cd 更改当前的工作目录

color 切换颜色

connect 连接与主机通信

exit 退出控制台

get 获取特定于上下文的变量的值

getg 获取全局变量的值

grep grep另一个命令的输出

help 帮助菜单

history 显示命令历史

irb 进入irb脚本模式

load 加载一个框架插件

quit 退出控制台

route 通过会话路由流量

save 保存活动的数据存储

sessions 转储会话列表并显示有关会话的信息

set 将特定于上下文的变量设置为一个值

setg 将全局变量设置为一个值

sleep 在指定的秒数内不做任何事情

spool 将控制台输出写入文件以及屏幕

threads 线程查看和操作后台线程

unload 卸载框架插件

unset 取消设置一个或多个特定于上下文的变量

unsetg 取消设置一个或多个全局变量

version 显示框架和控制台库版本号

模块命令

===============

advanced 显示一个或多个模块的高级选项

back 从当前上下文返回

edit 使用首选编辑器编辑当前模块

info 显示有关一个或多个模块的信息

loadpath 路径从路径搜索并加载模块

options 显示全局选项或一个或多个模块

popm 将最新的模块从堆栈中弹出并使其处于活动状态

previous 将之前加载的模块设置为当前模块

pushm 将活动或模块列表推入模块堆栈

reload_all 从所有定义的模块路径重新加载所有模块

search 搜索模块名称和描述

show 显示给定类型的模块或所有模块

use 按名称选择模块

工作命令

============

handler 作为作业启动负载处理程序

jobs 显示和管理作业

kill 杀死一个工作

rename_job 重命名作业

资源脚本命令

========================

makerc 保存从开始到文件输入的命令

resource 运行存储在文件中的命令

数据库后端命令

=========================

db_connect 连接到现有的数据库

db_disconnect 断开与当前数据库实例的连接

db_export 导出包含数据库内容的文件

db_import 导入扫描结果文件(文件类型将被自动检测)

db_nmap 执行nmap并自动记录输出

db_rebuild_cache 重建数据库存储的模块高速缓存

db_status 显示当前的数据库状态

hosts 列出数据库中的所有主机

loot 列出数据库中的所有战利品

notes 列出数据库中的所有笔记

services 列出数据库中的所有服务

vulns 列出数据库中的所有漏洞

workspace 在数据库工作区之间切换

凭证后端命令

============================

creds 列出数据库中的所有凭据

============================

好,那么到这里就,,,,唉,等等,,,

对!原创!原创!原创!

咳咳,我们这里抓几个前几期没提到的典型对比一下。

run/exploit 这两个命令都是运行脚本,其实功能完全一致,只是习惯上exploit再exploits模块下 使用,仅此而已。

set/unset用于赋值和取消赋值。setg/unsetg用于全局赋值和取消全局赋值。

这里还有一个神奇的地方,赋值之后,如果你本次退出MSF,下次登陆时会没有记录的。但如果你set之后使用save命令。下次你登陆MSF该脚本是会自动加载上此赋值内容。

jobs命令在你运行脚本的时候会记录工作进程,kill对应干掉它(随着我跟开发接触越来越多,发现老开发从不说删掉,都是干掉!干掉!干掉!)!

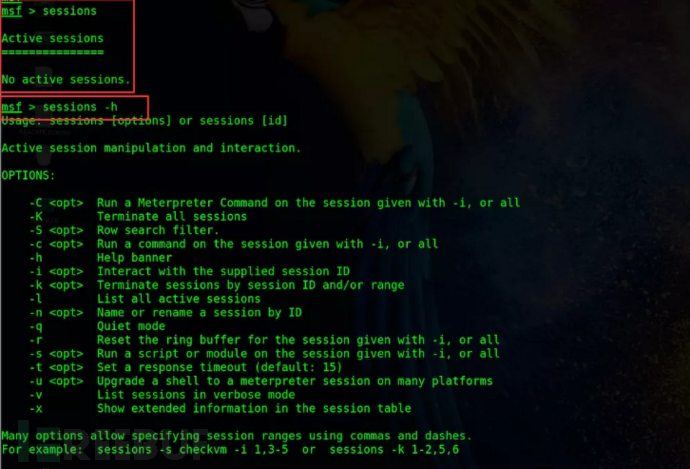

sessions翻译的好low,展开讲一下,当你的脚本与目标服务器建立链接,或者说拿到了shell时,你输入sessions命令可以看到具体的监听端口。

当然,我这里并未建立sessions,我们可以简单看下sessions的用法,session -i 用于进入shell,特别记忆一下。

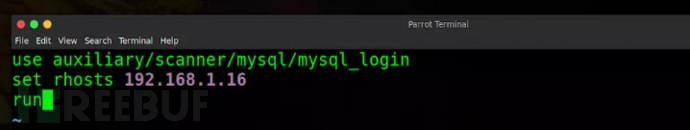

最后补充一个懒人专用的命令:resource

我们知道资源文件的标准格式为“.rc”,所有我们在方便的位置创建一个资源文件:

vi rabbitmask.rc

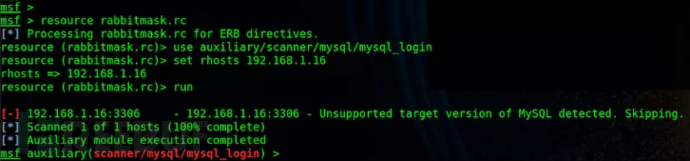

resource 命令便可以直接执行我们预定好的操作。当然啦,在这里某著名公司某著名渗透工程师将服务器数据库禁止外连了,所以测试必然是失败哒 /逃~·

当然,在命令行界面(非msf)你也可以直接使用msfconsole -r rabbitmask.rc 命令来直接运行。

db_nmap其实命令和nmap完全一致,效果完全相同,唯一的差异是会将扫描结果记录到msf数据库中,初次意外,你也可以将nmap根目录下自动保存的扫描结果手动导入到msf数据库中。

我觉得好玩的东西就这些啦,剩下的~自行去探索吧。

呐、今天到这里,此篇可用于日后即时查阅。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

那些年、怼过的开发

那些年、怼过的开发