代码审计是使用静态分析发现源代码中安全缺陷的方法,能够辅助开发或测试人员在软件上线前较为全面地了解其安全问题,防患于未然,因此一直以来都是学术界和产业界研究的热点,并且已经成为安全开发生命周期 SDL 和 DevSecOps 等保障体系的重要技术手段。

360代码卫士团队基于自主研发的国内首款源代码安全检测商用工具,以及十余年漏洞技术研究的积累,推出“缺陷周话”系列栏目。每周针对 CWE、OWASP 等标准中的一类缺陷,结合实例和工具使用进行详细介绍,旨在为广大开发和安全人员提供代码审计的基础性标准化教程。

1、错误的内存释放对象

C/C++程序内存分配方式有三种:

(1)静态存储区域分配,静态存储区域主要存放全局变量、static变量,这部分内存在程序编译时已经进行分配且在程序的整个运行期间不会被回收。

(2)栈上分配,由编译器自动分配,用于存放函数的参数值、局部变量等,函数执行结束时这些存储单元自动被释放,需要注意的是alloca()是向栈申请内存的。

(3)堆上分配,也就是动态分配的内存,动态分配的内存是由程序员负责释放的。

上述三种情况,只有第(3)种情况是需要程序员手动进行释放,如果对(1)和(2)非动态分配的内存进行释放,则会导致错误的内存释放对象问题。

本篇文章分析错误的内存释放对象产生的原因以及修复方法。 详细请参见 CWE-590: Free of Memory not on the Heap (3.2)。

2、 错误的内存释放对象的危害

通过对错误的内存释放对象原理的分析,释放非动态分配的内存会导致程序的内存数据结构损坏,从而导致程序崩溃或拒绝服务攻击,在某些情况下,攻击者可以利用这个漏洞修改关键程序变量或执行恶意代码。

CVE中也有一些与之相关的漏洞信息,从2018年1月至2019年2月,CVE中就有9条相关漏洞信息。漏洞信息如下:

| CVE 编号 | 概述 |

|---|---|

| CVE-2018-7554 | sam2p 0.49.4 之前版本中的 input-bmp.ci 文件的 ‘ReadImage’ 函数存在安全漏洞。攻击者可借助特制的输入利用该漏洞造成拒绝服务(无效释放和段错误)。 |

| CVE-2018-7552 | sam2p 0.49.4 版本中的 mapping.cpp 文件的 ‘Mapping::DoubleHash::clear’ 函数存在安全漏洞。攻击者可借助特制的输入利用该漏洞造成拒绝服务(无效释放和段错误)。 |

| CVE-2018-7551 | sam2p 0.49.4 版本中的 minips.cpp 文件的 ‘MiniPS::delete0’ 函数存在安全漏洞。攻击者可借助特制的输入利用该漏洞造成拒绝服务(无效释放和段错误)。 |

| CVE-2018-15857 | xkbcommon 0.8.1 之前版本中的 xkbcomp/ast-build.c 文件的 ‘ExprAppendMultiKeysymList’ 函数存在无效释放漏洞。本地攻击者可通过提交特制的keymap 文件利用该漏洞造成 xkbcommon 解析器崩溃。 |

3、示例代码

示例源于 Samate Juliet Test Suite for C/C++ v1.3 (https://samate.nist.gov/SARD/testsuite.php),源文件名:CWE590_Free_Memory_Not_on_Heap__delete_array_char_alloca_01.cpp。

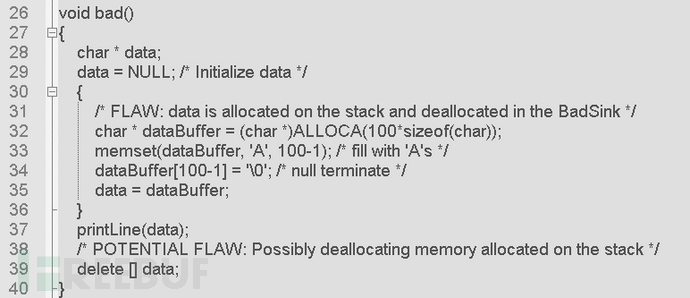

3.1缺陷代码

在上述示例代码中,第32行使用 alloca() 函数申请内存,在第39行使用 delete 进行释放,由于 alloca() 函数申请的内存在栈上,无需手动释放,因此存在“错误的内存释放对象”问题。

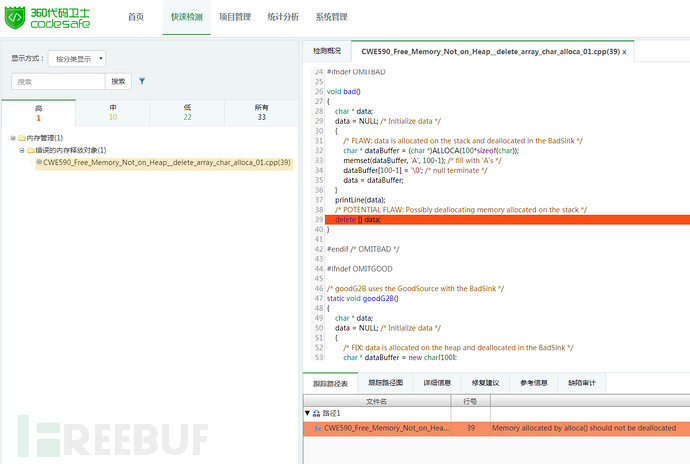

使用360代码卫士对上述示例代码进行检测,可以检出“错误的内存释放对象”缺陷,显示等级为高。如图1所示:

图1:“错误的内存释放对象”的检测示例

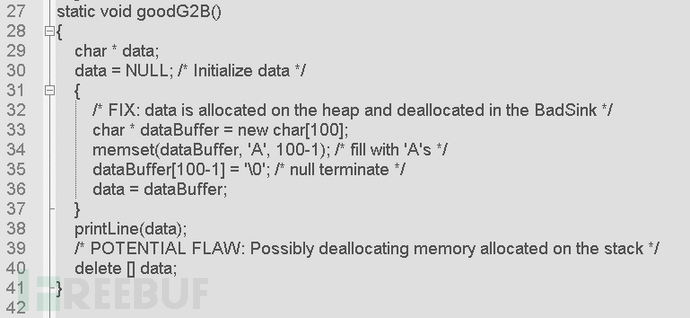

3.2 修复代码

在上述修复代码中,Samate 给出的修复方式为: 在第33行通过 new[] 动态分配内存,并在第40行使用 delete[] 进行释放。从而避免了错误的内存释放对象。

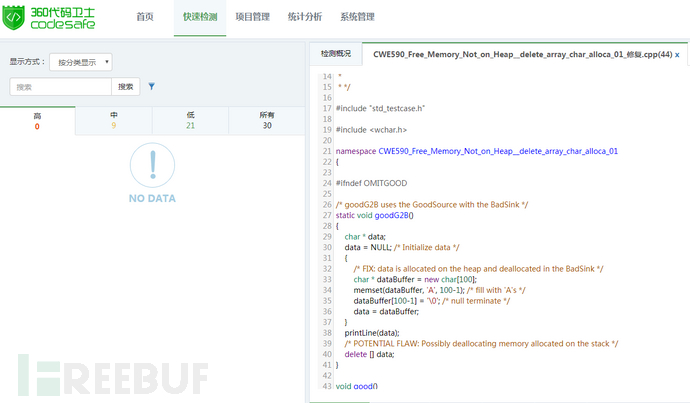

使用360代码卫士对修复后的代码进行检测,可以看到已不存在“错误的内存释放对象”缺陷。如图2:

图2:修复后检测结果

4 、如何避免错误的内存释放对象

要避免错误的内存释放对象,需要注意以下几点:

(1)不要对非动态分配的内存进行手动释放;

(2)当程序结构复杂时(如条件分支较多),进行释放时需要确认释放的内存是否只来自于动态分配;

(3)明确一些函数的实现,如

alloc()申请的内存在栈上,避免由于不清楚函数实现导致错误的内存释放。(4)

realloc()函数的原型为void*realloc(void*ptr,size_tsize),其中第一个参数ptr为指针指向一个要重新分配内存的内存块,该内存块是通过调用malloc、calloc或realloc进行分配内存的。如果向realloc()提供一个指向非动态内存分配函数分配的指针时,也会导致程序未定义行为,在使用时也需要额外注意。

关联阅读

*360代码卫士团队原创出品。未经许可,禁止转载。转载请注明 “转自360代码卫士www.codesafe.cn”。

扫一扫,获取更多资讯~

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)