clouds

clouds- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

大家好,今天在这分享两个关于NASA网站JIRA应用的漏洞,漏洞在于JIRA的错误配置,最终导致了NASA大量内部敏感信息泄露,这些信息包括了NASA内网的账户详情、项目情况、员工姓名、员工邮件和ID等等,非常严重。

大家好,今天在这分享两个关于NASA网站JIRA应用的漏洞,漏洞在于JIRA的错误配置,最终导致了NASA大量内部敏感信息泄露,这些信息包括了NASA内网的账户详情、项目情况、员工姓名、员工邮件和ID等等,非常严重。

Jira的错误配置问题

JIRA 是一个缺陷跟踪管理系统,为针对缺陷管理、任务追踪和项目管理的商业性应用软件,开发者公司为澳大利亚的Atlassian。

对于公司和企业来说,内部信息的保密至关重要,如何保证这些信息只对特定组织内外的人开放,极为关键。换句话说,通过这些数据的安全性、完整性和可用性,公司可以在发展计划、调查结果、人才就业等方面保持竞争优势。

Jira应用中有一些设置,如果配置不当,可能会泄露有关应用程序和用户的相关信息,并且可以向任何互联网用户,开放对公司内部数据的未授权访问权限。攻击者利用这种手段,可以获得对Jira应用的一定访问控制权限,形成进一步内网渗透的基础。

在Jira中,在创建过滤器(filters)或显示面板( dashboards)时,它提供了一些可见选项来进行设置。问题是,由于分配给这些选项的权限存在错误的误解,当过滤器或显示面板分别设置为“所有用户”(All users)和“所有人”(Everyone)时,这代表的并不是与组织机构内部的每个人共享,而是一种互联网全网的公开共享。Jira中还有一个用户挑选功能(user picker functionality),它提供了针对每个用户的用户名和电子邮件地址的完整列表信息。所以,这两种功能组合的结果,就会形成错误的授权配置,从而导致组织机构内部的用户信息泄露。会泄露的信息包括以下:

所有注册员工账户的姓名和邮箱地址;

注册员工在Jira应用中的角色名称;

Jira的当前项目,以及通过过滤器(filters)或显示面板创建的里程碑设置信息。

Jira错误配置导致NASA 员工信息泄露

基于以上技术理解,我发现,在应用了Jira的NASA某官网中,存在Jira错误配置漏洞,利用该漏洞,通过用户挑选功能,榀以获取到所有NASA员工姓名和邮箱地址列表信息。如下:

从上图可以看到,由于前述的Jira错误配置,导致1000多人的NASA员工信息存在泄露风险。

从上图可以看到,由于前述的Jira错误配置,导致1000多人的NASA员工信息存在泄露风险。

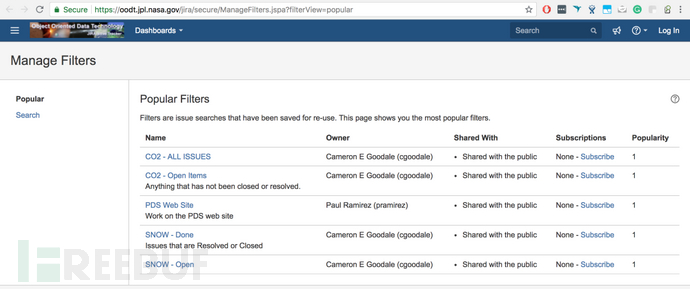

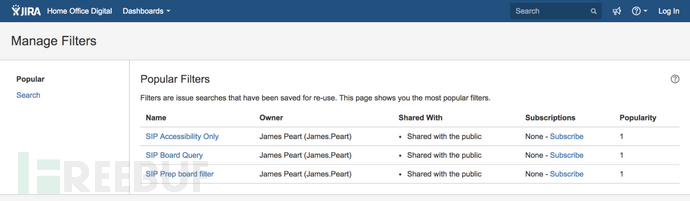

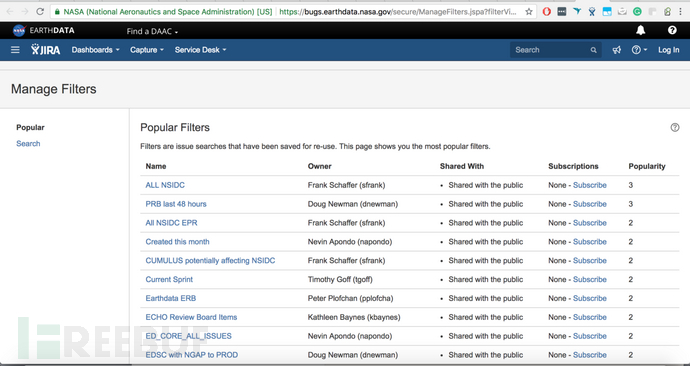

通过对过滤器(Filters)的管理获取相关信息

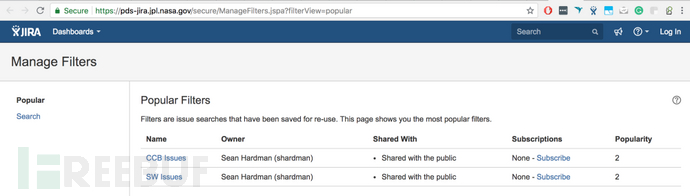

这个漏洞不像上面那个严重,但它也类似于上述的可浏览用户信息的泄露问题,根本原因在于,NASA网站的Jira应用中也存在一个与过滤器设置相关的错误配置漏洞。Jira过滤器用于列出应用中分类的问题和项目的相关任务,它还可列出“拥有”这些过滤器权限的用户名,这不同可浏览用户信息问题,但却能收集一些用户名格式相关的有用信息。此外,攻击者可借此知道应用中包含的详细信息,以及项目团队的处理任务,以及一些项目任务的特性。如下:

以上就是我通过利用Jira的错误配置漏洞问题(问题),访问获取到NASA内部的大量敏感信息。

以上就是我通过利用Jira的错误配置漏洞问题(问题),访问获取到NASA内部的大量敏感信息。

漏洞上报进程

2018.9.3 向NASA和美国CERT安全团队上报漏洞

2018.9.25 漏洞已修复

2018.10.17 获得美国CERT方面的感谢

2018.11.9 告知NASA和美国CERT方面对该漏洞的披露。

*参考来源:medium,clouds编译,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)