clouds

clouds- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

前言

笔者最近在对Alexa排名靠前的大公司网站做了一些安全测试,其中网站错误配置漏洞时有发现,这种问题往往不需要高深复杂的漏洞利用,但却能对网站业务产生严重影响,在2018澳大利亚ITSECX峰会上我还作了议题分享《Alexa Top 1 Million Security》。本文要讲述的是,我如何利用网站错误配置漏洞,下载了整个Ebay日本(www.ebay.co.jp )的网站源码。

漏洞发现

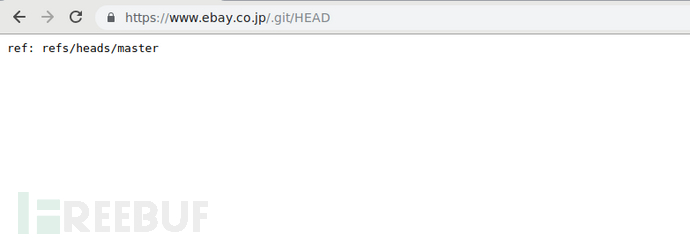

一开始是,我用internetwache.org公司开发的GitTools,对很多大公司网站子域名进行了测试,突然就看到检测结果中跳出了Ebay日本网站(www.ebay.co.jp ),为了进一步验证,我就随手在浏览器中打开了https://www.ebay.co.jp/.git/HEAD这个链接,这一看,不得了,目前所在分支竟然master,明显这存在git库信息泄露风险了。

网站源码下载

网站源码下载

基于上述问题,我发现其网站根目录下竟然也泄露了.git目录文件夹,这.....,也就是说,我可以通过这个泄露的.git目录文件夹,下载到整个网站源代码了!

各种下载方法参考:

《Downloading an Application's Entire Source Code Through an Exposed GIT Directory》

《Downloading Source Codes and Other Sensitive Files Through Publicly Visible Git Repository》

这里,我再次利用GitTools工具对整个网站源码执行了下载,压缩包共700多MB,解压后约有1.2G多,其中包含了:

数据库密码

WordPress配置文件和用户的后台登录密码哈希

网站日志文件

用户上传文件

大量的PHP源码

其它敏感的用户信息......

于是乎,我及时向Ebay自己运行的漏洞赏金项目进行了上报,之后,他们花了差不多12个小时才完成了漏洞修复。但最后可惜的是,由于Ebay方面对安全漏洞暂时还不支持现金奖励,所以,我没能从中获得任何赏金,但也有幸进入了他们的安全名人堂。

尾声

该篇文章一经发布,就在Reddit社区中引起了强烈反响,很多网友对于Ebay方面的漏洞赏金严重不满,觉得作者发现的这个漏洞应该支付高额赏金才对。最终,迫于各种压力,在作者的婉转要求下,Ebay方面选择了向慈善机构捐助了500$美金,作为对该漏洞的致谢。

*参考来源:slashcrypto,clouds编译,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)