clouds

clouds- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

最近几天,据Twitter昵称为@Yux1xi(Yushi Liang)的安全研究人员透露,他计划公布一个关于微软浏览器(Microsoft Edge)的0-day漏洞,该漏洞可以实现针对Edge浏览器的远程代码执行(RCE),@Yux1xi还声称他和俄罗斯朋友@alexkochkov 已经完成了一个80行的exploit漏洞利用代码,并将会于11月13至14日在东京举办的Pwn2Own黑客大赛(Pwn2own Mobile)上来演示具体利用过程。

最近几天,据Twitter昵称为@Yux1xi(Yushi Liang)的安全研究人员透露,他计划公布一个关于微软浏览器(Microsoft Edge)的0-day漏洞,该漏洞可以实现针对Edge浏览器的远程代码执行(RCE),@Yux1xi还声称他和俄罗斯朋友@alexkochkov 已经完成了一个80行的exploit漏洞利用代码,并将会于11月13至14日在东京举办的Pwn2Own黑客大赛(Pwn2own Mobile)上来演示具体利用过程。

漏洞披露时间点

11月1日,@Yux1xi(Yushi Liang)在推特上发布了一条消息,其中声称:

We just broke #Edge, teaming up with kochkov for a stable exploit, brace yourself SBX is coming !

(我们刚刚攻破了Edge浏览器,现在正和朋友kochkov在开发稳定版本的漏洞利用代码,拭目以待吧,我们的沙盒逃逸技术SBX:Sandbox Escape来啦!)

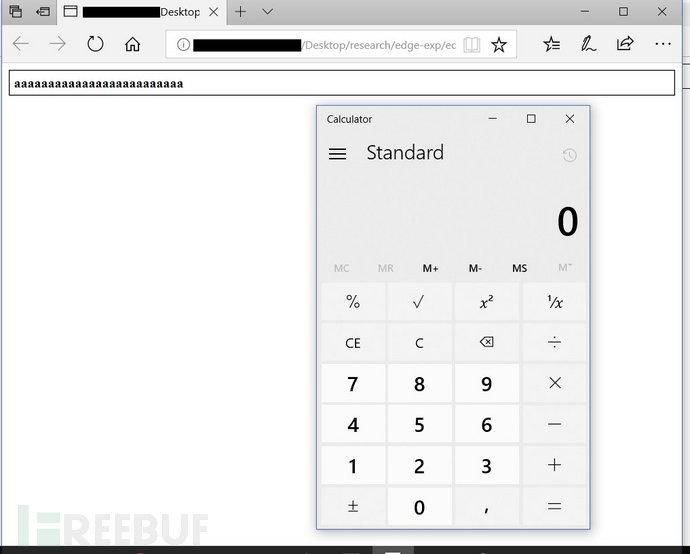

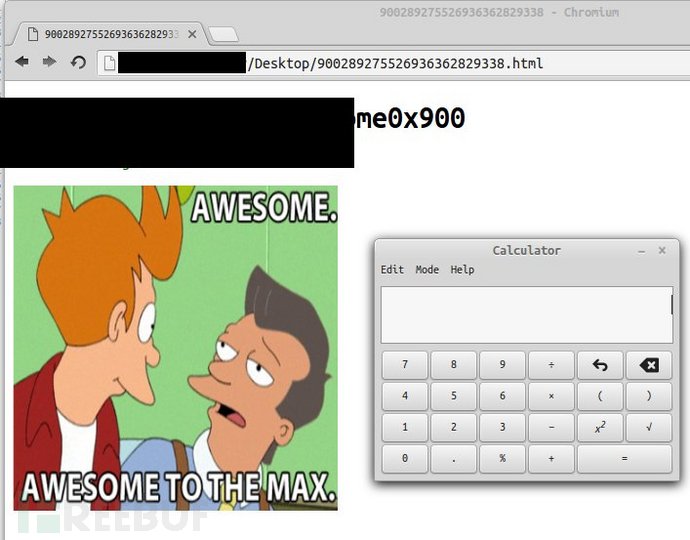

根据@Yux1xi公布的以上信息可知,该漏洞是一个针对Edge浏览器的沙箱(Sandbox)逃逸漏洞,同时,@Yux1xi还附带公布了一张漏洞触发弹出系统计算器的图片,如下:

@Yux1xi在推特中还透露,之前,由于未保存原因,再加上代码编辑器崩溃错误,导致开发中的漏洞利用代码(exploit)丢失,让他非常郁闷。

@Yux1xi在推特中还透露,之前,由于未保存原因,再加上代码编辑器崩溃错误,导致开发中的漏洞利用代码(exploit)丢失,让他非常郁闷。

早前在与记者的联系沟通中,@Yux1xi表示,他和朋友正在编写该漏洞稳定版本的漏洞利用代码(exploit),而且会尝试进行一些系统提权方面的操作,以实现对漏洞宿主计算机的完全接管控制,@Yux1xi也说明了该漏洞是利用Sensepost公司发布的 Wadi Fuzzer 工具发现的。

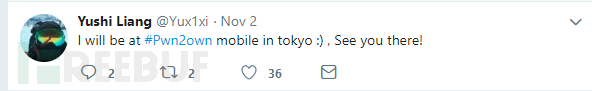

11月2日,@Yux1xi在推特中表示,将会在11月13至14日在东京举办的Pwn2Own黑客大赛(Pwn2own Mobile)上来演示具体的漏洞利用过程:

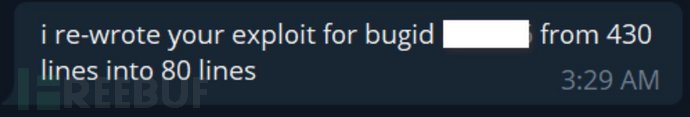

11月4日,@Yux1xi发推特声称,已经和俄罗斯朋友@alexkochkov 完成了一个80行的漏洞利用代码(exploit),而且@alexkochkov也发推文表示:要玩了命的找0-day!(Find 0days or die tryin')

11月4日,@Yux1xi发推特声称,已经和俄罗斯朋友@alexkochkov 完成了一个80行的漏洞利用代码(exploit),而且@alexkochkov也发推文表示:要玩了命的找0-day!(Find 0days or die tryin')

Edge浏览器RCE漏洞的市场价格

Edge浏览器RCE漏洞的市场价格

目前,0-day漏洞的市场行情相当不错,有很多漏洞经纪人或公司为特定浏览器的漏洞提供了丰厚的报价,单就Zerodium公司来说,其对Edge浏览器的0-day漏洞报价是 $50,000,如果还能实现浏览器沙箱逃逸,那么价格就会是翻倍的 $100,000。

Coseinc公司的漏洞支付项目Pwnorama,在早前曾为微软浏览器的RCE 0-day有过$30,000的报价,如果漏洞能实现系统提权,则报价则是 $80,000。

Coseinc公司的漏洞支付项目Pwnorama,在早前曾为微软浏览器的RCE 0-day有过$30,000的报价,如果漏洞能实现系统提权,则报价则是 $80,000。

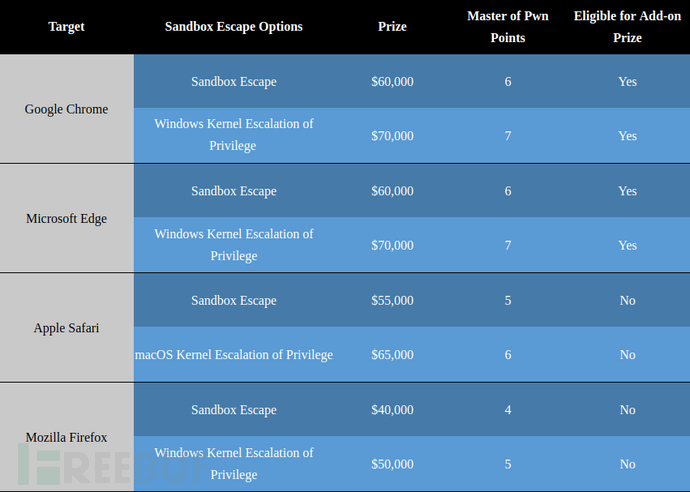

当然了,除了漏洞经纪公司之外,也有一些其它机构为漏洞开价。就比如今年的Pwn2Own黑客大赛中,趋势科技的ZeroDay Initiative漏洞项目将会为Edge浏览器的沙盒逃逸漏洞开价$60,000,如下图所示:

Liang对浏览器漏洞的研究

Liang对浏览器漏洞的研究

@Yux1xi(Yushi Liang)似乎对浏览器漏洞颇有研究,从他推特中可看出,他曾综合利用三个bug实现了对Firefox浏览器的RCE远程代码执行,他也表示, 这是一个很难发现的漏洞,因为第三个bug需要花费太多研究才能发现。

Firefox RCE 3 bugs used in exploit chain + UAF! Happy to finish :)

在另一个研究中,Liang还透露,他能在 Chromium 浏览器中无需沙盒逃逸就能实现RCE:

漏洞演示

漏洞演示

针对该即将公布的Edge浏览器0-day漏洞,在记者的要求下,Liang展示了一段他制作的漏洞利用演示视频,视频中的漏洞利用代码exploit,会在Edge浏览器中,自动执行一个对Chrome浏览器下载页面的加载:

*参考来源:bleepingcomputer,clouds编译,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)