clouds

clouds- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

在漏洞挖掘领域,不谈赏金和其它功利的东西,如果能发现谷歌公司的漏洞或进入其名人堂致谢榜,就已经非常不错的了。今天我要分享的这个漏洞,是迄今为止我上报漏洞中最简单容易的一个。

在漏洞挖掘领域,不谈赏金和其它功利的东西,如果能发现谷歌公司的漏洞或进入其名人堂致谢榜,就已经非常不错的了。今天我要分享的这个漏洞,是迄今为止我上报漏洞中最简单容易的一个。

发现目标

在今年年初2月份的时候,我在Facebook上发誓要获得谷歌名人堂致谢(Hall of Fame),选择了这个目标,我就只好一往直前了。

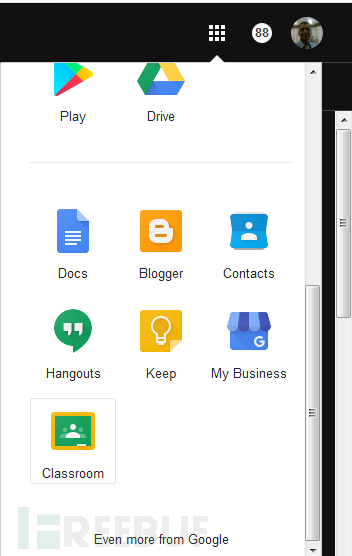

作为一名职业律师,除了正常的法律工作之外,每天我只有差不多6小时的自由爱好时间。今年3月8日,当我在查看Gmail邮件时,随手点开了Gmail右上方的‘谷歌更多应用’标签按钮,谷歌的各种产品映入我的眼帘,如下:

作为一名职业律师,除了正常的法律工作之外,每天我只有差不多6小时的自由爱好时间。今年3月8日,当我在查看Gmail邮件时,随手点开了Gmail右上方的‘谷歌更多应用’标签按钮,谷歌的各种产品映入我的眼帘,如下:

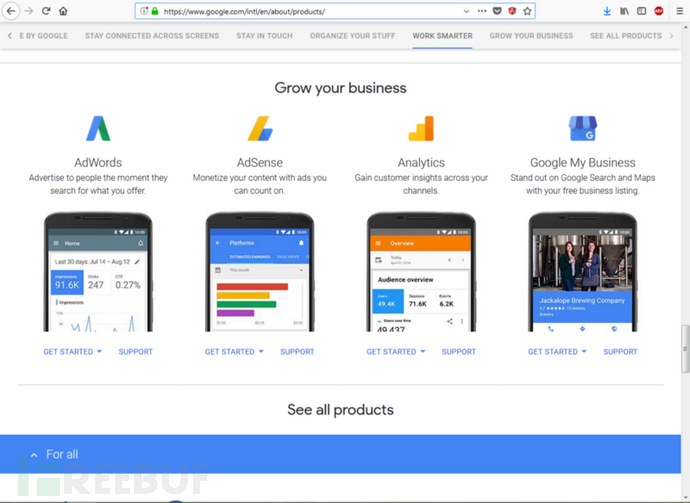

浏览过整个谷歌产品之后,我把目标锁定为谷歌的广告服务产品Google AdWords,AdWords为文本广告、横幅广告和多元媒体广告提供每点击成本(PPC)、千人点击成本(CPM)和指定站点广告发布服务,该产品用于在用户进行谷歌搜索提供的产品或服务时向其投放相应的广告。

浏览过整个谷歌产品之后,我把目标锁定为谷歌的广告服务产品Google AdWords,AdWords为文本广告、横幅广告和多元媒体广告提供每点击成本(PPC)、千人点击成本(CPM)和指定站点广告发布服务,该产品用于在用户进行谷歌搜索提供的产品或服务时向其投放相应的广告。

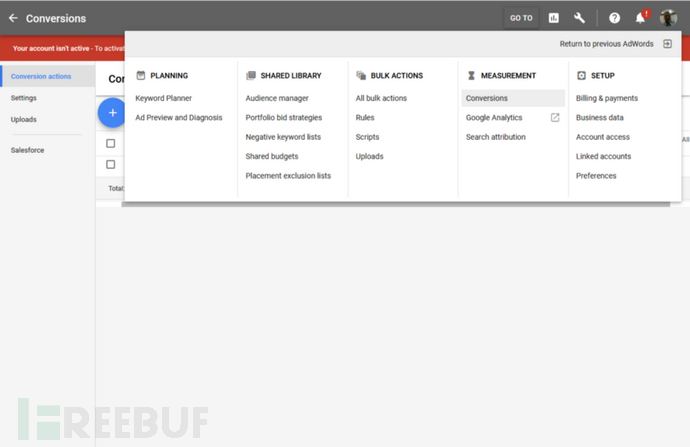

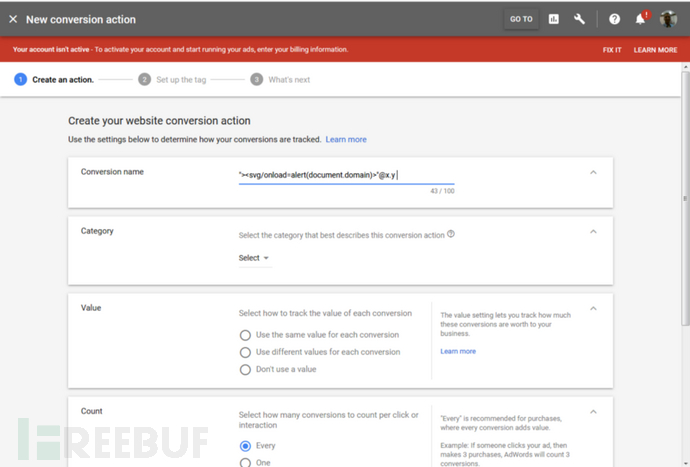

我登录进入Google AdWords之后,抱着试试的心态,我执行了一系列测试,从一个页面到另一个页面。我测试了很多种WEB类型的Payload,希望能有奇迹出现。终于,在我访问到以下这个页面

发现漏洞

发现漏洞

Conversions是Google AdWords的广告转化跟踪功能,它能为广告商揭示客户在与广告进行互动后所采取的行动:即客户是否购买了产品、注册了简报、给商家致电还是下载了商家应用等。如果客户完成某个广告商设定为有价值的操作,此类客户操作就称为转化。由此,我打算创建一个转化跟踪功能,在其转化功能名称中,我填写了以下这个Payload:

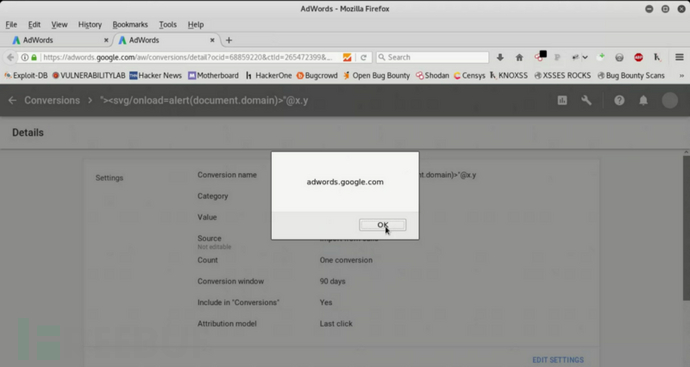

“><svg/onload=alert(document.domain)>”@x.y 在写入这个Payload之后,其XSS alert框就跳出来好多次,我觉得这应该是一个鸡肋的self-XSS吧,所以在浏览器中作了XSS消息阻拦设置,并继续完成了后续的转化跟踪功能填写。

在写入这个Payload之后,其XSS alert框就跳出来好多次,我觉得这应该是一个鸡肋的self-XSS吧,所以在浏览器中作了XSS消息阻拦设置,并继续完成了后续的转化跟踪功能填写。

完成填写后,我点击转化跟踪保存(Save Conversation),之后,估计是我对XSS作了阻拦设置,其alert框没有跳出来。于是,我复制了整个链接到了另外一个新的浏览器标签中进行打开,然后,我就被震惊了!这个XSS Payload能被有效储存在其中,并且可在最新的浏览器版本中实现响应:

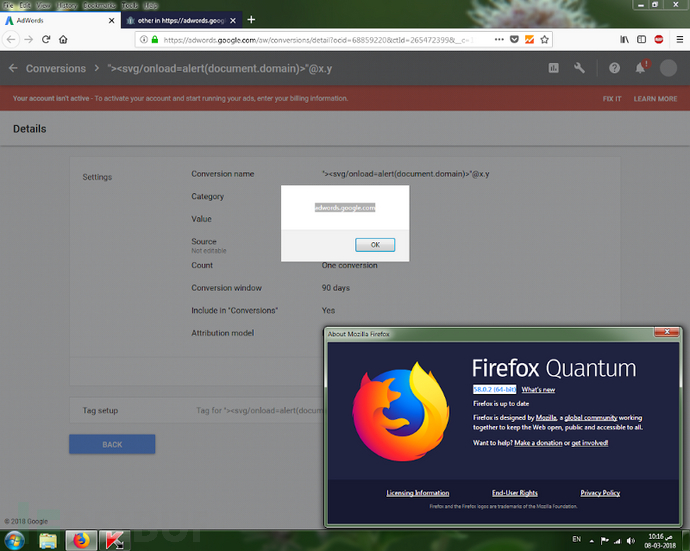

也能在Firefox火狐浏览器中实现:

也能在Firefox火狐浏览器中实现:

漏洞奖励

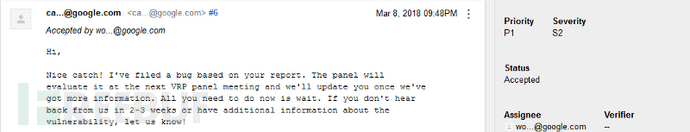

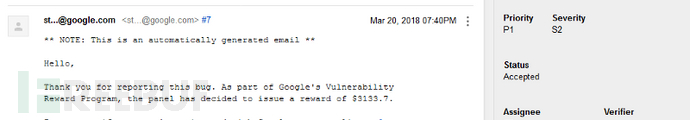

好了,到此为止吧。喝杯咖啡,来支雪茄,赶紧上报漏洞吧。我做了个小视频演示上报给Google,之后,就静待佳音了。希望不是重复报。最终,不负我望,我收到了Google的反馈:

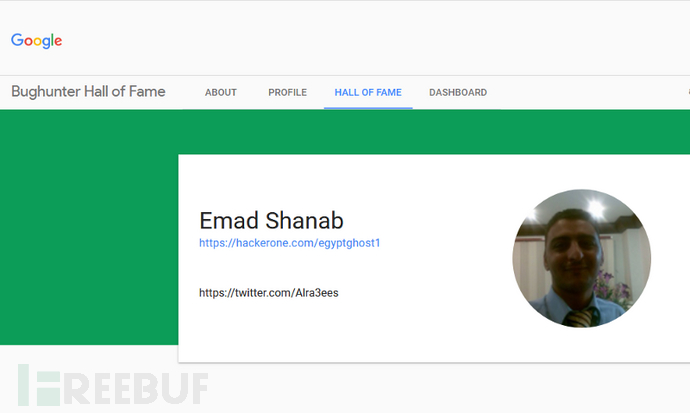

获得了Google官方3133.7美金的奖励,还有幸被列入了谷歌名人堂:

获得了Google官方3133.7美金的奖励,还有幸被列入了谷歌名人堂:

漏洞上报进程

漏洞上报进程

2018.3.8 发现漏洞并向Google上报

2018.3.8 收到Google的有效漏洞反馈和称赞

2018.3.20 Google关闭漏洞报告并执行漏洞修复,向我奖励了$ 3133.7 美金

*参考来源:medium,clouds编译,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)