CVE-2021-43474:D-Link DIR-823G命令注入漏洞分析

安帝Andisec

安帝Andisec- 关注

CVE-2021-43474:D-Link DIR-823G命令注入漏洞分析

D-Link DIR-823G是中国友讯(D-Link)公司的一款无线路由器。D-Link DIR-823G 1.02B05固件版本存在命令注入漏洞,该漏洞源于程序缺少对外部提交数据的验证,攻击者可利用该漏洞执行任意系统命令。

Part1漏洞状态| 漏洞细节 | 漏洞POC | 漏洞EXP | 在野利用 |

| 有 | 有 | 有 | 未知 |

| 漏洞名称 | D-Link DIR-823G命令注入漏洞 |

| CVE编号 | CVE-2021-43474 |

| 漏洞类型 | 命令注入 |

| 漏洞等级 | 高危(9.8) |

| 公开状态 | 公开 |

| 漏洞描述 | D-Link DIR-823G 1.02B05固件版本中存在命令注入漏洞,该漏洞源于程序缺少对外部提交数据的验证,攻击者可利用该漏洞执行任意系统命令。 |

| 时间线 | 2022-4-7 NVD发布 |

| 影响产品 | D-Link DIR-823G 1.02B05 |

1. 复现环境

系统版本:Kali 2022.4

固件版本:DIR823G_V1.0.2B05

2. 复现步骤

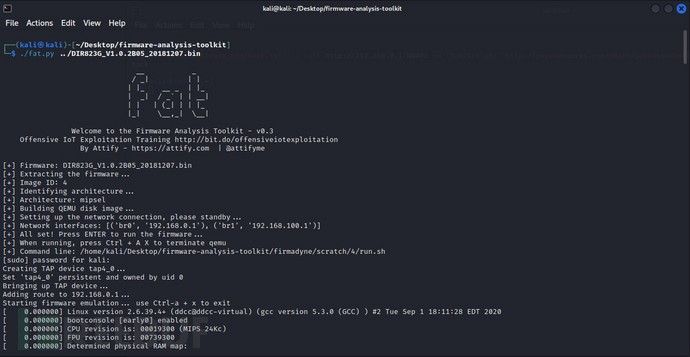

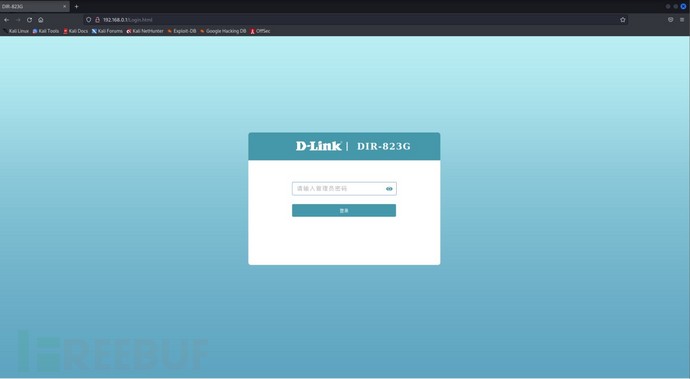

使用FAT运行固件

运行PoC

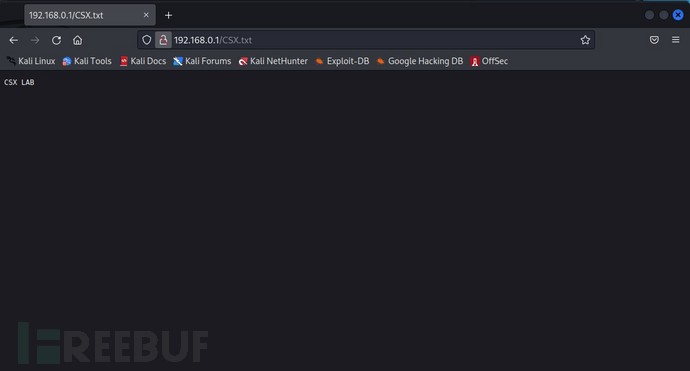

访问http://192.168.0.1/CSX.txt,此时可以读取写入的数据,漏洞复现成功。

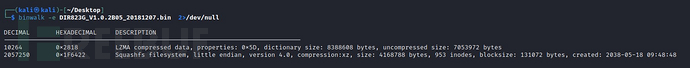

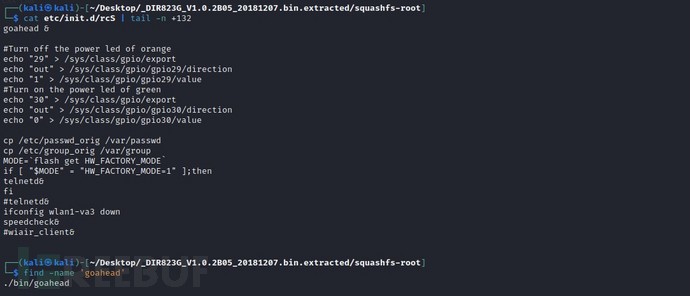

使用binwalk从固件提取数据。

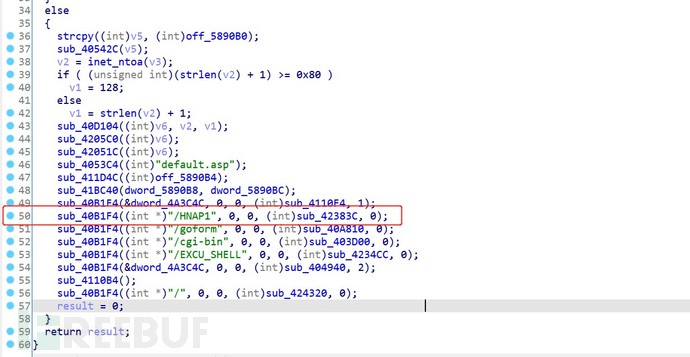

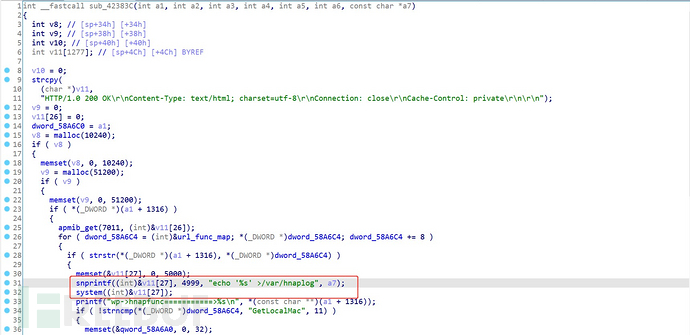

分析goahead文件,可以在sub_423F90函数中发现/HNAP1路径的处理程序为sub_42383C函数。

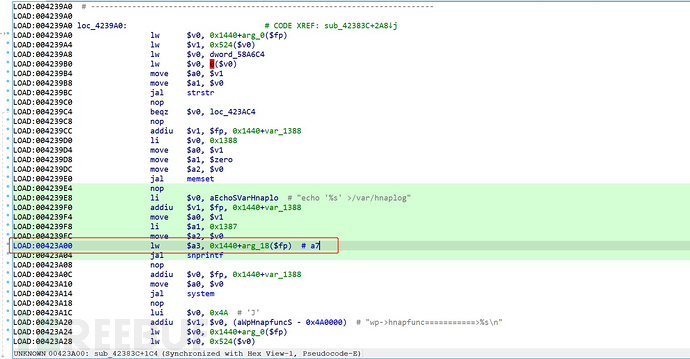

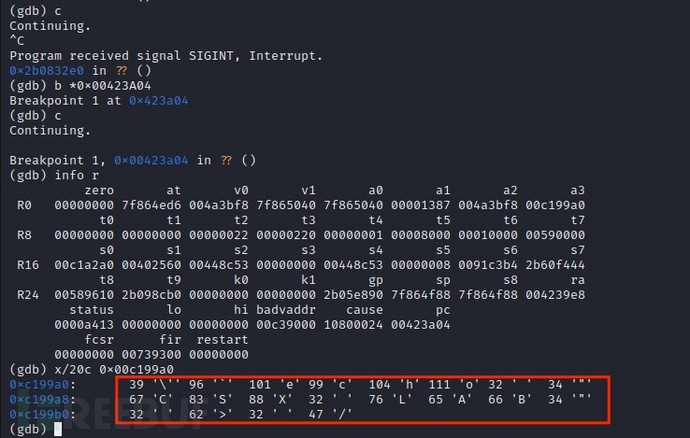

接下来通过动态调试来了解参数a7。通过查看snprintf函数的汇编代码,可以确定寄存器$a3对应参数a7。

在gdb中设置断点0x00423A04并运行PoC,随后可以观察到寄存器$a3指向post请求数据。即post请求数据作为系统命令的一部分,因此可以通过构造HTTP请求进行命令注入。

厂家已发布漏洞修复程序,尽快升级到最新版本。

本文为 安帝Andisec 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

安帝科技:OT网络安全破局之思考系列(二)

2023-09-04

OT网络安全术语辨析:弹性vs健壮性

2023-08-31

安帝科技-OT网络安全破局之思考系列(一)

2023-08-21