安帝Andisec

安帝Andisec- 关注

施耐德电气/APC AP7920B是一种机架式配电单元(PDU)设备,用于能源、交通和水/废水系统等物理基础设施。如果攻击者获得对PDU的特权访问,可以使设备重启,这将会危及正常运行时间,或者带来难以预估的影响。

Part1 漏洞状态

| 漏洞细节 | 漏洞POC | 漏洞EXP | 在野利用 |

| 有 | 无 | 无 | 无 |

Part2 漏洞描述

| 漏洞名称 | 施耐德电气/APC AP7920B将敏感信息暴露给未经授权的攻击者漏洞 |

| CVE编号 | CVE-2021-22825 |

| 漏洞类型 | CSRF |

| 漏洞等级 | 6.5中危(Medium) |

| 公开状态 | 公开 |

| 漏洞描述 | 当特权账户单击破坏安全令牌的恶意 URL 时,攻击者可以使用提升的特权访问系统。 |

| 时间线 | 2021年1月6日 CVE分配2021年12月21日公告发布 |

受影响版本:带有NMC2的AP7xxxx和AP8xxx:v6.9.6和更早版本带有NMC3的AP7xxx和AP8xxx:v1.1.0.3和更早版本带有NMC3的APDU9xxx:v1.0.0.28和更早版本

Part3 漏洞分析

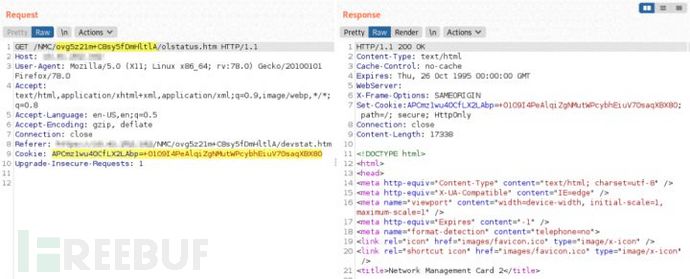

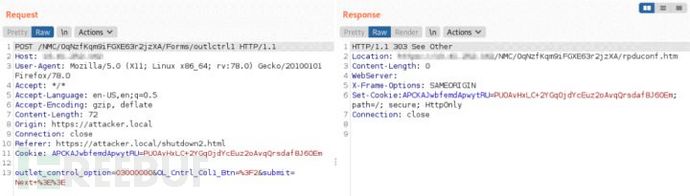

AP7920B PDU通过两个并发秘密处理用户会话,在HTTP cookie标头和HTTP请求的URL内传输以跟踪用户会话的cookie和令牌示例:

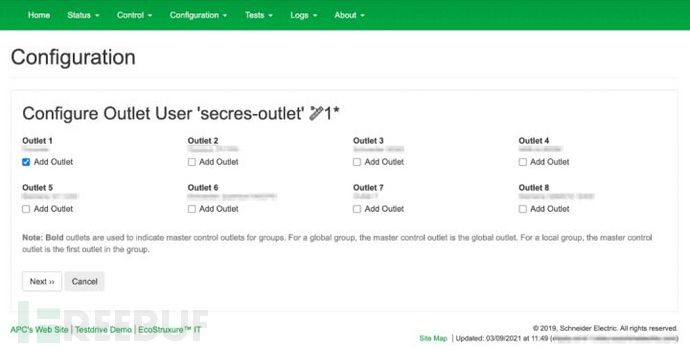

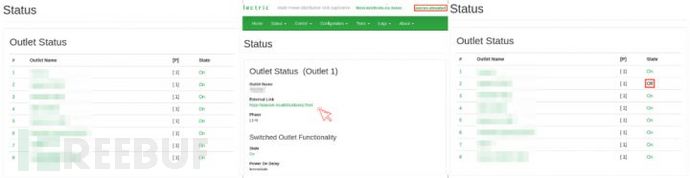

AP7920B允许配置“插座(outlet)”用户,该用户可以访问与设备用户相同的菜单(对设备相关屏幕具有读写访问权限),但更改配置、控制设备、删除数据或使用文件传输选项的能力有限。当插座用户登录设备时,将只能查看或控制已分配给插座用户的插座。

Outlet Configuration页面允许用户配置一个外部链接,单击该链接会打开一个新的浏览器窗口。

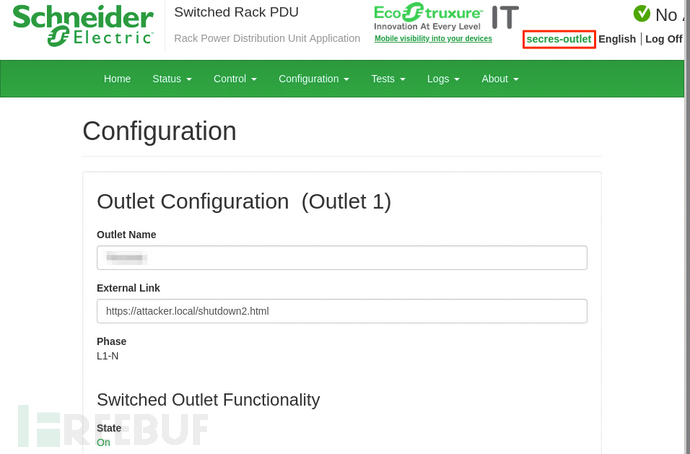

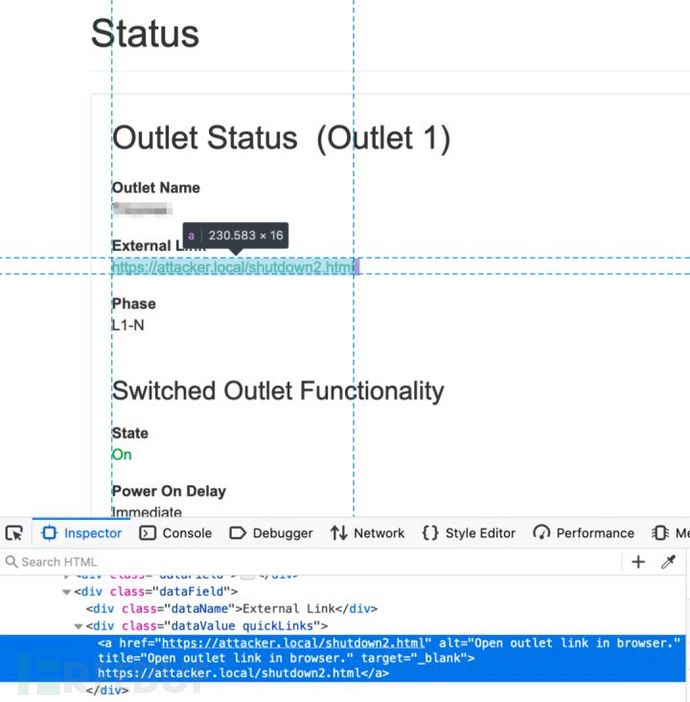

AP7920B配置页面中的外部链接未使用'rel=”noreferrer”'强化属性或已定义的引荐来源网址策略进行设置,也没有应用程序定义的引用策略。

除非浏览器专门应用了缓解措施(例如,默认情况下使用“strict-origin-when-cross-origin”策略而不是旧的“no-referrer-when-downgrade”策略),否则可能会出现安全问题。用户可以单击应用程序中定义的链接,完整的HTTP Referer标头(包括用户会话令牌)可能会发送到链接的外部域。

用于配置关闭第二个出口的跨域请求示例。

有权访问插座1的插座用户能够在插座配置页面中插入一个链接,使他们能够获得与插座2交互所需的权限。

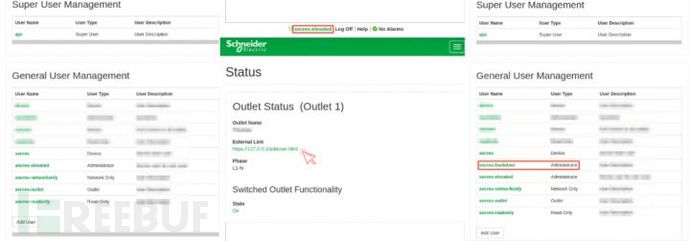

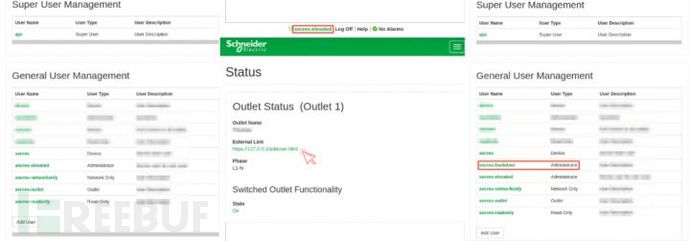

插座用户可以创建一个任意的“后门”用户,该用户具有从合法管理员单击恶意链接获得的管理权限。

插座用户可以创建一个任意的“后门”用户,该用户具有从合法管理员单击恶意链接获得的管理权限。

Part4 总结

施耐德AP7920B Web应用程序没有设置反CSRF对策的外部链接和操作。外部URL缺乏强化属性,令牌在URL中传输,除了令牌之外,没有其他针对CSRF攻击的保护措施。为了破坏设备,盗用了用户权限的攻击者只需配置一个页面链接,如果更高权限的受害者用户访问该页面,就可以对应用程序采取行动。例如,使用与受害者相同的权限向AP7920B发送跨域GET/POST请求。受害者甚至不会知道成功的利用/攻击已经发生。

Part5 缓解建议

带有NMC2的AP7xxxx和AP8xxx更新固件v7.0.6版本;带有NMC3的AP7xxx、AP8xxx、APDU9xxx更新固件v1.2.0.2版本。

将‘rel="noreferrer"’所有HTTP链接中的属性添加到Web应用程序的外部资源。

在服务器响应中添加一个限制性的Referrer-Policy HTTP标头(例如,“same-origin”)。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)