本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

学习安全技术,不学习编辑器的漏洞利用怎么行。因为在某个时代,利用编辑器上传shell得到权限是以前web安全的一个时代潮流,这种漏洞的利用在当前大部分安全从业者记忆里还是比较深刻地。为了了解那个时代,本篇文章就编辑器的漏洞利用做一个简单地学习。

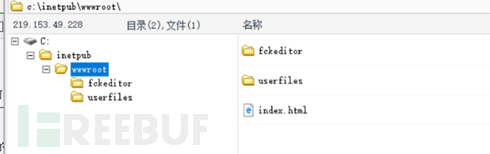

0x1 fckeditor 编辑器漏洞分析

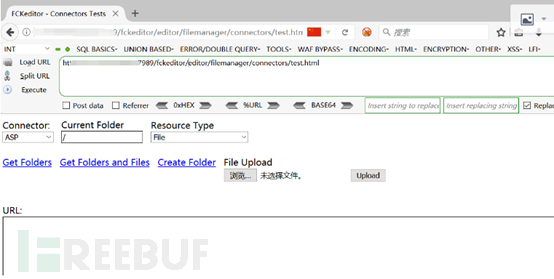

既然是编辑器 那个就直接找上传点呗。默认的fckeditor 的上传地方是

/editor/filemanager/browser/default/connectors/test.html

/editor/filemanager/upload/test.html

/editor/filemanager/connectors/test.html

/editor/filemanager/connectors/uploadtest.html

本次环境发现上传点是/editor/filemanager/connectors/test.html

先别急着上传,fckeditor编辑器可以找到编辑器的版本,如果有版本漏洞可以直接利用。

查看编辑器版本:

http://x.x.x.x:47989/fckeditor/_whatsnew.html

直接搜编辑器版本漏洞

找到了,那我们就直接利用,不做无畏的挣扎。哈哈,恰好主机系统windows/iis 6。

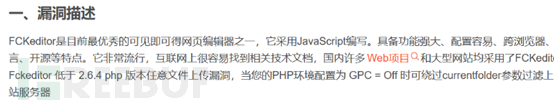

抓包 改文件名为a.asp;jpg 利用的就是windows/iis 6解析漏洞

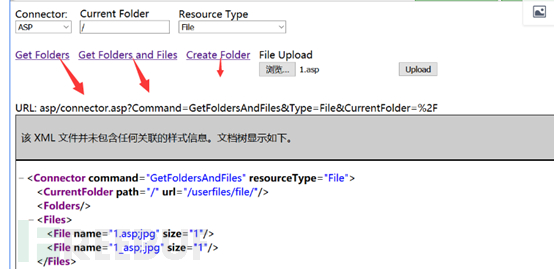

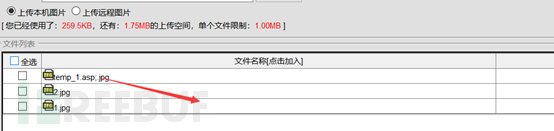

上传成功后点击箭头所指,我忘了点击哪一个了都试一试,然后就能得到路径和文件名

直接菜刀等工具连接就行了。

0x2 eWebEditor编辑器漏洞分析

介绍:

访问之后是这样的,你点击是没有办法点击的,由于版本太老,所以需要老的ie 浏览器,windows7 或者win-2008 ,即是是在win10 的ie 浏览器开启兼容型视图模式,也不行。

利用:

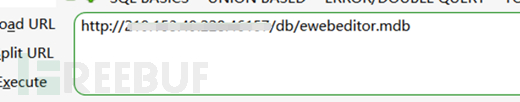

它有一个默认数据库路径:/db/ewebeditor.mdb,可直接下载

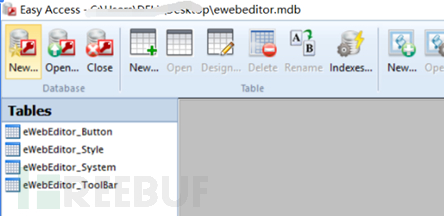

把文件下载下来之后,用数据库管理软件打开

在系统表那块找到管理员的用户密码,不过都是cmd 加密后的拿去碰撞解密

解密后得到账户密码:

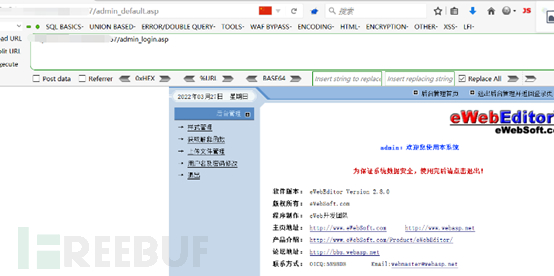

利用编辑器的后台登录管理员,默认后台页面admin_login.asp

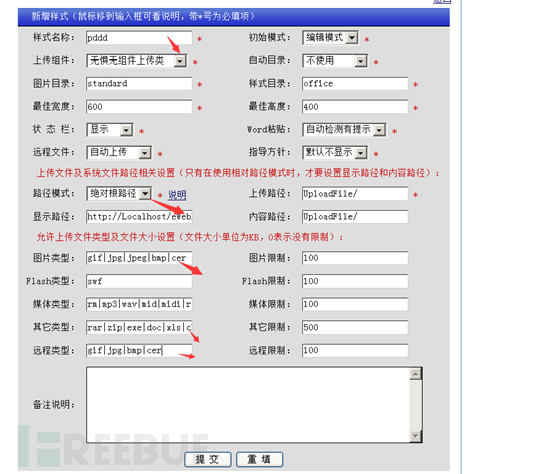

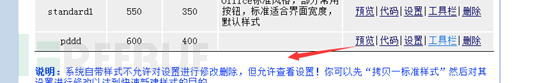

点击样式管理,然后新增样式

然后在下面标记的地方更改文件类型

确认之后。提交

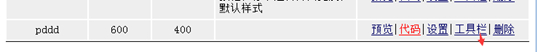

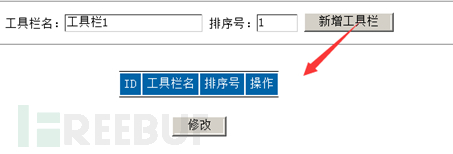

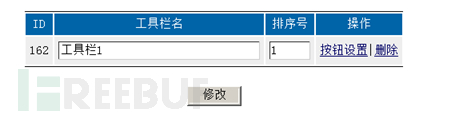

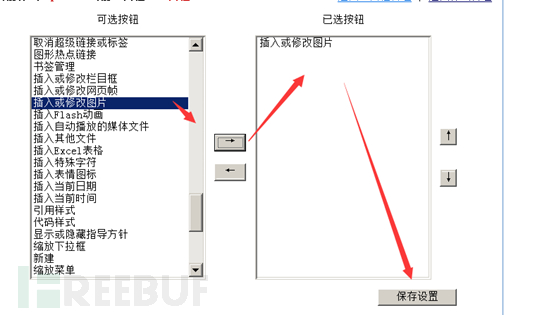

接着进入样式管理,选择添加的样式,点击工具栏,为这个样式添加上传图片的工能

新增一个工具栏

然后按钮设置

保存即可

再次进入样式管理

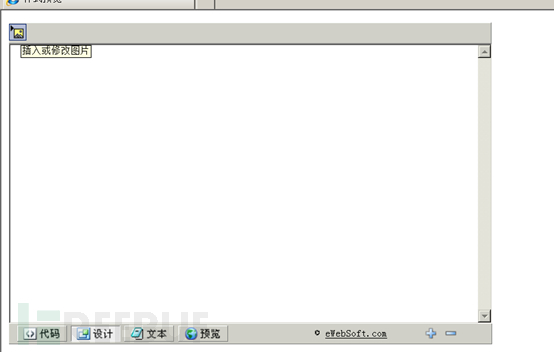

点击预览

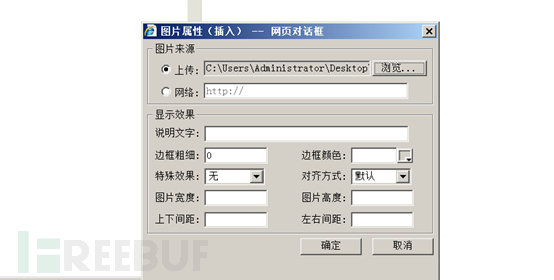

插入一个cer文件的asp 木马即可

点击确定

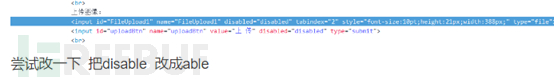

然后点击代码得到路径

工具连接即可

0x3 DotNetTextBox编辑器漏洞利用

DotNetTextBox默认图片上传路径为system_dntb/uploadimg.aspx,

那么我们尝试文件上传

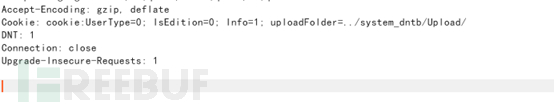

发现限制了。前端更改

还是不能,同样是查找漏洞,利用更改cookie 来更改上传的路径

刷新,抓包 在cookie 处更改

Cookie: cookie:UserType=0; IsEdition=0; Info=1; uploadFolder=../system_dntb/Upload/

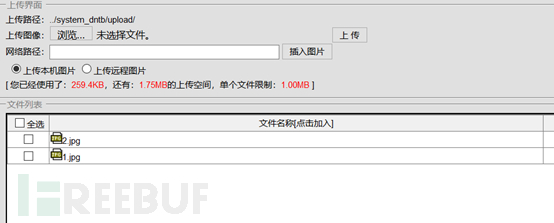

此时便可以上传了,同样是利用iis/6.0

只不过是 asp;,jpg

上传shell 改名字后缀为asp;,jpg

然后连接就行了。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)