前言

Trickbot这款银行木马涉及到了多种网络攻击活动,但它主要针对的是银行机构的网络系统。但是现在,TrickBot的更新版本将能够针对自助提款服务以及POS机设备来发动攻击,并窃取目标用户的储蓄卡及信用卡支付数据。

概述

近期,TrickBot的恶意活动变得越来越频繁了,而且它还可以攻击类似Microsoft Outlook、Chrome、Firefox、IE和Edge等浏览器或者App,并从中窃取用户密码和其他的敏感数据。

除此之外,这款恶意软件的开发者仍在持续给TrickBot增加新的功能,比如说引入更强大的代码注入技术来绕过安全检测,引入反分析技术并禁止目标计算机运行安全工具。

目前识别到的TrickBot样本已经支持POS服务攻击功能了。这个新添加的POS感染模块名为psfin32,它的作用跟此前攻击所使用的网络域名收集模块非常类似。

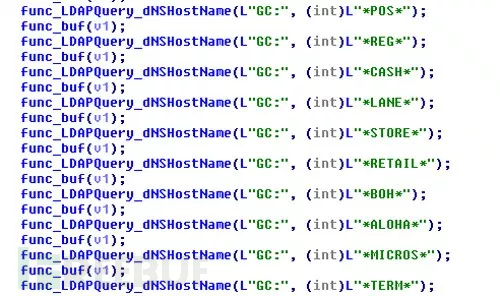

研究人员在分析过程中发现,模块代码中包含了跟POS相关的术语,而且代码使用了LDAP查询请求来访问活动目录服务(ADS)并识别目标网络中的POS服务。

LDAP查询&TrickBot感染过程

TrickBot主要使用LDAP查询来在Global Catalog中搜索包含了下列子字符串(跟POS服务相关)的设备:

*POS**LANE* *BOH* *TERM**REG* *STORE* *ALOHA* *CASH* *RETAIL* *MICROS*它使用了不同的LDAP查询来搜索这些子字符串,如果查询请求无法获取到预期的响应信息,也就是查询结果,那么它将会查询其他的账号或者对象。

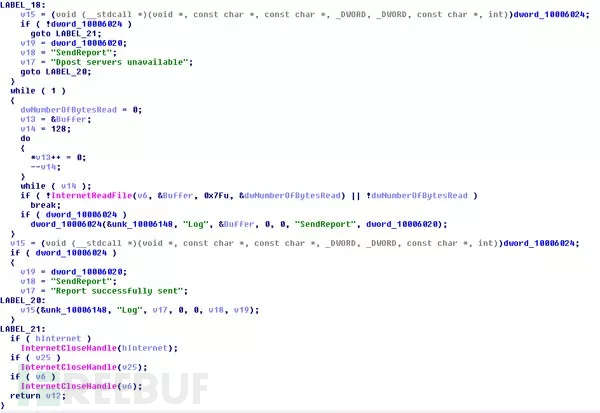

当Trickbot从目标设备上获取到了所需信息之后,它将会把数据存储在预配置文件中,并通过POST链接将收集到的数据传回远程C2服务器。

如果C2服务器无法访问,它将会返回“Dpost servers unavailable”,否则它将会发送“Report successfully sent”。

因此,研究人员提醒广大企业及用户,不要打开任何可疑邮件以及附件文档,以防止受到此类攻击的威胁。

* 参考来源:gbhackers,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM