在对抗复杂Linux恶意软件的持续斗争中,一款突破性的安全工具应运而生。近日,一款基于Rust语言开发的内核模块正式发布,专门用于检测Rootkit,为识别这些极其隐蔽的威胁提供了更强大的能力。

Rootkit的威胁与现有检测工具的不足

Rootkit是一种极其危险的恶意软件,它通过深度嵌入操作系统来保持隐蔽性,能够躲避标准检测工具和管理员的监控。Rootkit通常具备自我隐藏、数据隐藏、反向Shell访问和启动持久性等功能,一旦安装,危害极大。

Linux系统广泛应用于从物联网设备到关键任务服务器的各个领域,因此成为攻击者寻求持久访问的主要目标。然而,现有的Rootkit检测工具大多过时,难以应对现代威胁。Thalium的研究人员指出,传统安全解决方案往往无法有效检测内核级威胁,因此开发了这款新型检测模块。

Rust语言的优势与模块的创新检测技术

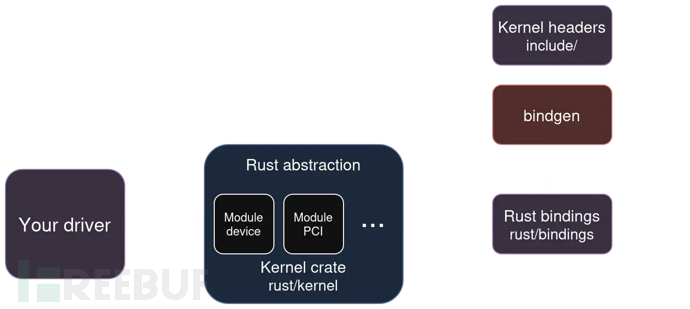

这款工具的开发选择了Rust语言而非C语言,标志着内核模块编程的重要转变。Rust以其内存安全性和强大的类型系统著称,能够减少灾难性错误的风险,同时保持高性能。这一选择源于2023年CrowdStrike事件,该事件凸显了内核级软件错误的严重性。

模块地址空间扫描技术

该模块采用了一种创新的检测技术,即通过暴力扫描内核模块地址空间来识别Rootkit。Linux为可加载内核模块(LKM)分配内存时,会在特定地址范围内进行,且具有可预测的内部结构。检测算法通过遍历这一地址范围,基于已知的有效字段约束,搜索有效的struct module模式。

例如,在分析潜在的模块结构时,工具会验证以下条件:

`// 用于验证模块结构的简化伪代码 if state >= 0 && state 0 { // 发现潜在的隐藏模块 }`

这种技术成功识别了像KoviD和Reptile这样的Rootkit,这些恶意软件试图通过从标准内核注册结构中移除自己来隐藏。结合对可疑内核符号查找和内联钩子检测的检查,该工具为当今最常见的Rootkit技术提供了全面的防护。

Rust抽象(来源:Thalium)

Rust抽象(来源:Thalium)

这款新型Rust内核模块的发布,标志着Linux安全工具的重大进步,为应对日益复杂的内核级威胁提供了现代化的检测机制。

参考来源:

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)