AI小蜜蜂

AI小蜜蜂- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一个来自朝鲜的黑客组织正在使用一种名为RID劫持的技术,该技术可以欺骗Windows系统,使其将低权限账户视为具有管理员权限的账户。

黑客使用了一个自定义的恶意文件和一个开源工具来进行劫持攻击。这两种工具都可以执行攻击,但韩国网络安全公司AhnLab的研究人员表示,它们之间存在一些差异。

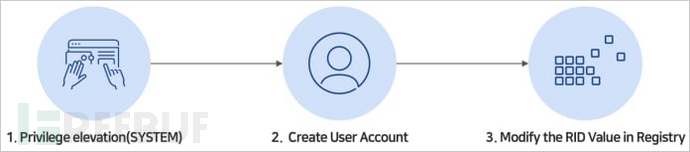

RID劫持的工作原理

在Windows系统中,相对标识符(RID)是安全标识符(SID)的一部分,SID是分配给每个用户账户的唯一标识符,用于区分不同的账户。

RID可以取不同的值来表示账户的访问级别,例如“500”表示管理员账户,“501”表示来宾账户,“1000”表示普通用户,“512”表示域管理员组。

当攻击者修改低权限账户的RID,使其与管理员账户的RID值匹配时,就会发生RID劫持,Windows系统会授予该账户提升的权限。

然而,执行这种攻击需要访问SAM注册表,因此黑客首先需要入侵系统并获得SYSTEM权限。

RID劫持过程 来源:ASEC

RID劫持过程 来源:ASEC

Andariel攻击

AhnLab的安全情报中心ASEC的研究人员将此次攻击归因于Andariel威胁组织,该组织与朝鲜的Lazarus黑客组织有关联。

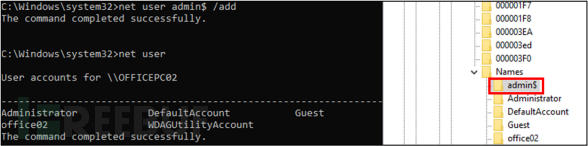

攻击始于Andariel通过利用漏洞在目标系统上获得SYSTEM权限。

黑客使用PsExec和JuicyPotato等工具启动SYSTEM级别的命令提示符,从而实现初始权限提升。

尽管SYSTEM权限是Windows系统中的最高权限,但它不允许远程访问,无法与图形用户界面(GUI)应用程序交互,且非常容易被检测到,并且无法在系统重启后保持持久性。

为了解决这些问题,Andariel首先使用“net user”命令创建一个隐藏的低权限本地用户,并在命令末尾添加“`”字符。

通过这种方式,攻击者确保该账户无法通过“net user”命令显示,只能在SAM注册表中识别。然后,他们执行RID劫持,将该账户的权限提升为管理员。

Windows系统上的隐藏Andariel账户 来源:AhnLab

Windows系统上的隐藏Andariel账户 来源:AhnLab

据研究人员称,Andariel将其账户添加到远程桌面用户组和管理员组中。

这种RID劫持是通过修改安全账户管理器(SAM)注册表实现的。朝鲜黑客使用自定义恶意软件和开源工具来执行这些更改。

来源:ASEC

尽管SYSTEM权限可以直接创建管理员账户,但根据安全设置的不同,可能会受到某些限制。提升普通账户的权限则更加隐蔽,更难被检测和阻止。

Andariel还试图通过导出修改后的注册表设置、删除密钥和恶意账户,然后从保存的备份中重新注册来掩盖其踪迹,从而在不出现在系统日志中的情况下重新激活账户。

如何防范RID劫持攻击

为了降低RID劫持攻击的风险,系统管理员应使用本地安全机构(LSA)子系统服务来检查登录尝试和密码更改,并防止未经授权的访问和对SAM注册表的更改。

此外,建议限制PsExec、JuicyPotato等工具的执行,禁用来宾账户,并为所有现有账户(即使是低权限账户)启用多因素认证。

值得注意的是,RID劫持技术早在2018年就已经被公开,当时安全研究员Sebastián Castro在DerbyCon 8上将其作为一种Windows系统的持久化技术进行了演示。

通过以上分析,我们可以看到,RID劫持是一种隐蔽且危险的攻击手段,系统管理员应采取多种措施来防范此类攻击,确保系统的安全性。

参考来源:

Hackers use Windows RID hijacking to create hidden admin account

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

![THN 每周回顾:顶级网络安全威胁、工具与技巧 [1月27日]](https://image.3001.net/images/20250127/1737986471142385_5cd4708201cb4c8eafe3023e3f1fc966.png)