Invoke-EDRChecker:一款功能强大的主机安全产品检测工具

关于Invoke-EDRChecker

Invoke-EDRChecker是一款功能强大的主机安全产品检测工具,该工具能够对正在运行的进程进行详细的安全检查,包括进程进程元数据、加载到当前进程中的DLL以及每个DLL元数据、常见安装目录、已安装服务、注册表和正在运行的驱动器。检测完成之后,该工具将能够基于检测结果以查看目标主机中是否存在已知的安全防御产品,比如说反病毒软件、EDR或日志记录工具等等。

本质上来说,Invoke-EDRChecker是一个脚本,它可以直接加载到C2服务器中。比如说,我们可以在PoshC2中,将脚本放入模块目录,加载模块,然后运行它。注意:这个脚本现在已经包含在了PoshC2中,所以我们不需要手动添加它。

除此之外,该脚本还能够对远程目标设备执行检查,不过前提是我们有这样做的权限,而这些检查目前仅限于检查进程、常见的安装目录和已安装的服务。

如果时间允许的话,我们还将继续添加和改进脚本支持的检查对象。

工具安装

广大研究人员可以使用下列命令将该项目源码克隆至本地:

git clone https://github.com/PwnDexter/Invoke-EDRChecker.git

工具使用

将脚本加载到我们选择的目标主机或C2之后,就可以运行下列命令了:

Invoke-EDRChecker

针对本地主机运行脚本,并基于当前用户完整性执行检查:

Invoke-EDRChecker -Force

在远程主机上运行脚本,测试连接,并在运行之前尝试解析主机名:

Invoke-EDRChecker -Remote <hostname>

我们还可以使用“-Ignore”选项来绕过远程主机的连接性检查:

Invoke-EDRChecker -Remote <hostname> -Ignore

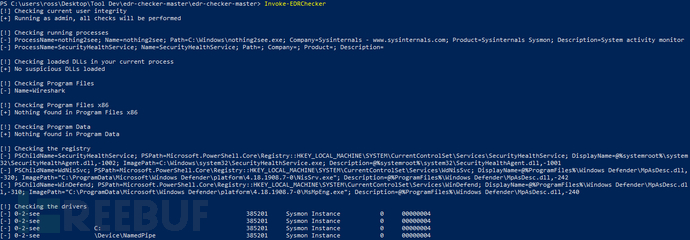

工具输出样例

请注意:下面给出的截图是在Windows 10平台上测试的。

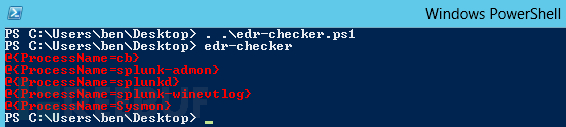

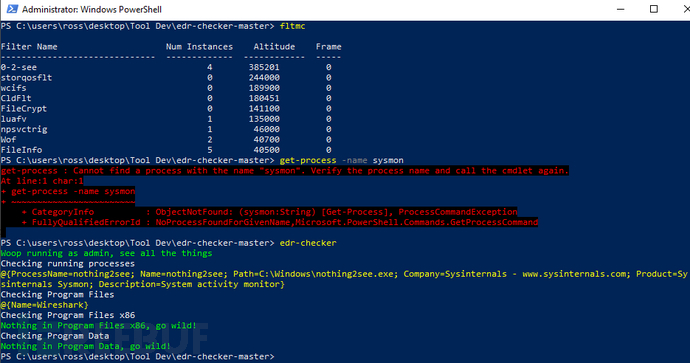

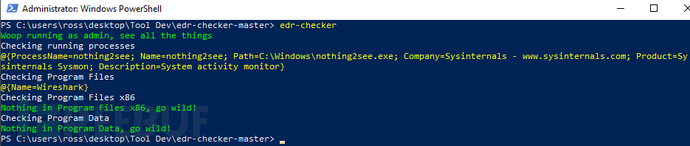

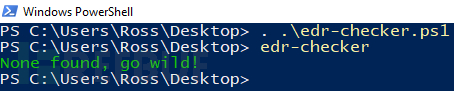

如果进程和驱动器是隐藏的话,Invoke-EDRChecker仍然可以找到它们:

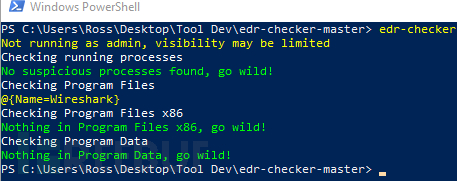

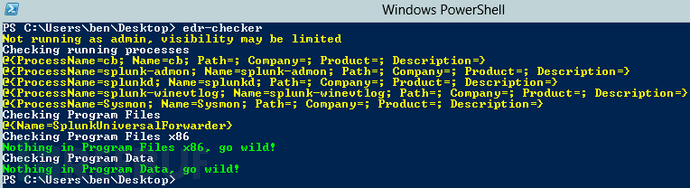

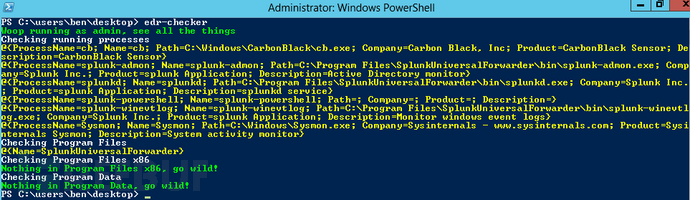

以非管理员权限运行脚本以显示可视化差异:

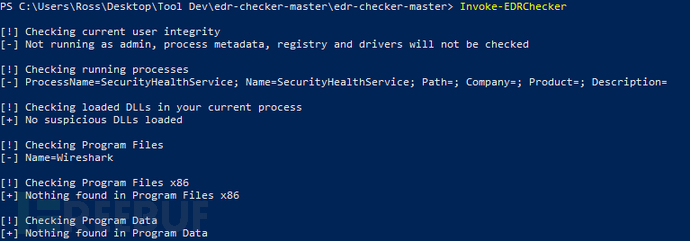

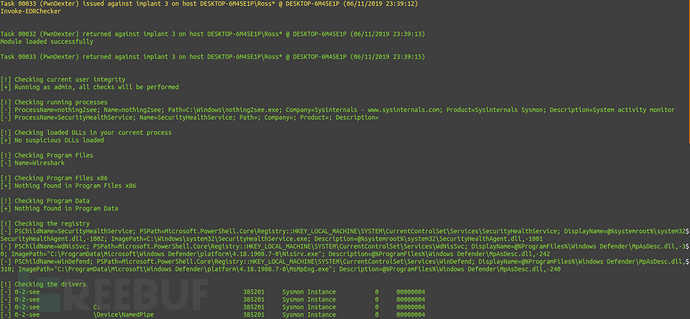

结合PoshC2一起使用Invoke-EDRChecker:

项目地址

Invoke-EDRChecker:【GitHub传送门】

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录