那酒不要留123

那酒不要留123- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

等保2.0服务器测评-身份鉴别

声明:

测评要求参考《信息安全技术 网络安全等级保护测评要求GB/T 28448一2019》

测评方法以及配置整改为个人工总结,仅供参考不适用全部操作系统,有不合理的地方大家多多指出,欢迎交流。

测评项

a)应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

b)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施;

c)当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听;

d)应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。

测评项b)

b)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动

退出等相关措施

预期结果

a)账户锁定时间:不为不适用

b)账户锁定阈值:不为不适用

2)启用了远程登录连接超时并自动退出功能

3)本地操作超时时间

测评方法:

1、windows服务器

上机检查:

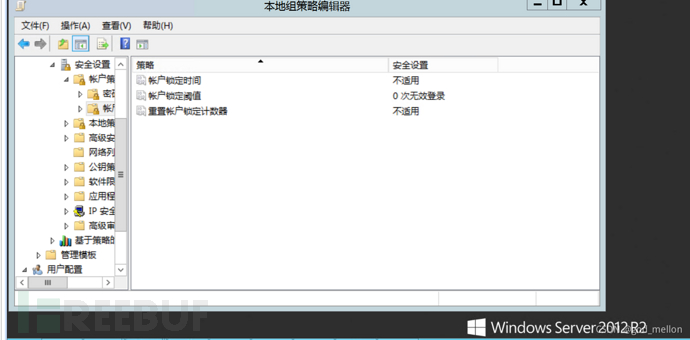

1) 查看“运行gpedit.msc打开组策略编辑器-windows设置-安全设置-账户锁定策略”,

记录账户锁定阀值、账户锁定时间 等2项

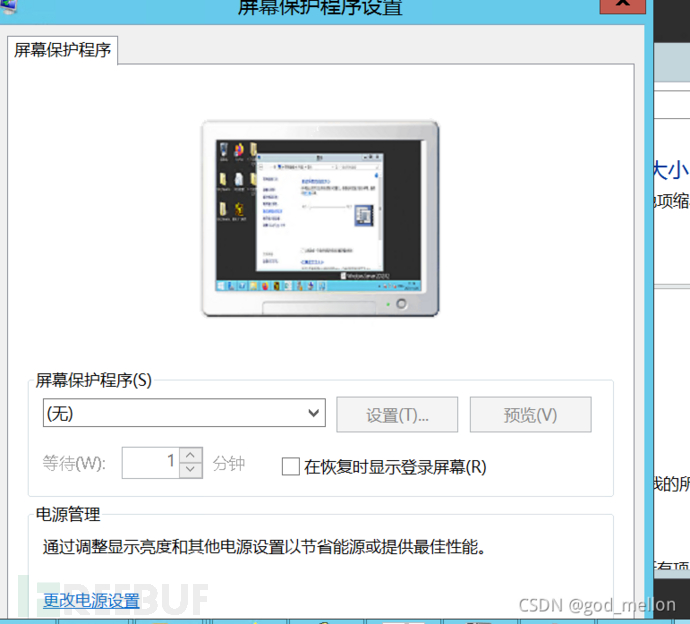

2) 本地超时:控制面板→显示→更改屏幕保护程序。

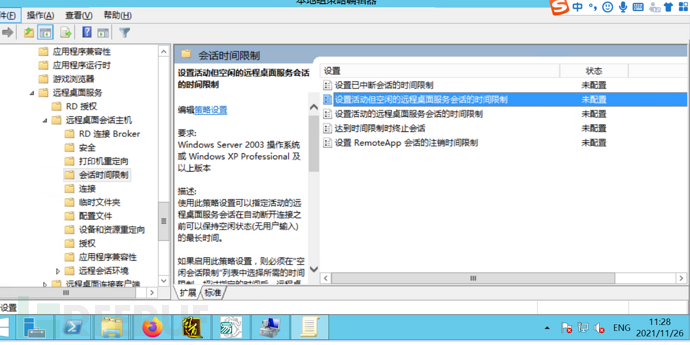

3)远程操作超时:查看“运行gpedit.msc打开组策略编辑器-->计算机设置-->管理模板-->windows组件-->远程桌面服务-->远程桌面会话主机-->会话时间限制-->设置活动但空闲的远程桌面服务会话的时间限制设置-->管理模板-->windows组件-->远程桌面服务-->会话时间限制-->设置活动但空闲的远程桌面服务会话的时间限制。

1)查看“运行gpedit.msc打开组策略编辑器-windows设置-安全设置-账户锁定策略”,

记录账户锁定阀值、账户锁定时间 等2项

2)本地超时:控制面板→显示→更改屏幕保护程序。

3)远程操作超时:查看“运行gpedit.msc打开组策略编辑器-->计算机设置-->管理模板-->windows组件-->远程桌面服务-->远程桌面会话主机-->会话时间限制-->设置活动但空闲的远程桌面服务会话的时间限制设置-->管理模板-->windows组件-->远程桌面服务-->会话时间限制-->设置活动但空闲的远程桌面服务会话的时间限制。

2、Linux服务器

Linux有一个pam_tally2.so的PAM模块,来限定用户的登录失败次数,如果次数达到设置的阈值,则锁定用户。

上机检查:

1)system-auth登录失败锁定

注:配置的地方不唯一,具体请访谈

使用命令如下:

cat /etc/pam.d/system-auth

预期结果应该包含一下内容:

[root@hecs-3 pam.d]# cat system-auth

#%PAM-1.0

# This file is auto-generated.

# User changes will be destroyed the next time authconfig is run.

auth required pam_tally2.so deny=3 lock_time=300 even_deny_root root_unlock_time=10

auth required pam_env.so

auth required pam_faildelay.so delay=2000000

auth sufficient pam_unix.so nullok try_first_pass

auth requisite pam_succeed_if.so uid >= 1000 quiet_success

auth required pam_deny.so

参数解释

even_deny_root 也限制root用户;

deny 设置普通用户和root用户连续错误登陆的最大次数,超过最大次数,则锁定该用户

unlock_time 设定普通用户锁定后,多少时间后解锁,单位是秒;

root_unlock_time 设定root用户锁定后,多少时间后解锁,单位是秒;

注意:

在#%PAM-1.0的下面,即第二行,添加内容,一定要写在前面,如果写在后面,虽然用户被锁定,但是只要用户输入正确的密码,还是可以登录的!

2)(ssh远程连接登录)登录失败锁定

cat /etc/pam.d/sshd

#%PAM-1.0

auth required pam_tally2.so deny=3 lock_time=300 even_deny_root root_unlock_time=10

auth required pam_sepermit.so

auth substack password-auth

auth include postlogin

# Used with polkit to reauthorize users in remote sessions

-auth optional pam_reauthorize.so prepare

account required pam_nologin.so

account include password-auth

password include password-auth

# pam_selinux.so close should be the first session rule

session required pam_selinux.so close

session required pam_loginuid.so

# pam_selinux.so open should only be followed by sessions to be executed in the user context

session required pam_selinux.so open env_params

session required pam_namespace.so

session optional pam_keyinit.so force revoke

session include password-auth

session include postlogin

# Used with polkit to reauthorize users in remote sessions

-session optional pam_reauthorize.so prepare

[root@hecs-357431 pam.d]#

3)操作超时锁定

在/etc/profile、~/.bashrc、~/.bash_profile

等文件的最后加入export TMOUT=900语句即可

(单位是秒),然后想要不重新登录就起效就,还需要

用source命令解析上述文件。

上述文件中,/etc/profile针对所有用户其效果,而

~/.bashrc、~/.bash_profile则只对当前用户其

效果,实际上从文件位置就能看出来。

3.1)具体查询方式

理论上可以在好几个地方对TMOUT进行配置,不过一般应该是在/etc/profile这个文件中对所有用户进行设置,可能有极个别的会单独为每个用户配置超时时间。

所以直接查看/etc/profile文件内容,然后再用echo $TMOUT语句看看运行环境中的TMOUT变量到底是多少。

[root@hecs-357431 ~]# vi /etc/profile

[root@hecs-357431 ~]# echo $TMOUT

[root@hecs-357431 ~]# source /etc/profile

[root@hecs-357431 ~]# echo $TMOUT

900

[root@hecs-357431 ~]#

注意:

配置文件里写了不代表就起效了,比如/etc/profile修改后需要用source命令才能起效。另外,配置文件中的配置即使起效了,但未必就等同于现在实际执行的规则。

测评项c)

c)当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听;

1、windows服务器

预期结果

1)本地或KVM,默认符合

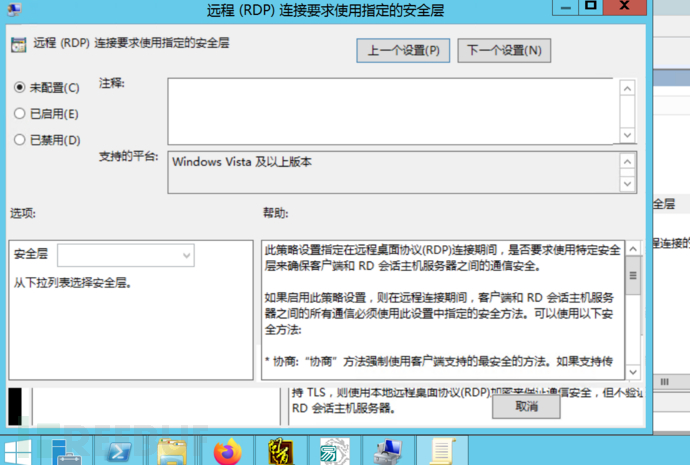

2)远程运维,采取开启了SSL安全层的RDP协议,加密级别为高

windows2012以上默认符合

wireshark直接抓3389登录包有SSL证书即可。

在命令行输入”gpedit.msc“弹出“本地组策略编辑器”窗口,查着“本地计算机策略一》计算机配置一>管理模板一>Windows组件一选程桌面服务>远程桌面会话主机-安全”中的相关项目。

2、Linux服务器(CentOS为例)

1)本地或KVM,默认符合

2)远程运维,采取SSH协议默认符合

同时要关闭Telnet等明文协议的连接方式

测评项d)

d)应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。

这一项据我所了解的,一般常用的的做法就是,通过堡垒机来管理服务器。 同时,堡垒机使用双因素认证,从而间接的达到了服务器的双因素认证。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)