一.前言

前文《海莲花样本追踪与分析(一)》

这是第二更,针对“白加黑”程序的分析,欢迎各位大佬骚扰,指正,话不多说,进入正题。

补充:所谓的“白加黑”恶意程序也就是利用了合法证书的程序来调用恶意的dll程序实现恶意程序的运行。

二.分析过程

分析过程分别从静态和动态做了一定的说明详细如下:

2.1 基础信息

样本名称:PROPSYS.dll

样本md5:4780A6131A2461220971E86E2AF0EC07

样本名称:acrobatupdater.exe

样本md5: 31657ADA786863B73FAC28E5BD0753AD

分析:

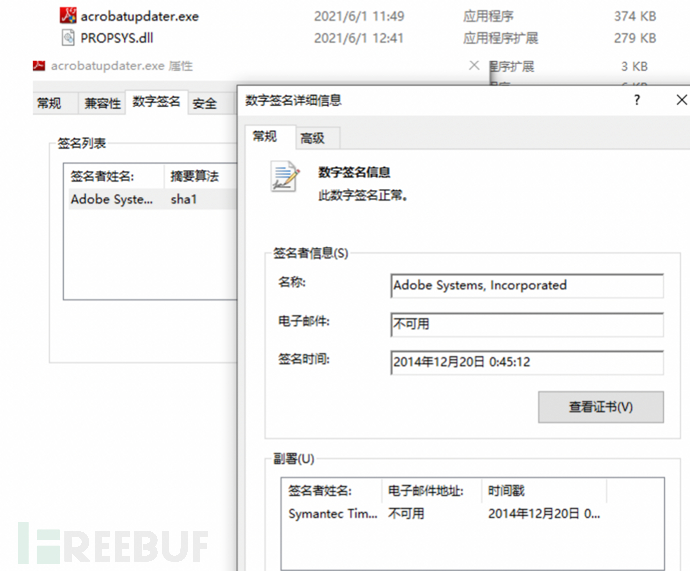

通过样本信息分析,该exe程序属于Adobe旗下的一款工具,该程序为合法程序:

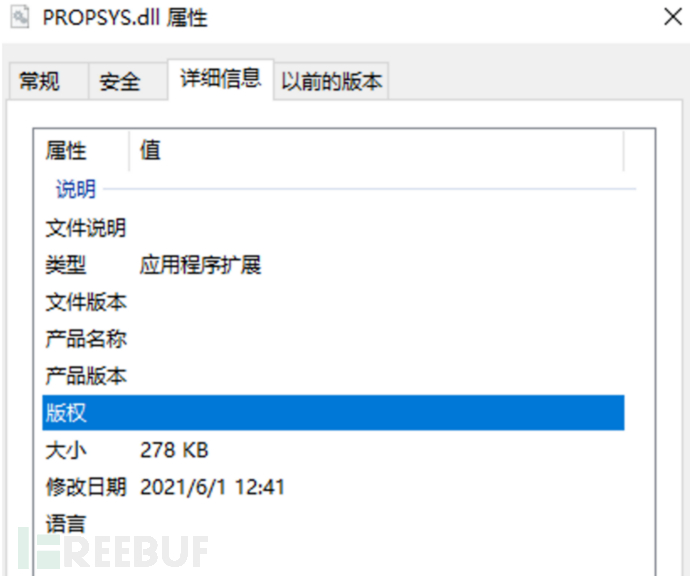

调用的dll程序并未包含正常签名疑似恶意程序,该程序主要利用合法的exe来进行调用执行:

2.2 静态分析

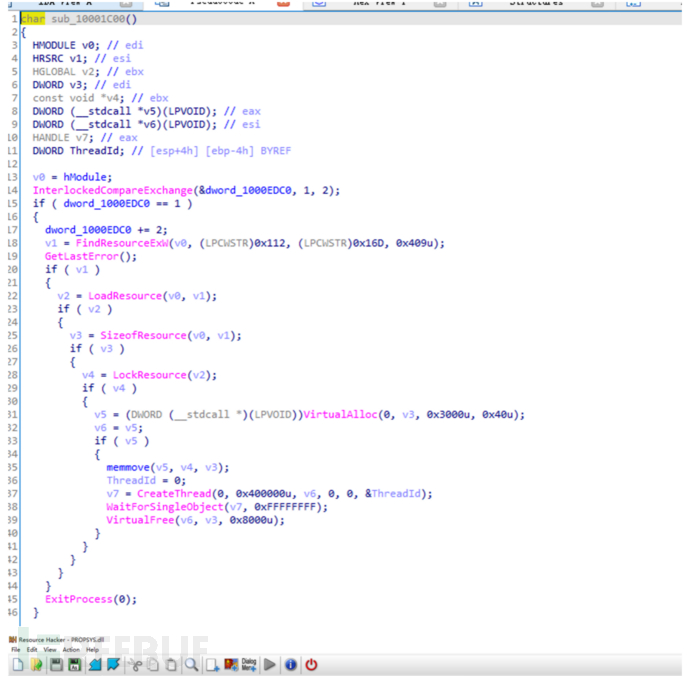

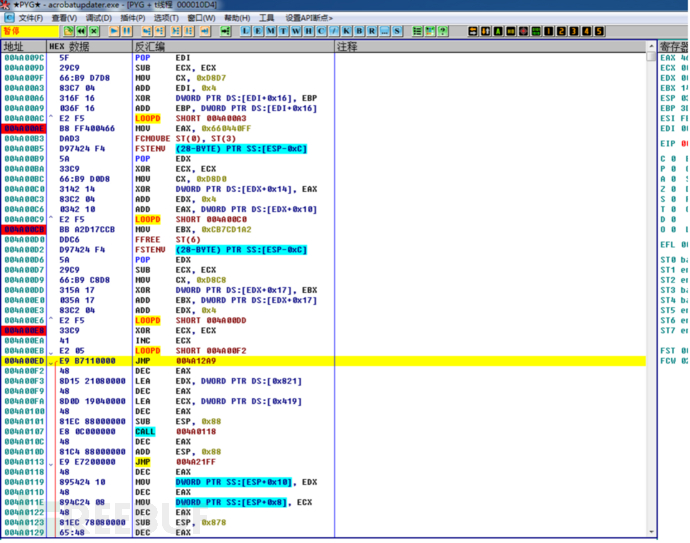

创建互斥量:947a24f6-275d-4051-8df8-c187a97f65f2,并调用sub_10001AE0函数读取shellcode:

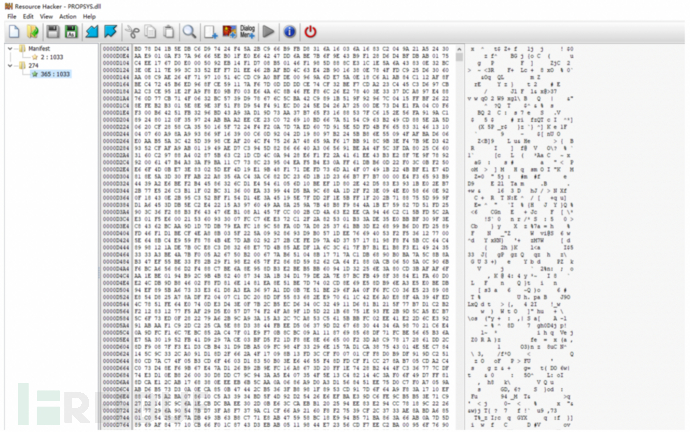

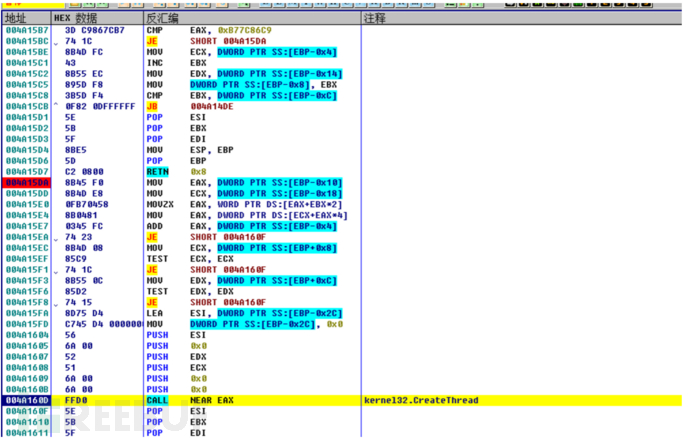

函数主要是读取资源块中的数据,将数据copy到利用VirtualAlloc函数创建的拥有可读可写可执行的空间中了,并利用CreateThread创建新线程,在线程中执行读取出来的shellcode:

函数主要是读取资源块中的数据,将数据copy到利用VirtualAlloc函数创建的拥有可读可写可执行的空间中了,并利用CreateThread创建新线程,在线程中执行读取出来的shellcode:

2.3 动态分析

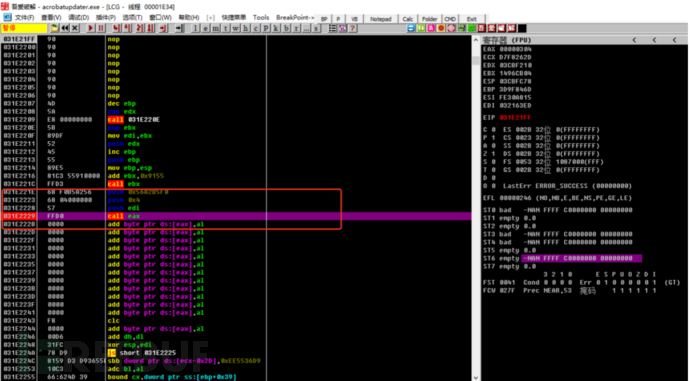

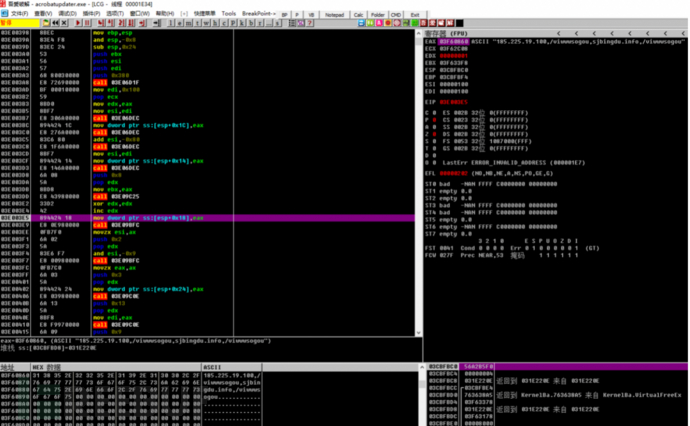

Shellcode入口位置进行了多次循环解密:

创建线程,执行完毕退出后跳转到CobaltStrike的上线、控制模块dll当中:

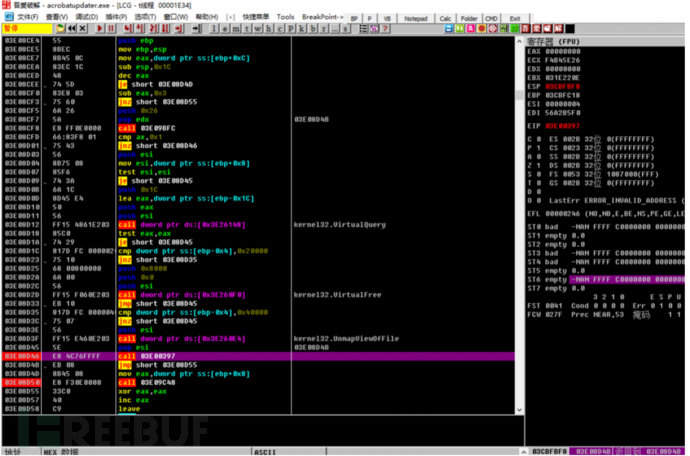

CobaltStrike上线、控制模块dll:

进入控制模块:

解析出的C2:

185.225.19.100,/viwwwsogou

sjbingdu.info,/viwwwsogou

三.总结

程序本身没有问题,在于攻击者是如何调用正常程序的函数,引导成自己所需的效果,最终控制主机;对于用户而已,需要小心一切的一切,保障终端安全,确保数据不被泄露,权限不被控制,终端安全极为重要。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)