[G1itch_1st]easy_head2.0

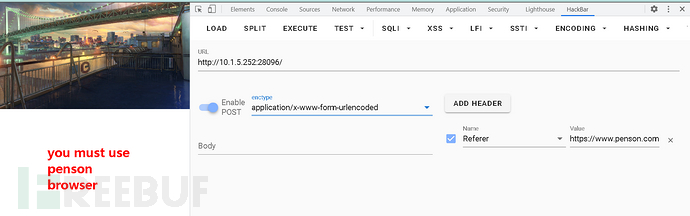

进入目标网址得:it must come from https://www.penson.com

1. 用hackbar修改referer

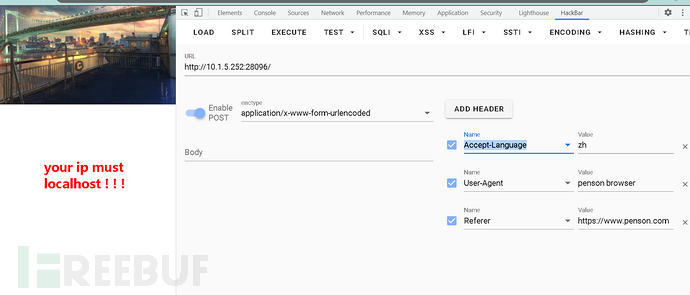

得到 :you must use penson browser

2. 修改User-Agent

得 :you must speek chinese!!

3.修改Accept-Language

得到:your ip must localhost ! ! !

4.添加localhost用client-ip (注:这个比较罕见)

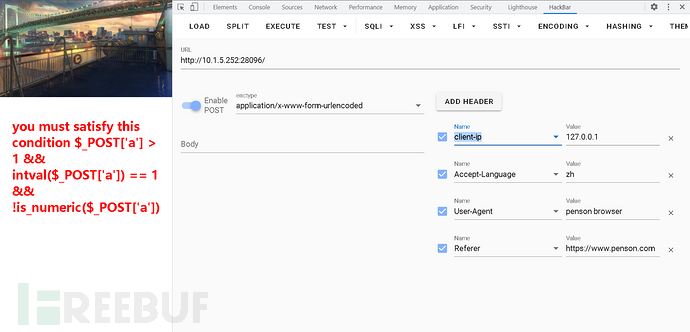

得到:

you must satisfy this condition $_POST['a'] > 1 && intval($_POST['a']) == 1 && !is_numeric($_POST['a'])

intval()函数分析:

https://www.runoob.com/php/php-intval-function.html

大于1但是经过intval()函数要等于1,那就是溢出

is_number()函数分析

该函数用于检测变量是否为数字或数字字符串。而前面加了!就是a必须是字符串

用结束符的URL编码欺骗is_number()函数

http://www.bubuko.com/infodetail-2436631.html

5.改POST值

放一个知识点链接

https://blog.csdn.net/fastergohome/article/details/102514264

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐