Docker-For-Pentest:一个带有大量预配置工具的渗透测试Docker镜像

Docker-For-Pentest

Docker-For-Pentest是一个带有大量预配置工具的专为渗透测试人员设计的Docker镜像,该镜像中自带了大量常用的安全工具,并且能够帮助广大研究人员以最便捷和快速的方式搭建渗透测试环境。

功能介绍

- 预安装了渗透测试所需的操作系统、网络系统、测试环境和安全工具;

- 支持连接HTB(Hack the Box)以访问HTB设备;

- 预安装了常见字典:SecLists、dirb、dirbuster、fuzzdb、wfuzz和rockyou;

- 支持通过代理服务从任意浏览器发送流量,本地目录中预安装了Burp Suite;

- 预安装了可利用的数据库;

- 预安装了密码破解工具;

- 预安装了Linux枚举工具;

- 预安装了服务扫描工具;

- 预安装了目录模糊测试工具;

- 可在不需要root权限的情况下监控Linux进程;

- 预安装了Zsh Shell工具;

预安装的工具列表

操作系统工具

- rdate

- vim

- zsh

- oh-my-zsh

- locate

- cifs-utils

- htop

- gotop

网络工具

- traceroute

- telnet

- net-tools

- iputils-ping

- tcpdump

- openvpn

- whois

- host

- prips

- dig

开发者工具

- git

- curl

- wget

- ruby

- go

- python

- python-pip

- python3

- python3-pip

- php

- aws-cli

- tojson

- nodejs

端口扫描

子域名扫描

子域名接管

DNS查询

屏幕截图

网络爬虫

目录搜索

模糊测试

Web扫描

内容管理系统

JS相关

字典相关

Git库

移动端

暴力破解

密码破解

操作系统枚举

- htbenum

- linux-smart-enumeration

- linenum

- enum4linux

- ldapdomaindump

- PEASS - Privilege Escalation Awesome Scripts SUITE

- Windows Exploit Suggester - Next Generation

- smbmap

- pspy - unprivileged Linux process snooping

- smbclient

- ftp

漏洞利用

Windows工具

- evil-winrm

- impacket

- CrackMapExec

- Nishang

- Juicy Potato

- PowerSploit

- pass-the-hash

- mimikatz

- gpp-decrypt

反向Shell

其他服务

- apache2

- squid

工具部署&使用

在使用该工具之前,我们首先需要安装并配置好Docker服务。我们可以通过下列两种方式来使用这个Docker镜像。

选项1-使用GitHub库

git clone --depth 1 https://github.com/aaaguirrep/pentest.git cd pentest docker build -t pentest . docker run --rm -it --name my-pentest pentest /bin/zsh

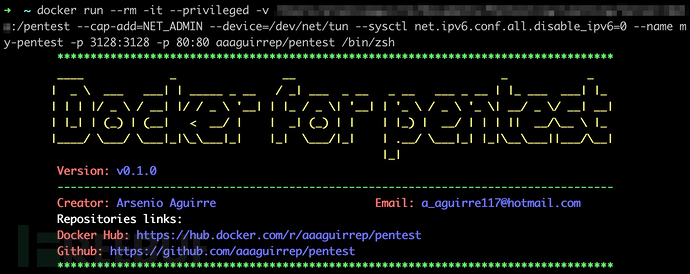

选项2-从Docker Hub获取镜像

该项目的Docker Hub地址为:aaaguirrep/pentest。

docker pull aaaguirrep/pentest docker run --rm -it --name my-pentest pentest /bin/zsh

容器运行

该镜像的使用适用于多种不同的场景,我们需要针对不同的场景来选择该工具的使用方法。

1、使用容器并通过HTB VPN来访问HTB(Hack the Box)设备:

docker run --rm -it --cap-add=NET_ADMIN --device=/dev/net/tun --sysctl net.ipv6.conf.all.disable_ipv6=0 --name my-pentest aaaguirrep/pentest /bin/zsh

2、将本地目录内容与容器共享,并在本地目录中保存数据:

docker run --rm -it -v /path/to/local/directory:/pentest --name my-pentest aaaguirrep/pentest /bin/zsh

3、向本地环境暴露内部容器服务(apache、squid):

docker run --rm -it --name my-pentest -p 80:80 -p 3128:3128 aaaguirrep/pentest /bin/zsh

在容器中,通过下列别名来开启apache2和squid:

apacheUp squidUp

4、通过下列命令加载目录:

docker run --rm -it --privileged --name my-pentest aaaguirrep/pentest /bin/zsh

此时,所有的工具都将下载至/tools目录中。

环境测试

该镜像目前已在下列环境中测试并正常运行:

- macOS:Docker version 19.03.5, build 633a0ea

- Linux:Docker version 19.03.6, build 369ce74a3c

许可证协议

本项目的开发与发布遵循MIT开源许可证协议。

参考文档

Wiki:【点我查看】

项目地址

Docker-For-Pentest:【GitHub传送门】

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录