勒索病毒已经被公认成为企业最大的安全威胁,通过近几个月时间的监控,2020年针对企业或个人的勒索病毒攻击已经变的越来越频繁,同时随着新冠疫情的影响,一些勒索病毒黑客组织甚至将目标锁定为一些医疗卫生机构,以谋取最大的利润,2020年勒索病毒黑客组织从未停止过运营,在不断更新自己的攻击手法、变种样本和运营模式,NEMTY勒索病毒最近宣布关闭公共RAAS服务平台操作,转变为勒索病毒服务私有化模式

NEMTY勒索病毒是一款新型的流行勒索病毒,首次发现于2019年8月21号,8月24号国外安全研究人员公布了些勒索病毒的相关信息,笔者在第一时间对此勒索病毒1.0版本病毒样本进行了详细分析,在随后几个月的发展过程中,此勒索病毒从最开始的1.0版本发展到了最新的3.1版本,期间经历了1.0,1.4,1.5,1.6,2.0,2.3,2.4,2.5等各种不同的变种版本,此前NEMTY勒索病毒一直在公共的RAAS平台进行分发,该平台由勒索病毒运营商负责开发勒索病毒和付款站点,勒索病毒运营商获得30%的利润,平台上的会员可获得他们带来的勒索款项的70%利润,近期NEMTY勒索病毒运营商发表声明,决定关闭其公共的RAAS操作平台服务,切换为私有化服务,这种私有化运营服务,将根据其会员的专业知识进行筛选,导致后面并不是所有人都可以通过RAAS平台购买和传播勒索病毒,勒索病毒运营组织将会对购买人员专业知识进行筛选,这种私有化的服务方式会不会成为2020年勒索病毒黑客组织的一种新的发展趋势?此前基于公共RAAS平台服务的流行勒索病毒Globelmposter,CrySiS,Phobos,Sodinokibi等会不会后期也会关闭其公共的RAAS服务,转化为私有化服务

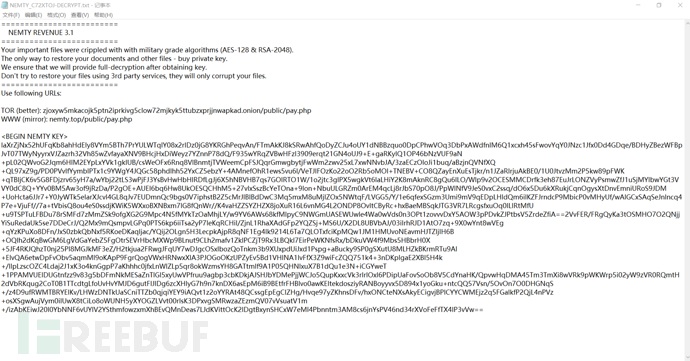

笔者跟踪到一款最新的NEMTY勒索病毒变种,此勒索病毒最新变种版本为3.1,加密后的文件,如下所示:

勒索病毒勒索提示信息内容,如下所示:

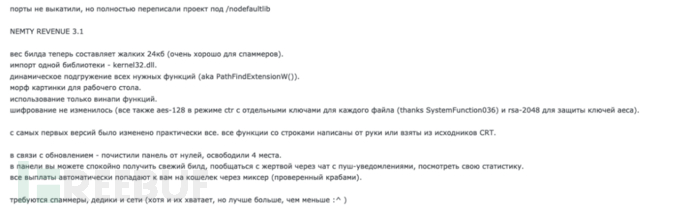

逆向分析NEMTY3.1勒索病毒的相关代码,如下所示:

可以发现NEMTY3.1版本的代码结构与NEMTY2.5版本的代码结构不一样,因为NEMTY勒病毒黑客组织对NEMTY3.1版本的代码进行了重构,如下所示:

同时NEMTY2.5版本的代码已经被改装成一款新型的勒索病毒Nefilim,可能是因为这个新型勒索病毒黑客组织购买了NEMTY2.5版本的源代码,同时这个新型的勒索病毒组织还宣称不会以医院、非营利组织、学校或政府部门作为目标,在随后的发展,这款勒索病毒迅速出现了另一个新的变种Nephilim

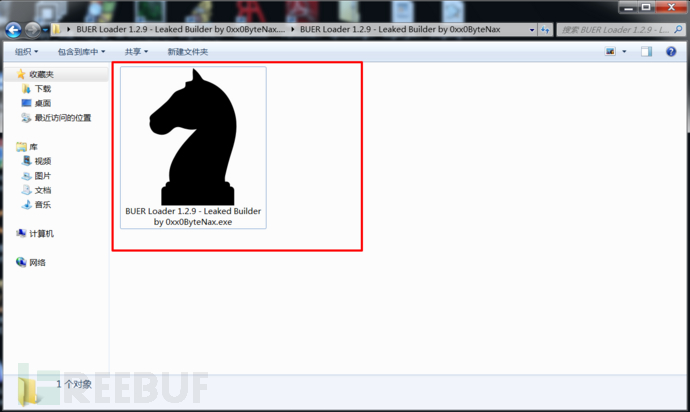

NEMTY勒索病毒此前主要在韩国等东南亚地区国家比较流行,最新的这款勒索病毒变种竟然冒充了比较流行的一款恶意软件BUER Loader的泄露版进行传播,如下所示:

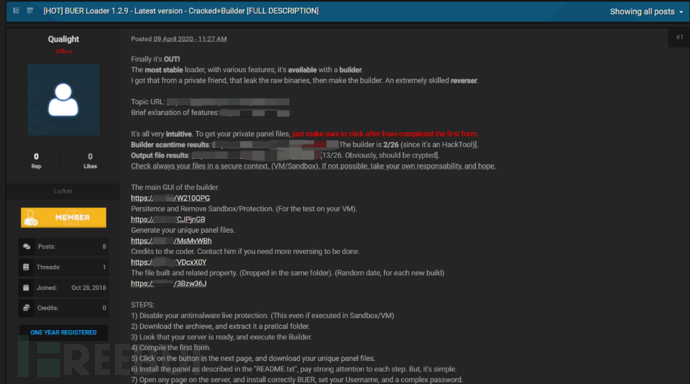

BUER Loader是一款近期在地下黑客论坛非常流行的恶意软件,这款恶意软件是一款木马下载器,首次于2019年8月被Proofpoint安全研究人员追踪并公布,随后在9月和10月的多次恶意软件攻击活动中被利用,这款恶意软件是使用C和.NET Core编写的客户端和服务器,下载程序是使用纯C语言开发,控制面板使用.NET Core编写,使得它的性能得到了优化,下载占用空间小,并且能轻松地在Linux服务器上安装控制面板,同时因为其内置对Docker容器的支持进一步促进了其在用于恶意目的的租用主机及受感染主机上的扩散,此前这款新型的下载器在各种黑客论坛进行销售,售价为400美元,笔者发现有人在某黑客论坛发布了这款勒索病毒的泄露版,如下所示:

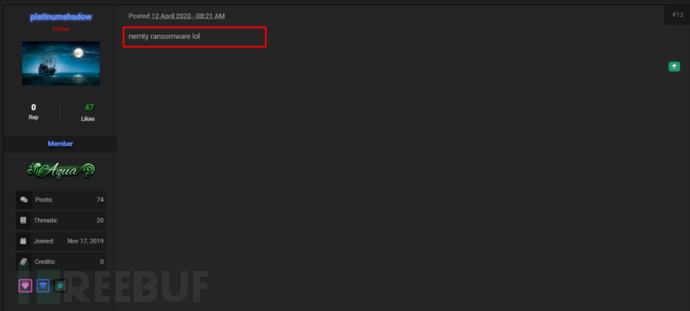

由于论坛需要高级会员才能下载到这款下载器的Cracked+Builder版本,所以不知道这个是不是就是笔者捕获的这款NEMTY勒索病毒最新版本,不过下面已经有人回复了,如下所示:

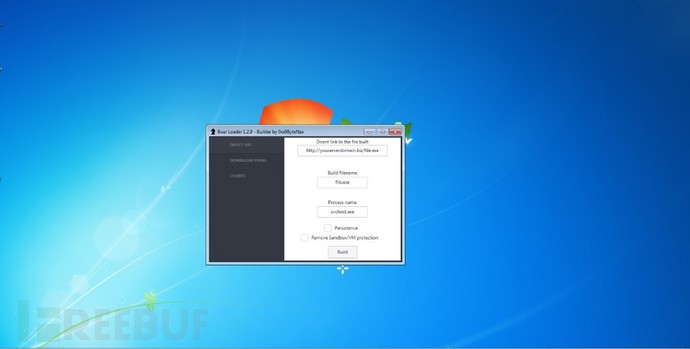

后面版主又回复说不是勒索病毒,然后还看到其它会员表示感谢之类的,通过发布的链接可以得知在论坛上发布的这款下载器程序,如下所示:

上面显示作者为Builder by 0xx0ByteNax,与笔者跟踪到的NEMTY勒索病毒使用的名字是一样的,而且勒索病毒也采用了BUER Loader下载器的图标,通过从上面的追踪可以发现肯定是有人在RAAS平台购买了这款勒索病毒的最新变种样本,然后再通过这种方式在黑客论坛或聊天群等地方进行传播,这是一种典型的黑吃黑行为,其实这种黑吃黑行为并就不是第一次被发现,之前就已经发现一些恶意软件会通过破解或泄露版黑客工具和程序进行传播,如果使用这些破解程序的黑客不清楚这些破解程序是不是带有后门或捆绑其他恶意软件等,就可能会被其它的黑客组织控制和利用,然后导致自己的数据被其他黑客组织盗取,从而被黑吃黑。

2020年勒索病毒攻击已经呈现一种爆发的趋势,各个勒索病毒的黑客组织都在积极更新自己的勒索病毒样本和运营模式,由于通过勒索病毒攻击获利的黑客组织越来越多,这些勒索病毒黑客组织之间的竞争也越来越大,全球经济由于新冠疫情的影响,很多行业都受到了影响,2020年注定是非常艰难的一年,黑客组织正在试图通过改变运营方式来最大限度的获取暴利,其中这种关闭公共RAAS平台服务的方式,可以让其能招募更加有经验的恶意软件开发人员,同时也是为了让勒索病毒运营团队更专注于有利可图的攻击,防止一些非专业人士的操作,不断没有获取到利润,反而导致一些泄露信息的行为,NEMTY勒索病毒运营组织已经宣布以后勒索病毒的主解密密钥也不会在公共的RAAS平台上进行公布

通过NEMTY勒索病毒黑客组织关闭其公共RAAS服务,可以预测未来勒索病毒黑客组织会更注重专业程度的黑客攻击行为,这样他们可以通过更有针对性的攻击行为,使勒索病毒带来更多的收入,这其实就是一个市场行为,当一个行为出现很多相同的竞争对手的时候,就只能提高行业的专业程度和服务水平,然后通过“大鱼吃小鱼”干掉吞并掉其他组织,这样专业的勒索病毒黑客组织可以获利更多的利润,其实早前Sodinokibi勒索病毒黑客组织就已经在全球范围内招募高级的恶意软件开发人员,可见现在全球的勒索病毒黑客组织内部竞争非常激烈,甚至有一些行业内幕和规则,地理位置的划分等,同时由于挖矿等产业的不景气,BTC现在已经很难被挖到,Sodinokbi勒索病毒团队现在已经开始使用门罗币进行交易,以提高赎金支付比率,更多的黑客组织也将自身的产业转向了勒索病毒产业,从2020年开始,不仅仅安全厂商竞争会越来越激烈,全球的黑客组织也会开始竞争,未来安全厂商会不断的创新,提供更好的安全服务,黑客组织也会不断改进自己的MAAS平台,以便向客户更好的提供他们需要的恶意软件,更加具有专业性和多功能化模块集成,使得黑客攻击行为更加具有针对性,提供更多的黑客服务,攻击获利的机会也会变大,未来基于恶意软件MAAS的私有化服务可能也会成为黑客组织一个新的发展趋势

笔者多年来一直在跟踪全球的各种黑客组织的攻击行为,现在各种恶意软件真的无处不在,不断有新的恶意软件家族和变种出现,很多具有国家政府背景的黑客组织都在不断努力研发自己的新型恶意软件,这些恶意软件包含勒索病毒、下载器、后门、窃密软件、僵尸网络、银行木马、挖矿木马等等,这些类型的恶意软件都是可以直接带来经济效益和达到攻击效果的恶意软件,同时勒索病毒已经不仅仅是一些黑客组织获取暴利的手段,现在已经变成了国与国之间进行网络攻击的高端武器,朝鲜政府的黑客组织开发并在全球范围内部置了各种恶意软件,这些恶意软件也越来越复杂化,利用这些恶意软件发起网络攻击活动,通过这些网络攻击活动窃取的钱财利益已经高达到20亿美元,利用恶意软件从全球金融机构和数字货币交易所盗窃资金,美国政府最近提供最高达500万美元的悬赏给任何能够提供“朝鲜在网络空间进行非法活动的信息”的人,同时美国认为朝鲜已经形成强有力的军事级别的网络攻击能力。

事实上全球很多国家都有自己的网络部队或组织机构,都在研究自己的攻击武器,这些攻击武器涉及到各种不同的平台,包含各种漏洞、恶意软件,例如近期有一些高端的国家黑客组织利用手机漏洞和软件盗取其他国家特定高端人员的手机信息,网络攻击行为从来没有停止过,高端的黑客组织一直在全球传播各种恶意软件,并通过这些恶意软件获取相关的信息,网络犯罪组织通过这些恶意软件发起各种网络攻击活动。

可以预测在未来,这种网络攻击行为会变的更加隐蔽,使用恶意软件会越来越多,笔者一直在跟踪全球的这些黑客组织,分析和研究各种新型的恶意软件家族以其变种样本,虽然网络安全厂商不断在宣传自己的新的产品和新的技术,同时国家也对网络安全越来越重视,然后效果可能并不理想,网络攻击行为仍然不断在发现,各种安全事件不断被暴光,其实底层有更多的安全事件并没有被发现或暴光,网络安全会成为未来国家和企业发展的核心,企业做的越大,越会成为黑客组织攻击的目标,国家强大更离不开网络安全的保障,现在一些境外黑客组织一直在试图向我国发起各种网络攻击行为,更多的网络攻击行为还需要去深度的挖掘,随着国际形势的变幻,未来可能会有更多的黑客组织将目标锁定到我国,对我国的金融、政券、能源、水电力、教育、医疗、以及重要政府军事等部门等发起网络攻击行动,未来都需要更多专业的网络安全人才,网络安全从业者一定要提升自身的安全素养与专业的安全能力,多花时间去研究网络安全技术,善于分析全球网络安全形势,以及流行黑客组织的攻击行为,对这些成熟的黑客组织的攻击特征深入研究,

正所谓,知已知彼,才能百战不殆,国际形势正在发生大的变化,我们要做好较长时间应对外部环境变化的准备,不断学习,提升自己的专业能力,打铁还需自身硬!

*本文作者:熊猫正正,转载请注明来自FreeBuf.COM