突发 | 某国网军执行APT攻击的后台架构曝光

奇安信威胁情报中心

奇安信威胁情报中心- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

收藏一下~

可以收录到专辑噢~

突发 | 某国网军执行APT攻击的后台架构曝光

奇安信威胁情报中心红雨滴团队在日常的APT组织跟踪过程中发现,国外推特一用户曝光了一张截图,上面显示了疑似木马控制后台的主机信息界面。

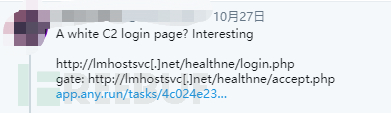

经过排查发现,该推特实际上是评论了一个人的推特:

其中lmhostsvc.net在我们的Alpha威胁分析平台上可见,其为一个疑似印度来源的组织Bitter,中文名为蔓灵花。

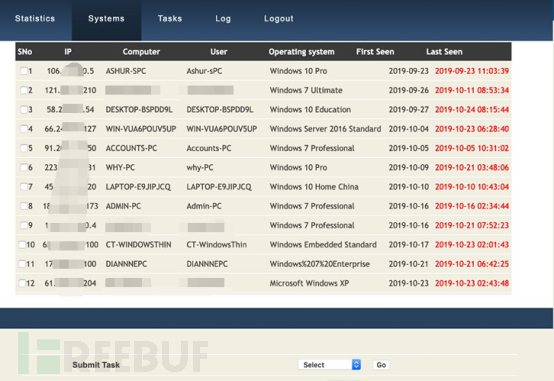

从曝光的后台界面来看,后台上端显示从左到右为状态,系统,任务,日志,还有登出按钮:

而根据该域名对应的样本(c0679704a43f33f088de6759583b527e)进行分析后发现,其回连C2的格式均如下所示:

其中的相关字段正好可以对应后台的对应字段,下面的submit Task提交任务便暴露了Bitter组织下发木马的途径:

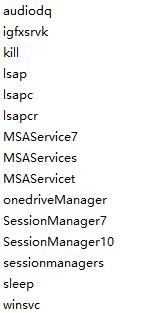

而根据一些情报推测分析,下拉的样本大致如下:

其中的样本分析并不是本文的主要目的,日后团队将公布关于该组织的详细报告。

最后,由于该图片已经开始大范围传播,为了及时响应,我们负责任的披露了此次曝光事件。

*部分IP涉及国内受害者,因此采取打码方式隐去。

相关资料

https://ti.qianxin.com/search?type=domain&value=lmhostsvc.net

*本文作者:奇安信威胁情报中心,转载请注明来自FreeBuf.COM

本文为 奇安信威胁情报中心 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

疑似Kimsuky(APT-Q-2)以军工招聘为饵攻击欧洲

2024-06-20

UTG-Q-010:针对AI和游戏行业的定向攻击活动

2024-05-21

针对区块链从业者的招聘陷阱:疑似Lazarus(APT-Q-1)窃密行动分析

2024-05-10