杭银守护

杭银守护- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

近期,在日常的安全运营过程中,我们成功实现了对某国际APT组织(疑似)的攻击行为捕获和溯源。下面我们来看下整个事件的始末。

一、事件发现

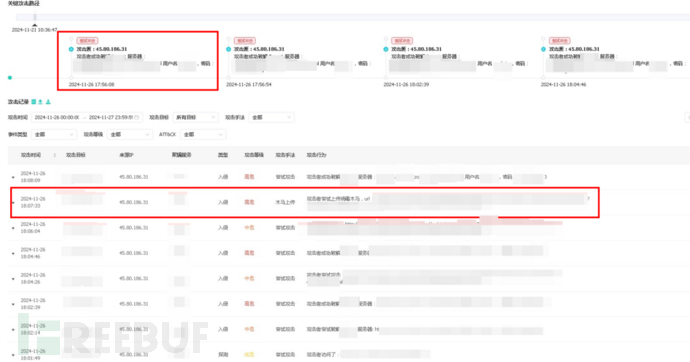

在11月份的日常运营过程中安全运营平台收到了多个安全设备关于某地址的安全告警。

二、事件处置

该地址的扫描探测行为触发了我们的主动防御模型,并由安全运营平台根据自动处置流程将攻击行为牵引进了蜜网内。  事件跟踪:收到该事件的告警和处置消息后,根据我们的事件响应机制,安全运营人员立刻进行了事件的研判和跟进:

事件跟踪:收到该事件的告警和处置消息后,根据我们的事件响应机制,安全运营人员立刻进行了事件的研判和跟进:

通过告警特征判断本次为真实攻击事件,并非误报。

通过蜜罐内捕获的攻击行为,确认事件的自动化处置成功。

将该地址和事件纳入进一步跟进管理。

在后续对该地址和本次事件的持续跟进过程中,通过一段时间扫描后发现了我们在蜜网内预留的诱饵。 攻击者对诱饵展开了突破攻击行为,经过长时间的持续攻击最终突破诱饵,在突破后进行了上传文件、内网横向渗透等动作。

攻击者对诱饵展开了突破攻击行为,经过长时间的持续攻击最终突破诱饵,在突破后进行了上传文件、内网横向渗透等动作。 攻击者进行内网横向后,并没有太多收获,转而尝试使用我们的资产域名进行水坑攻击,作为木马的下发地址,上传名为“社保基数变更通知.zip”的木马文件,并且同时有上百个不同的IP访问,疑似为受害者机器,但是由于其余IP并未牵引进沙箱,导致无法访问到文件,引起攻击者的怀疑,导致攻击停止。

攻击者进行内网横向后,并没有太多收获,转而尝试使用我们的资产域名进行水坑攻击,作为木马的下发地址,上传名为“社保基数变更通知.zip”的木马文件,并且同时有上百个不同的IP访问,疑似为受害者机器,但是由于其余IP并未牵引进沙箱,导致无法访问到文件,引起攻击者的怀疑,导致攻击停止。

三、反制上线

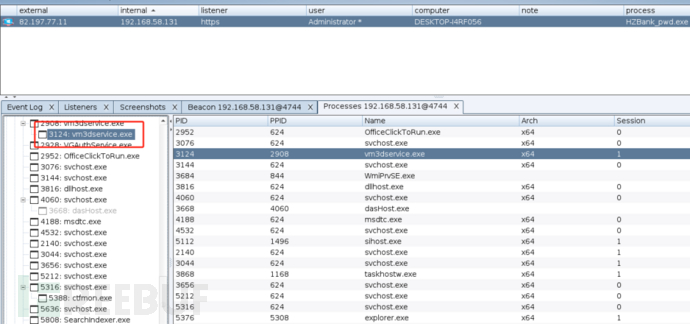

在横向渗透的过程中获得了我行某个业务系统的浏览器登录插件,该插件为事先投放的反制控件,该木马在2024-12-2 23:40,82.197.77.11上线,被反制成功,从上面的进程可知为一台虚拟机。

四、事件溯源分析

(一)攻击源IP分析

45.80.186.31,某安全大脑显示为越南IP,主要用于扫描探测。 82.197.77.11,IP归属为新加坡/缅甸,也是恶意IP。

82.197.77.11,IP归属为新加坡/缅甸,也是恶意IP。

两个IP均属于东南亚范围,有可能属于黑灰产团队。

两个IP均属于东南亚范围,有可能属于黑灰产团队。

(二)反制虚机信息

反制虚机上未存在太多有用信息,观察到对方浏览器打开了很多东南亚银行的web站点。 (三)上传木马分析

(三)上传木马分析

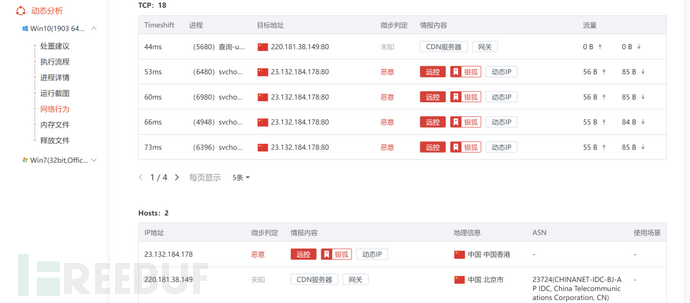

为了防止被安全设备拦截,攻击者将木马切割分包上传到蜜罐。 对其还原后,得到“社保基数变更通知.zip”压缩包,压缩包内部包含木马文件“查询-uninstall.exe”。

对其还原后,得到“社保基数变更通知.zip”压缩包,压缩包内部包含木马文件“查询-uninstall.exe”。 从命名风格上来看,比较符合近期非常活跃的“银狐”组织。将木马上传至某步进一步分析:

从命名风格上来看,比较符合近期非常活跃的“银狐”组织。将木马上传至某步进一步分析:

通过某步的沙箱分析该木马文件样本,发现其远控服务器归属于“银狐”,疑似为“银狐”的攻击行为。

通过某步的沙箱分析该木马文件样本,发现其远控服务器归属于“银狐”,疑似为“银狐”的攻击行为。

五、总结

随着近些年网络安全攻防演练的开展,很多单位都建设了基于蜜罐的主动防御系统。但是,一方面是担心因为蜜罐的暴露而吸引攻击人员,所以蜜罐平台主要在护网等攻防演练中进行使用。另一方面是随着攻防对抗的深入,攻击人员对于蜜罐的识别能力越来越强,那些“一眼假”的蜜罐环境已经形同虚设。所以,如何在日益激烈的攻防对抗中去运营蜜罐系统已经成为了行业的共同痛点。上述的实际案例展示了我们在蜜罐运营领域积累的一些经验,现在就这些经验与大家进行分享:

控制蜜罐的暴露范围,确保攻击人员无法识别到蜜罐系统。

增强蜜罐系统的仿真度和交互性,并和实际业务系统混合在一起,让攻击人员无从识别。

结合被动防御体系精准识别攻击人员,并将攻击人员引导至蜜罐系统内。

建立综合的蜜网环境,通过蜜网进行攻击行为的深度捕获。

设计和业务场景相吻合的反制场景,诱导攻击人员以实现反制。

建立蜜罐的日常运营响应机制,实现蜜罐的常态化运营。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)