本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

记录一次2022年攻防演练中的成功溯源,话说蜜罐得到了甲方爸爸的青睐,果然没有辜负期望取得了一次成功的溯源,成功获取了攻击者姓名、履历、社交主页等信息。

溯源过程

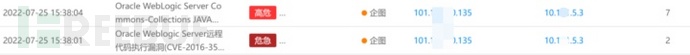

1、蜜罐捕捉

7月25日监控到IP地址为101.***.***.135的攻击者对多个我方隐藏资产进行探测攻击,被蜜罐系统捕获到了设备指纹为72c723fb391f5d4588ce4968e87*****

期间在态势感知平台也发现该地址对其他真实业务系统存在攻击行为

发现该IP存在异常后,立即对该地址进行封堵,避免对我方其他业务系统进行攻击。

2、捕捉到百度ID

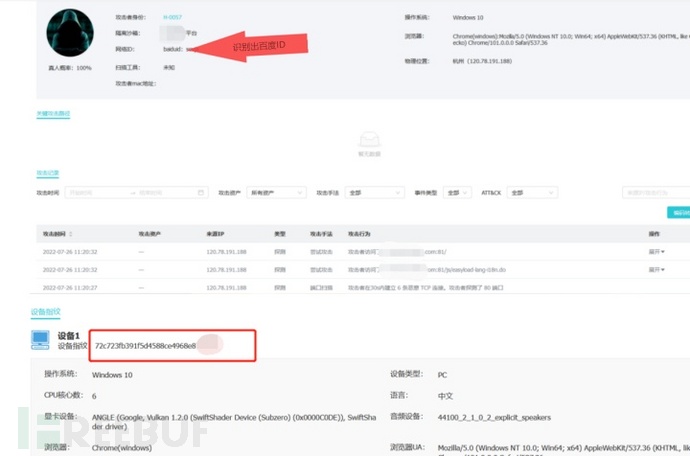

通过XX情报平台发现该机器指纹72c723fb391f5d4588ce4968e87*****有更新信息

进而发现存在同样指纹的攻击者有在7月26日攻击其他单位隐藏资产的记录,并通过蜜罐系统捕获到百度ID为sc***,设备指纹是根据设备操作系统、浏览器、硬件信息等综合获取的指纹,因此断定为同一攻击者。

3、通过ID顺藤摸瓜

- 通过百度ID搜索贴吧发言记录发现内容与银行和IT相关,推断可能为金融行业信息类从业人员,可能入职过邮储银行,并且看到关注过SG贴吧

2、直接百度搜索ID,发现了GitHub、CSDN、TesterHome、程序员客栈等社交信息,

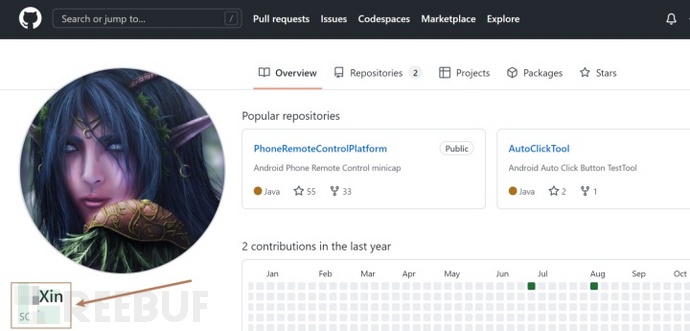

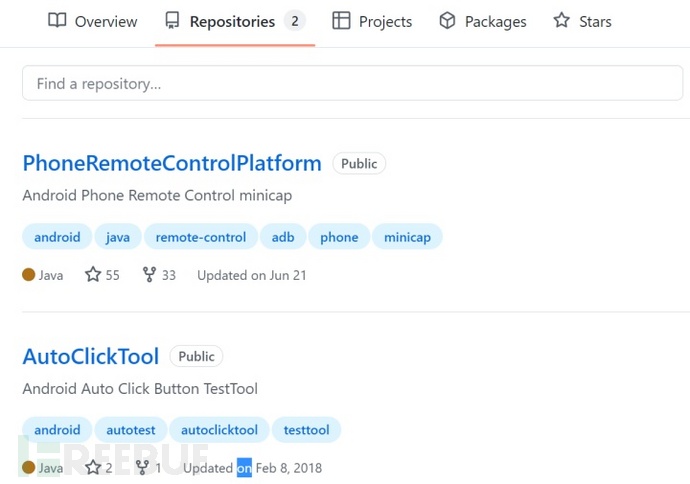

打开GitHub:居然有惊喜

结合ID上面这个拼音和ID上的字母组合,可以推测出姓名为*xin,

打开TesterHome,结合拼音和文章可以和上述的github对应,证明为同一人

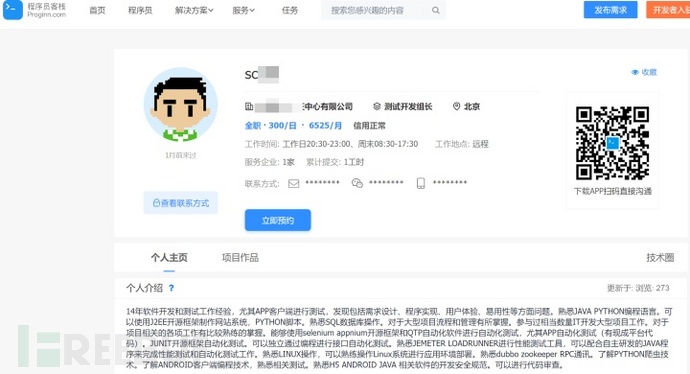

打开程序员客栈,看到了履历情况虽然可能没有及时更新,但是也获取了有价值的信息

点击查看联系方式:

注册以后发现查看联系方式需要付费,所以作罢,找其他线索

4、确定姓名

通过脉脉,查询金融从业者、安全从业者、使用常见的拼音为**xin的名字发现存在姓名为**欣的人,就业信息与百度贴吧(入职邮政储蓄银行),程序员客栈(入职中国金融认证中心)相符,毕业院校也相符。

5、完成攻击者画像

综上所述,确认攻击者身份信息如下:

姓名:**欣

现任职:中国**银行 信息安全副主任工程师

曾任职:中国**认证中心 信息安全主管

中国**银行 RJ测试工程师

毕业院校:北京**大学

GitHub:https://github.com/s**x

百度论坛主页:https://tieba.baidu.com/home/main?un=s**x&from=tieba

程序员客栈主页:https://www.proginn.com/wo/4574**

TesterHome主页:http://testerhome.com/s**x/?locale=zh-tw

总结

比较简单的一次溯源,因为一个ID的暴露,导致个人信息被连锁挖出,只能说这个RT太不用心了,犯了低级错误,攻击之前用新的系统,清理干净历史痕迹,规避网络隐私都可以避免个人信息被完全挖出。