Live-Forensicator:一款针对事件响应和实时取证的PowerShell脚本

关于Live-Forensicator

Live-Forensicator是一款功能强大的PowerShell脚本,该脚本同时也是Black Widow工具箱中的一个组件,该工具的主要目的是为了在信息安全取证调查和安全事件应急响应过程中,给广大研究人员提供一定的帮助,比如说快速实现实时数据取证等。

该工具可以通过收集不同的系统信息以进一步审查异常行为或意外的数据输入,除此之外,该工具还能够查找异常文件或活动,并向安全分析人员提供分析数据。

值得一提的是,该工具并没有内置任何的情报源,因此研究人员需要自行对输出数据进行分析,以决定是否需要进行更深入的调查分析。

可选依赖

该脚本基于PowerShell开发,可以在Windows电脑或服务器上使用。

该工具还提供了一些额外的功能,而这些功能需要依赖外部代码库。

该工具提供了一个WINPMEM支持文件来实现获取RAM转储。

该工具还需要使用Nirsoft的BrowserHistoryView组件来导出浏览器历史记录。

工具下载

广大研究人员可以使用下列命令直接将该项目源码克隆至本地:

git clone https://github.com/Johnng007/Live-Forensicator.git

工具使用

运行下列命令即可执行Live-Forensicator:

.\Forensicator.ps1 <parameters>

工具使用样例

工具基础使用:

.\Forensicator.ps1

检查工具版本:

.\Forensicator.ps1 -Version

检查工具更新:

.\Forensicator.ps1 -Update

提取事件日志

.\Forensicator.ps1 -EVTX EVTX

提取RAM转储

.\Forensicator.ps1 -RAM RAM

检查log4j:

.\Forensicator.ps1 -log4j log4j

执行全部功能:

.\Forensicator.ps1 -EVTX EVTX -RAM RAM -log4j log4j

无人值守模式:

.\Forensicator.ps1 -OPERATOR "Ebuka John" -CASE 01123 -TITLE "Ransomeware Infected Laptop" -LOCATION Nigeria -DEVICE AZUZ

针对不同参数执行无人值守模式:

.\Forensicator.ps1 -OPERATOR "Ebuka John" -CASE 01123 -TITLE "Ransomeware Infected Laptop" -LOCATION Nigeria -DEVICE AZUZ -EVTX EVTX -RAM RAM -log4j log4j

检查与勒索软件加密文件具有类似扩展名的文件(可能需要一些时间才能完成):

.\Forensicator.ps1 -RANSOMEWARE RANSOMEWARE

可以在执行Oneliner后立即压缩工具的输出数据:

.\Forensicator.ps1 ; Start-Sleep -s 15 ; Compress-Archive -Path "$env:computername" -DestinationPath "C:\inetpub\wwwroot\$env:computername.zip" -Force

注意事项

1、该工具需要以管理员权限执行;

2、输出结果将以HTML文件显示;

3、我们可以在脚本的工作目录中找到所有提取的文件数据;

4、跟勒索软件识别相关的功能可以使用“-RANSOMEWARE”参数调用;

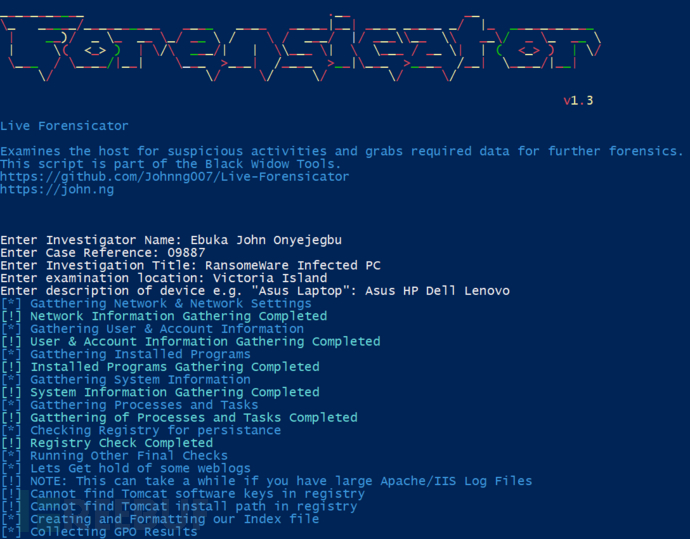

工具运行

许可证协议

本项目的开发与发布遵循MIT开源许可证协议。

项目地址

Live-Forensicator:【GitHub传送门】

参考资料

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录